یک گروه تهدید احتمالا وابسته به یک دولت (nation-state) با نام خوشهٔ تهدیدی CL-STA-1009 شناسایی شده است که بدافزار جدیدی بهنام Airstalk را توزیع میکند — بدافزاری که ظاهراً در قالب یک حملهٔ زنجیرهتأمین (supply-chain attack) مورد استفاده قرار گرفته است.

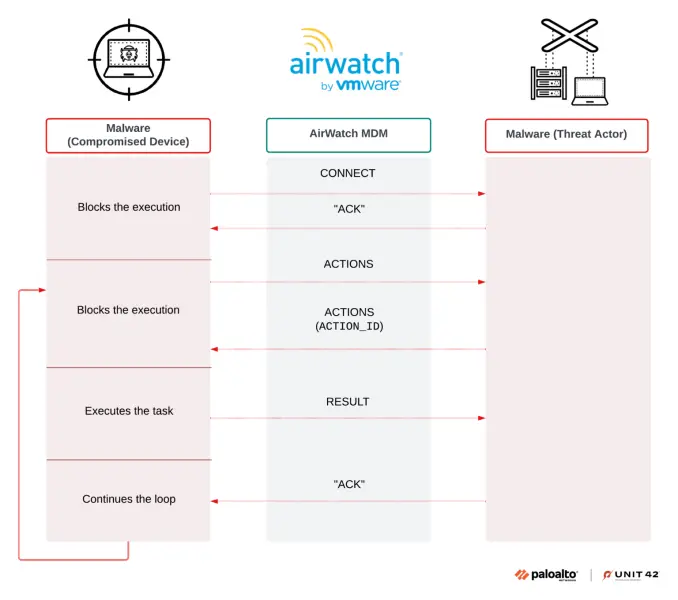

Airstalk با سوءاستفاده از API مربوط به مدیریت دستگاههای موبایل (MDM) در VMware AirWatch — که امروزه بهعنوان Workspace ONE Unified Endpoint Management شناخته میشود — یک کانال پنهان فرمانوکنترل (C2) ایجاد میکند. مهاجمان از قابلیت «custom device attributes» و قابلیت آپلود فایل این MDM بهره میبرند تا پیامها و دادهها را بهصورت یک dead-drop پنهانی تبادل کنند.

ساختار فنی و قابلیتهای Airstalk

محققان Unit 42 دو نوع اصلی از Airstalk را شناسایی کردهاند: یک نمونه بهصورت PowerShell و یک نمونه پیشرفتهتر بهصورت .NET. هر دو واریانت از همان کانال MDM برای ارتباط با اپراتورها استفاده میکنند، اما واریانت .NET تواناییها و پیچیدگیهای بیشتری دارد که آن را به یک نسخهٔ پیشرفتهتر تبدیل میکند.

کانال C2: واریانت PowerShell از endpoint

/api/mdm/devices/برای ارسال و دریافت پیامها استفاده میکند و پیامها را بهصورت JSON سریالشده در custom attributes قرار میدهد؛ این روش به مهاجم اجازه میدهد بدون اتصال مستقیم به قربانی، دستورات را منتقل و نتایج را بازیابی کند.وظایف (ACTIONS): بکدور، هفت نوع ACTION را پشتیبانی میکند، از جمله گرفتن اسکرینشات، استخراج کوکیهای Google Chrome، فهرستکردن پروفایلهای Chrome، استخراج بوکمارکها، استخراج تاریخچهٔ مرورگر، شمارش و فهرست همهٔ فایلهای درون دایرکتوری کاربر و حذف خود. برای انتقال دادههای بزرگ، بدافزار از قابلیت blobs در API AirWatch برای آپلود محتوا استفاده میکند.

واریانت .NET: علاوه بر هدفگیری Microsoft Edge، واریانت .NET سعی میکند خود را بهعنوان یک ابزار قانونی (مثلاً

AirwatchHelper.exe) مقلد کند، سه thread اجرای مجزا برای مدیریت وظایف C2، اگزفیلتریشن لاگهای دیباگ و beaconing دارد و پیامهای جدیدی مثلMISMATCH،DEBUGوPINGرا پشتیبانی میکند. برخی قابلیتهای اضافی آن شامل استخراج پروفایلهای Enterprise Chrome/Island، آپلود فایلها و باز کردن URL در Chrome است.

نشانهها و شواهد استناد به بازیگران دولتی

Unit 42 بهصورت با اطمینان متوسط میگوید که این بدافزار احتمالاً توسط یک بازیگر تهدید وابسته به دولت در یک حملهٔ زنجیرهتأمین بهکار رفته است و این فعالیت را تحت خوشهٔ CL-STA-1009 ردیابی میکند. همچنین برخی نمونههای واریانت .NET با یک گواهی (certificate) «احتمالاً سرقتشده» امضا شدهاند که نشانگر تلاش برای پنهانسازی و مشروعیتنمایی نمونههاست.

هدف احتمالی و ریسکهای تجاری

تحلیلها نشان میدهد احتمالا هدف مهاجمان مؤسسات حوزهٔ BPO (Business Process Outsourcing) بودهاند؛ زیرا BPOها بهعنوان پیمانکاران ثالث که به سیستمها و دادههای حساس تعداد زیادی از مشتریان دسترسی دارند، به هدفی پربازده برای بازیگران جرایم سایبری و همچنین دولتها تبدیل شدهاند. قرار گرفتن بدافزار در محیط تأمینکنندهٔ ثالث میتواند منجر به افشای گستردهٔ session cookieها و دسترسی زنجیرهای به سرویسها و حسابهای مشتریان شود که اثراتِ بلندمدتی برای سازمانها بههمراه دارد.

توصیههای حفاظتی (برای تیمهای امنیتی و DevOps)

بررسی و پایش MDM: لاگها و تغییرات در پلتفرمهای MDM (مثل Workspace ONE) باید فعالانه پایش شوند و قواعدی برای شناسایی استفادهٔ غیرمعمول از custom attributes و blob uploads تعریف شود.

زنجیرهٔ تأمین: سازمانها باید بررسی دقیقتر ریسکهای زنجیرهتأمین انجام دهند و سطح دسترسی و اتصال بین BPOها، تأمینکنندگان و سرویسهای حساس را بازبینی کنند.

حفاظت مرورگرها و مدیریت session: استفاده از سیاستهای سختگیرانه برای مدیریت session، محدودسازی ذخیرهٔ کوکیها و استفاده از احراز هویت چندعاملی (MFA) میتواند اثر اکسفیلتریشن کوکیها را کاهش دهد.

بررسی امضاهای دیجیتال: نمونههای اجرایی را برای بررسی امضاهای دیجیتال و timestampهای بیسابقه اسکن کنید؛ گواهیهای مشکوک یا «احتمالاً سرقتشده» باید نشانهٔ هشدار باشند.