تروجان Anatsa با آلوده ساختن دستگاههای اندرویدی از طریق برنامههای مخربی که در Google Play میزبانی میشوند، کاربران اروپا را مورد هدف قرار داده است.

محققان امنیتی طی چهار ماه گذشته، متوجه پنج کمپین شدند که برای ارائه بدافزار به کاربران در بریتانیا، آلمان، اسپانیا، اسلواکی، اسلوونی و جمهوری چک طراحی شده بودند. محققان شرکت ThreatFabric از نوامبر ۲۰۲۳ حداقل ۱۵۰,۰۰۰ نفوذ این تروجان بانکی را شناسایی کردند.

هر موج حمله بر مناطق جغرافیایی خاصی تمرکز دارد و از فایلهای نصب کننده بدافزار[1] استفاده میکند که برای دستیابی به دستههای «رایگان برتر جدید» در Google Play ساخته شدهاند و به آنها اعتبار میبخشد و نرخ موفقیت را افزایش میدهد. تمامی فایل های نصب کننده بدافزار در این کمپین توانایی دور زدن تنظیمات محدود برای سرویس دسترسی در اندروید 13 را نشان داده اند که در مجموع شامل پنج فایل نصب کننده بدافزار با بیش از 100000 نصب است.

تروجان Anatsa که با نام های TeaBot و Toddler نیز شناخته می شود، تحت پوشش اپلیکیشن های به ظاهر بی ضرر در فروشگاه Google Play توزیع می گردد. این اپلیکیشنها که فایل های نصب کننده بدافزار نامیده میشوند، با دور زدن اقدامات امنیتی اعمال شده توسط گوگل که به دنبال اعطای مجوزهای حساس هستند، نصب بدافزار را تسهیل میبخشند.

شرکت ThreatFabric، کمپین Anatsa را در بیست و هفتم ژوئن 2023، فاش کرد که مشتریان بانکی در ایالات متحده، بریتانیا، آلمان، اتریش و سوئیس را حداقل از مارس 2023 با استفاده از اپلیکیشنهای فایل نصب کننده بدافزار که مجموعاً بیش از 30000 بار در فروشگاه Play دانلود شده بودند، مورد هدف قرار داده است.

تروجان Anatsa دارای قابلیت هایی برای به دست آوردن کنترل کامل بر روی دستگاه های تحت نفوذ و اجرای اقدامات از طرف قربانی است، که همچنین می تواند گواهی های اعتبار را برای آغاز تراکنش های جعلی برباید.

تابستان گذشته، ThreatFabric نسبت به یک کمپین دیگر تروجان Anatsa متمرکز بر اروپا هشدار داد که همچنین از برنامههای dropper میزبانی شده در Google Play، عمدتاً برنامههای نمایش PDF جعلی استفاده میکرد.

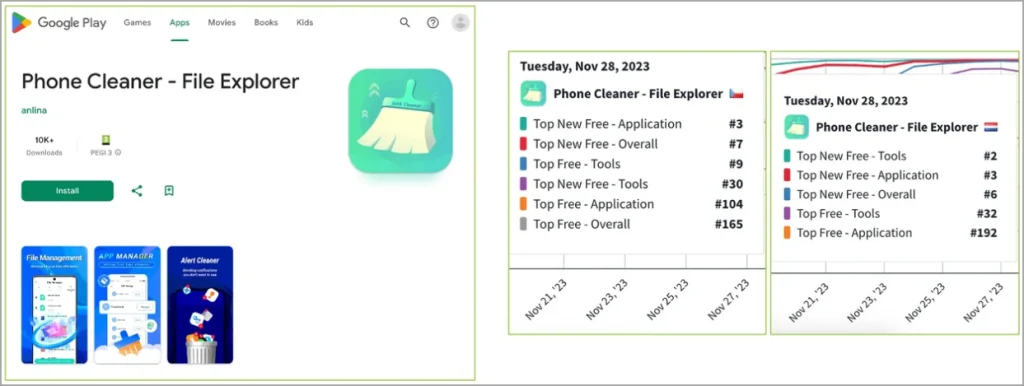

در جدیدترین کمپین Anatsa، اپراتورهای بدافزار هم از برنامههای PDF و هم از برنامههای پاککننده جعلی استفاده میکنند که وعده آزاد کردن فضای دستگاه را با حذف فایلهای غیر ضروری میدهند. یکی از مثالهایی که محققان ThreatFabric آن را برجسته میکنند، اپلیکیشنی به نام Phone Cleaner – File Explorer است که بیش از ۱۰،۰۰۰ بار دانلود شده است.

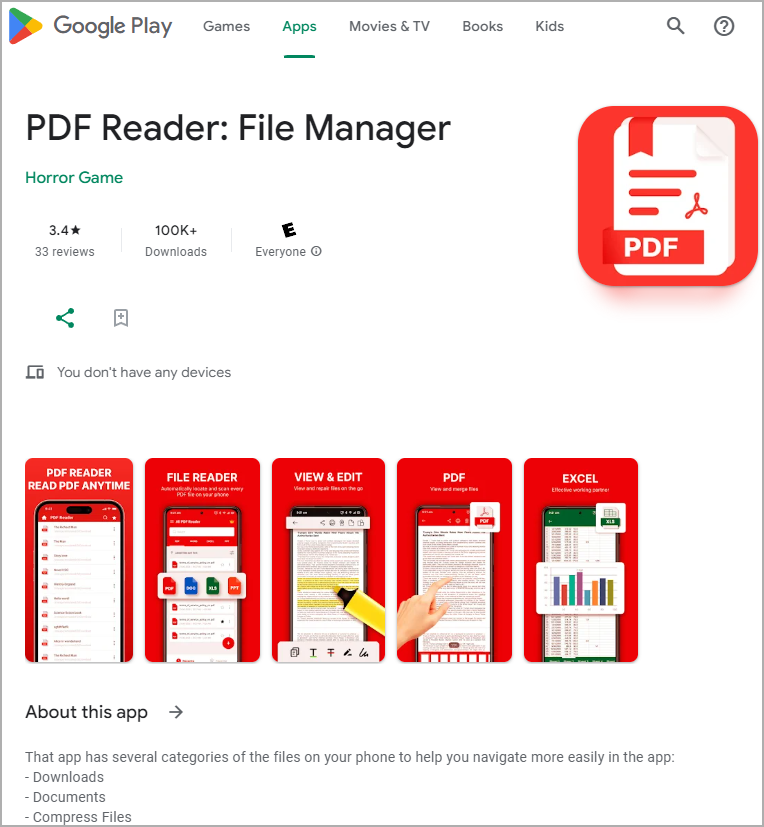

یک کمپین Anatsa همچنین از برنامه دیگری به نام PDF Reader: File Manager” ” استفاده کرده است که بیش از ۱۰۰,۰۰۰ بار دانلود را ثبت کرده است.

گوگل در زمان نگارش این مقاله، تمام برنامه های نصب کننده بدافزار Anatsa را به جز PDF Reader که همچنان در دسترس است، از فروشگاه رسمی اندروید خود حذف کرده است.

پنج برنامه مخرب عبارتند از:

Phone Cleaner – File Explorer (com.volabs.androidcleaner)

PDF Viewer – File Explorer (com.xolab.fileexplorer)

PDF Reader – Viewer & Editor (com.jumbodub.fileexplorerpdfviewer)

Phone Cleaner: File Explorer (com.appiclouds.phonecleaner)

PDF Reader: File Manager (com.tragisoap.fileandpdfmanager)

با توجه به اینکه Anatsa به طور مداوم امواج حمله جدیدی را با استفاده از برنامه های dropper جدید راه اندازی می کند، انتظار می رود تعداد کل دانلودها افزایش یابد. این تعداد در در نیمه اول سال 2023 حدود ۱۳۰,۰۰۰ مرتبه بوده است.

جزییات فنی

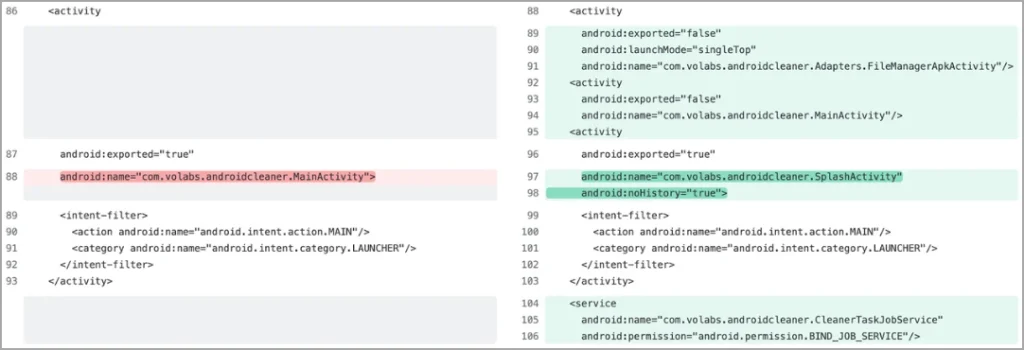

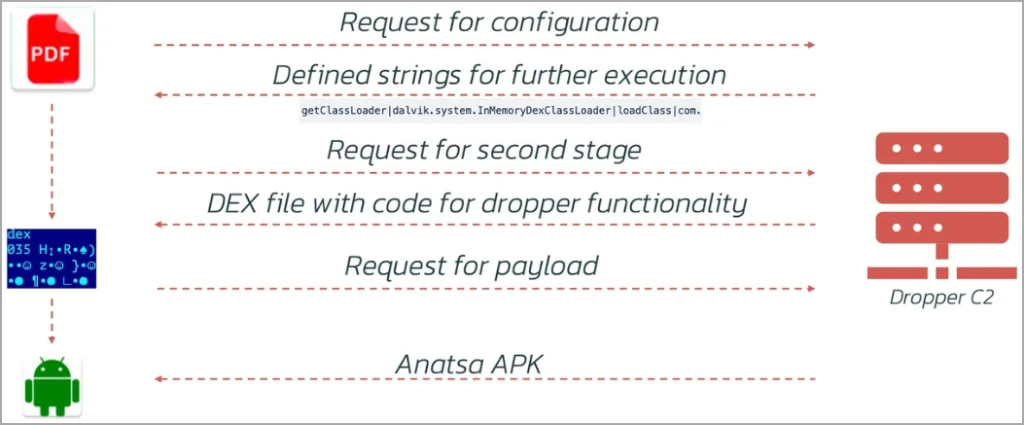

بینشهای فنی گزارش ThreatFabric حاکی از آن است که برنامههای نصب کننده بدافزار از یک رویکرد چند مرحلهای برای جلوگیری از شناسایی استفاده میکنند و به صورت پویا کامپوننتهای مخرب را از سرور فرمان و کنترل (C2) دانلود میکنند.

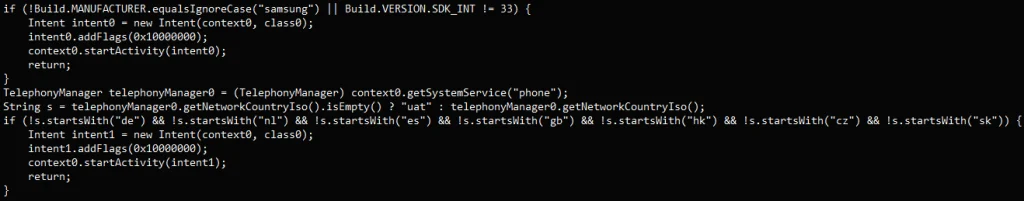

یک استراتژی قابل توجه شامل استفاده نادرست از AccessibilityService میباشد، که از لحاظ تاریخی یک بردار بدافزار برای خودکارسازی نصب پیلود بدون تعامل کاربر است. این بدافزار، علیرغم بهروزرسانیهای اخیر خطمشی Google که محدودیتهایی را برای مبارزه با اکسپلویت ایجاد کرده است، از فرصت بدست آمده بهره مند شده است.

Threat Fabric در یک مورد متوجه شد که بهروزرسانی کد مخرب یک هفته پس از آپلود برنامه نصب کننده بدافزار در Google Play ارائه شد و پارامترهای رابط کاربری را اضافه کرده که با دستگاههای سامسونگ مطابقت دارد (One UI).

سایر نصب کننده های بدافزار مورد استفاده در همان کمپین حاوی کد خاص فروشنده نیستند، بنابراین مجموعه وسیع تری از دستگاه های Android را هدف قرار می دهند. بهروزرسانی کد مخرب در چهار مرحله کامپوننت از C2 دانلود میشود، که احتمالاً تاکتیکی برای دور زدن مکانیزم شناسایی و فلگ گذاری توسط مکانیزمهای بررسی کد گوگل است.

بازیابی پیکربندی: پیکربندی را از سرور C2 دانلود می کند که حاوی رشته های ضروری برای کد مخرب است و با پنهان کردن نشانگرهای مشکوک از شناسایی فوری جلوگیری می کند.

دانلود فایل DEX: یک فایل DEX را با کد مخربی که مسئول نصب پیلود است، بازیابی می کند، که توسط رشته های دانلود شده قبلی فعال شده است.

پیکربندی URL پیلود: یک فایل پیکربندی را با URL مربوط به پیلود را بارگیری میکند و به مهاجمان اجازه میدهد پیوند بارگذاری را در صورت نیاز بهروزرسانی کنند.

نصب پیلود: از فایل DEX برای دانلود، نصب و راه اندازی بدافزار Anatsa استفاده می کند و فرآیند نفوذ را تکمیل می کند.

گسترش کمپین Anatsa قابل توجه است و خطر کلاهبرداری مالی را به همراه دارد. به کاربران اندروید توصیه می شود پیش از نصب یک برنامه، رتبه بندی کاربران و تاریخچه ناشر را به دقت بررسی کنند. هنگام نصب برنامههای جدید، اکیداً توصیه میشود فهرست مجوزهای درخواستی را بررسی نمائید و مجوزهای غیرمرتبط با هدف برنامه را رد کنید (مثلاً یک برنامه ویرایش عکس نیازی به دسترسی به میکروفون ندارد).

[1] Dropper