محققان امنیت سایبری دربارهی یک کمپین فیشینگ پیامکی(smishing) گسترده و در حال اجرا هشدار دادهاند که از اواسط اکتبر ۲۰۲۴، کاربران جادههای عوارضی در ایالات متحده را با هدف سرقت مالی هدف قرار داده است.

به گفتهی محققان Cisco Talos، حملات فیشینگ پیامکی توسط چندین مهاجم با انگیزه مالی انجام میشود که از ابزارهای فیشینگی ساختهی ‘Wang Duo Yu’ استفاده میکنند.

تحلیل حمله

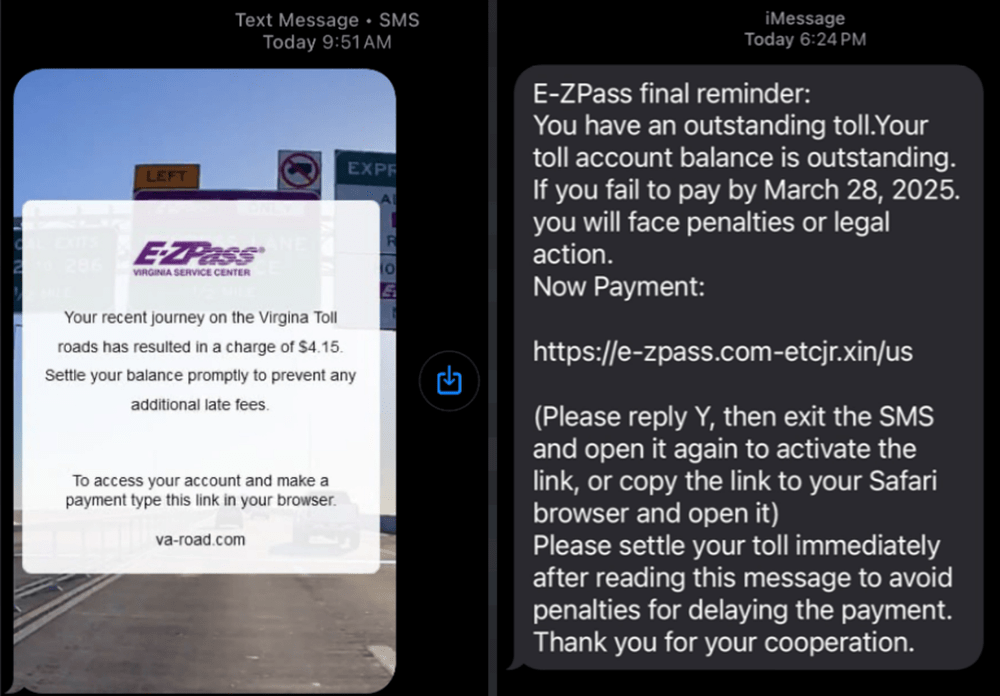

این کمپینهای فیشینگ، سیستمهای پرداخت عوارض الکترونیکی آمریکا مانند E-ZPass(به عنوان مثال “ezp-va[.lcom” یا “e-zpass[.]com-etcjr[.]xin”) را جعل کرده و پیامک و iMessage به افراد در ایالتهای واشنگتن، فلوریدا، پنسیلوانیا، ویرجینیا، تگزاس، اوهایو، ایلینوی و کانزاس ارسال میکنند. مهاجمان یک پیام هشدار بدهی ارسال میکنند که مدعی میشود قربانی باید مبلغ کمی (کمتر از ۵ دلار) پرداخت کند. در پیام تهدید به دریافت جریمه دیرکرد شده و از قربانی خواسته میشود برای پرداخت به دامنه جعلی مراجعه کند.

در حالی که Apple iMessage به طور پیشفرض لینکها را در پیامهای ناشناس غیرفعال میکند، پیامکهای فیشینگ از قربانی میخواهند که با ارسال حرف Y پاسخ دهد تا لینک فعال شود، تاکتیکی که در کیتهای فیشینگی مثل Darcula و Xiū gǒu هم دیده شده است.

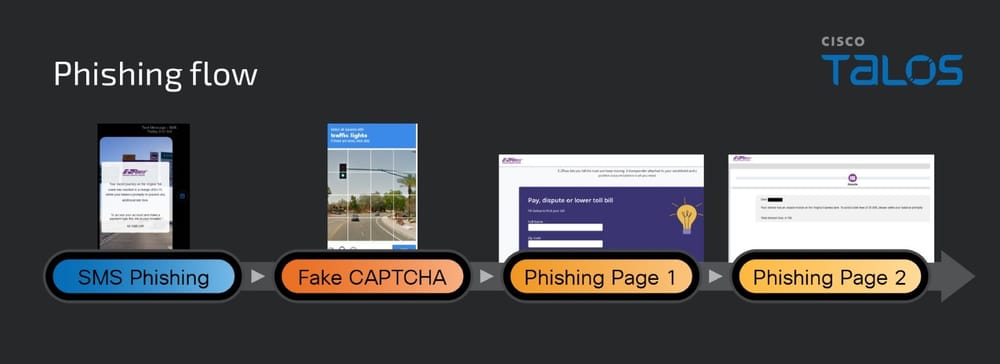

وقتی قربانی وارد دامنه میشود، از او خواسته میشود یک کپچای(CAPTCHA) جعلی تصویری را حل کند. سپس قربانی به صفحهای جعلی که شامل لوگوی سرویس عوارض واقعی است هدایت میشود. در این صفحه از قربانی خواسته میشود نام و کدپستی خود را برای مشاهده صورتحساب بدهی جعلی وارد کند. صورتحساب، نام قربانی را با پیامی نشان میدهد که ۴ دلار بدهکار است و در صورت عدم پرداخت ۳۵ دلار جریمه دیرکرد لحاظ میشود.

بعد از مشاهده صورتحساب، قربانی روی دکمه “Proceed Now” کلیک میکند که او را به صفحه جعلی دیگری هدایت میکند. در این صفحه جدید از قربانی خواسته میشود نام، آدرس، شماره تلفن و اطلاعات کارت اعتباری خود را وارد کند که نهایتا توسط مهاجم سرقت میشود. بهدلیل محدودیت در مشاهده زیرساخت فیشینگ مهاجمان، Talos مطمئن نیست که آیا بدافزار یا پیلود دیگری نیز به دستگاه قربانی منتقل میشود یا خیر.

هدف قرار دادن کاربران عوارض جادهای در چندین ایالت نشان میدهد که مهاجمان احتمالا از اطلاعات کاربران که از پایگاهدادههای افشاشده عمومی استخراج شده، سوءاستفاده میکنند. برای مثال، مهاجم پشت نشت National Public Data سال ۲۰۲۴ میلیاردها رکورد را منتشر کرد که سپس در کانالهای تلگرام خصوصی دستبهدست شد. هرچند Talos در حال حاضر هیچ مدرکی مبنی بر ارتباط این کمپین smishing با نشت داده National Public Data در اختیار ندارد.

زیرساخت حمله

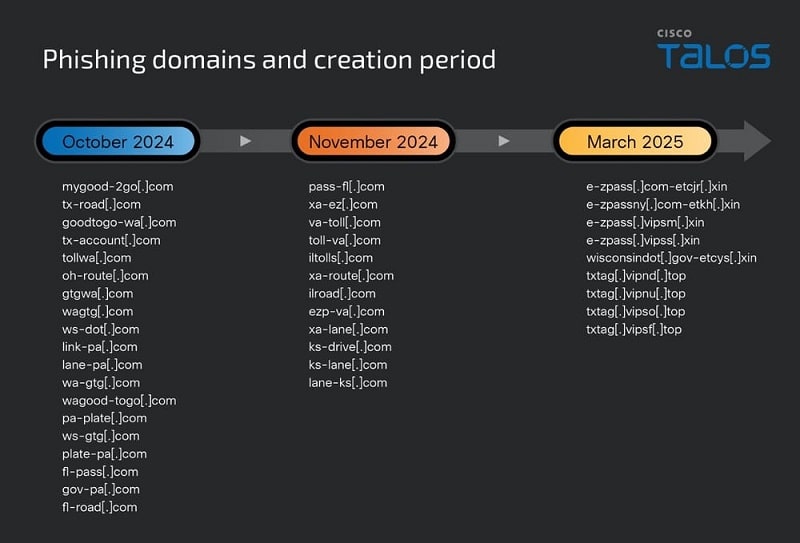

Talos مشاهده کردهاست که مهاجمان از چندین دامنه دستکاری شده (دامنههایی با نامهای شبیه به دامنه اصلی اما با غلط املایی عمدی) در پیامهای smishing استفاده میکنند تا قربانیان را به بازدید از آنها ترغیب کنند. این دامنهها در اکتبر و نوامبر ۲۰۲۴ ثبت شدهاند و به یکی از این IPها اشاره میکنند:

- 45[.]152[.]115[.]161

- 82[.]147[.]88[.]22

تا مارس ۲۰۲۵، Talos همچنان دامنههای جدیدی را مشاهده کرده که توسط مهاجمان برای این کمپین ثبت میشود و این دامنهها به IP زیر اشاره دارند:

- 43[.]156[.]47[.]209

ابزارهای Smishing احتمالی در این حملات

Talos احتمال می دهد که چندین مهاجم در این کمپین از کیت Smishing توسعهیافته توسط مهاجمی به نام Wang Duo Yu استفاده میکنند. کیتهای مشابهی مشاهده شده اند که توسط گروه سازمانیافته “Smishing Triad” استفاده میشوند.

این گروه در گذشته حملات Smishing گستردهای را علیه سرویسهای پستی در چندین کشور (از جمله USPS) و همچنین بخش مالی و تجاری انجام داده است.

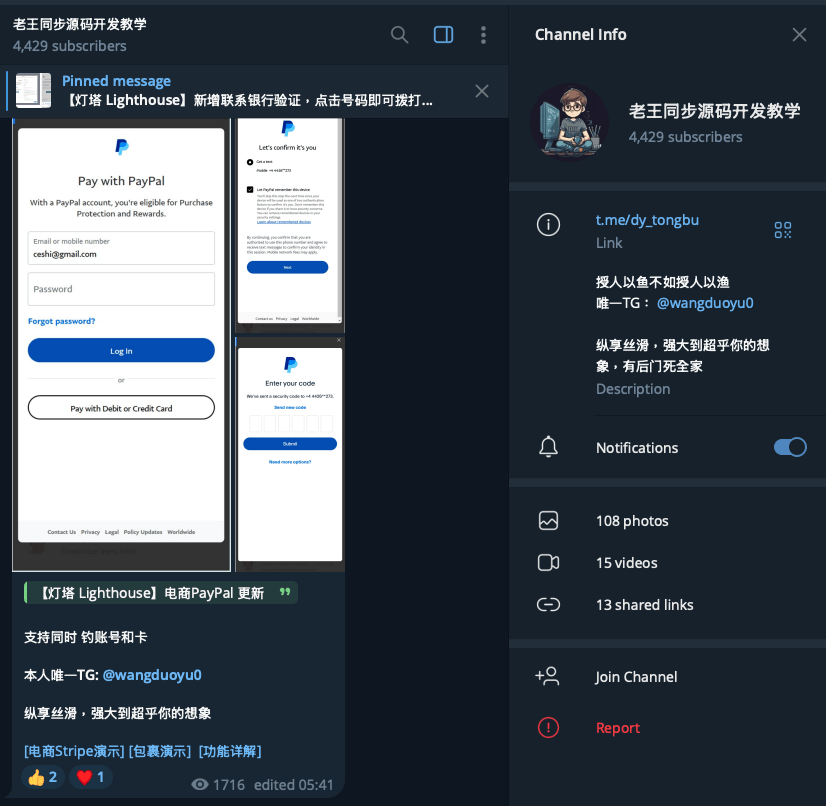

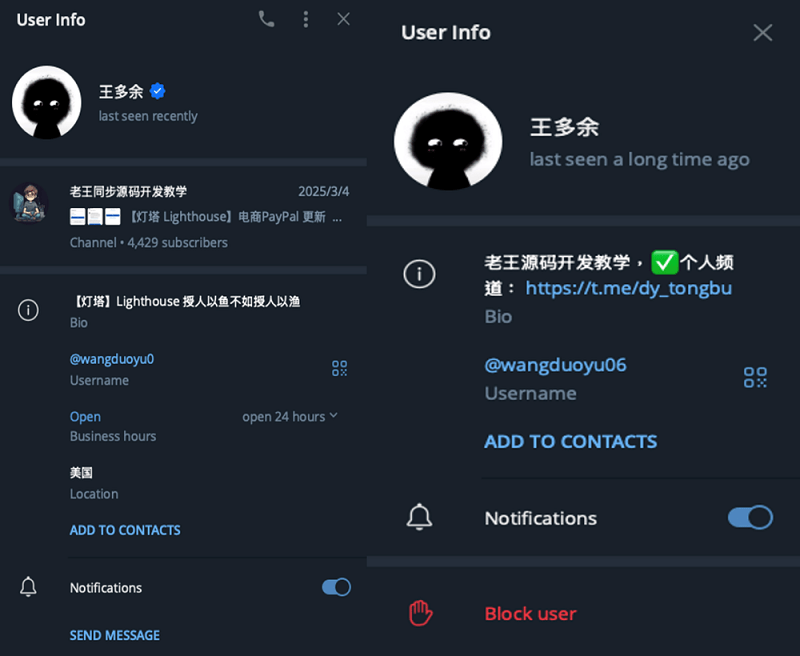

Talos ارتباطاتی با کانال تلگرام DY Tongbu با نام “آموزش توسعه سورس کد همگامشده Lao Wang” دست یافته است.

این کانال تلگرام جزئیاتی درباره یک ماژول فیشینگ منتشر کرده که سرویس عوارض EZDriveMA ایالت ماساچوست را جعل میکند و همچنین ماژول دیگری برای مشتریان North Texas Toll Authority ارائه میدهد. در زمان انتشار گزارش Talos، این کانال بیش از ۴۴۰۰ عضو داشت.

توسعه دهنده ابزار فیشینگ

تحقیقات بیشتر نشان داده که توسعهدهنده این کیت، Wang Duo Yu، این کیت و کانال تلگرام را از طریق دو حساب جداگانه مدیریت میکند.

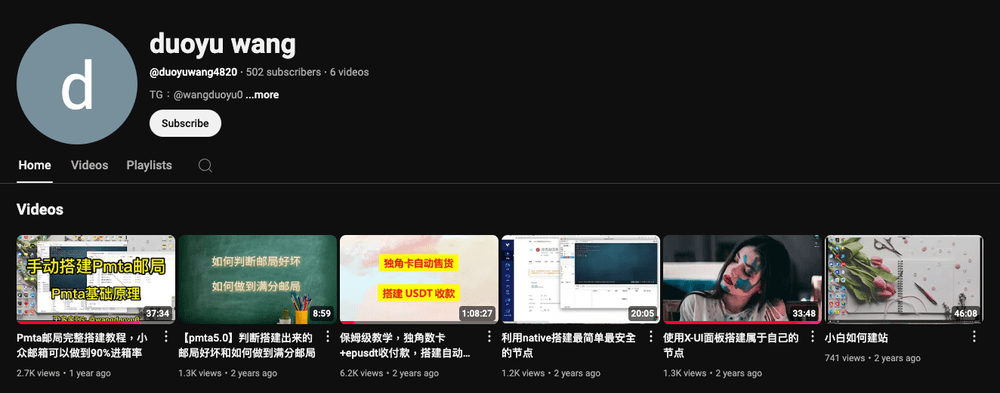

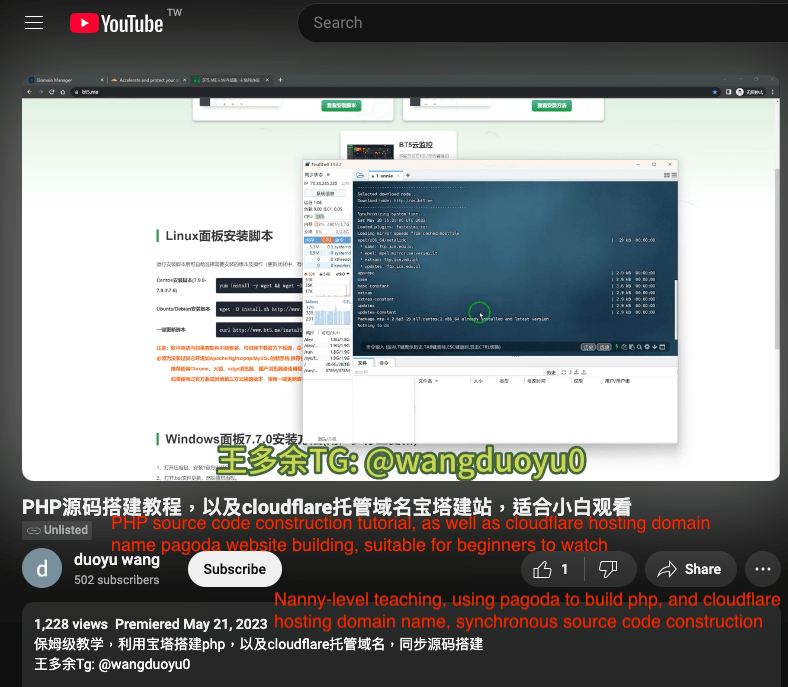

علاوهبراین، این فرد یک کانال یوتیوب نیز دارد که در آن ویدیوهای آموزشی منتشر میکند.

برخی از ویدیوهای خصوصی هم وجود دارد که قابل دسترسی نبوده اما Talos یک نمونه از این ویدیوها را در یک انجمن چینی پیدا کرده است که برای دسترسی به آن پست، کاربران باید مجوز خاصی داشته باشند.

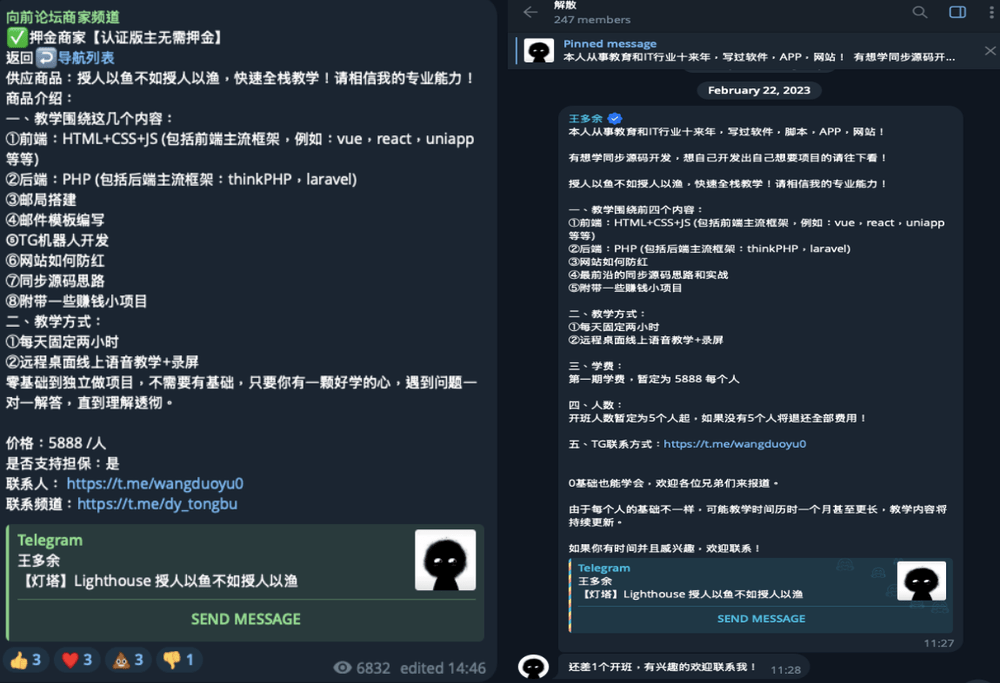

همچنین مشاهده شده که Wang Duo Yu کسبوکار فروش کیتهای Smishing و آموزشهایش را در سایر کانالهای تلگرام تبلیغ میکند. او کلاسهای خصوصی از جمله توسعه فولاستک، راهاندازی سرور ایمیل و توسعه ربات تلگرام ارائه میدهد.

این مهاجم برای هر کلاس که روزانه ۲ ساعت و با ارتباط ریموت دسکتاپ برگزار میشود، مبلغ ¥5888 (حدود ۸۰۶ دلار آمریکا) دریافت میکند.

مشاهده شدهاست که Wang Duo Yu کد منبع کیت Smishing عوارض را برای فروش ارائه میدهد و خدماتی جهت راهاندازی کامل این سیستم در اختیار خریداران قرار میدهد. این کیتها در قالب گزینههای مختلف زیرساختی در دسترس هستند و قیمتهای آنها به شرح زیر است:

- ۵۰ دلار آمریکا برای نسخه توسعه کامل

- ۳۰ دلار آمریکا برای نسخه توسعه پروکسی (زمانی که مشتری دامنه و سرور شخصی داشته باشد)

- ۲۰ دلار آمریکا برای بروزرسانی نسخهها

- ۲۰ دلار آمریکا برای سایر خدمات متفرقه و پشتیبانی

ارتباط با گروه Smishing Triad

Talos اشاره کردهاست که چندین گروه تهدید فعال در این کمپینها احتمالا از کیت فیشینگی ساخته Wang Duo Yu استفاده میکنند. جالب آنکه به گفته محقق امنیتی Grant Smith، Wang Duo Yu سازندهی کیتهای مورد استفاده Smishing Triad هم هست.

شرکت امنیتی Resecurity، که اولین بار در سال ۲۰۲۳ گروه Smishing Triad را مستند کرده بود و همچنین کمپینهای پیامکی عوارض را تحت نظر دارد، اعلام کرد که این گروه بیش از ۶۰,۰۰۰ دامنه مختلف استفاده کرده است. این موضوع باعث شده Apple و Google نتوانند این فعالیتهای فیشینگ را بهطور مؤثر مسدود کنند.

Resecurity گفته است که استفاده از خدمات زیرزمینی ارسال انبوه SMS به مجرمان اجازه میدهد در مقیاس بالا عملیات خود را اجرا کنند و بهطور همزمان میلیونها کاربر را هدف قرار دهند. این خدمات به مهاجمان کمک میکند هزاران یا میلیونها پیام تقلبی را در قالب پیام فوری، بر اساس جمعیتشناسی خاص در مناطق مختلف ارسال کنند.

Smishing Triad به خاطر اجرای حملات پیامکی در مقیاس وسیع در ۱۲۱ کشور شناخته میشود که با پیامهای جعلی «عدم موفقیت در تحویل بسته» قربانی را به وارد کردن اطلاعات مالی و شخصی در قالب هزینه ارسال مجدد ترغیب میکنند.

به گفته Silent Push، از مارس ۲۰۲۵، این گروه جرایم سایبری تمرکز خود را بر روی کیت فیشینگ Lighthouse جدید معطوف کرده که با هدف سرقت اطلاعات بانکی و مالی در استرالیا و منطقه آسیا-اقیانوسیه عرضه شده است. مهاجمان ادعا میکنند که بیش از ۳۰۰ نیروی پشتیبانی در سراسر دنیا دارند که در زمینههای مختلف تقلب و برداشت پول با این کیت همکاری میکنند.

ارتباط با ابزار های فیشینگ دیگر

گفته شده برخی جنبههای این کمپین در ژانویه ۲۰۲۵ توسط خبرنگار امنیتی برایان کربس پوشش داده شده بود و فعالیتها به یک سرویس فیشینگ پیامکی مستقر در چین به نام Lighthouse نسبت داده شده که در تلگرام تبلیغ میشود.

در گزارشی که ماه مارس منتشر شد، شرکت سوئیسی PRODAFT اعلام کرد کهLighthouse اشتراکات تاکتیکی با کیتهای Lucid و Darcula دارد و مستقل از گروه XinXin که خالق Lucid است، عمل میکند. PRODAFT در حال پیگیری Wang Duo Yu (با نام مستعار Lao Wang) به عنوان LARVA-241 است.