یک آسیبپذیری امنیتی بحرانی در پیادهسازی SSH زبان Erlang و چارچوب Open Telecom Platform (OTP) افشا شده است که میتواند به مهاجم اجازه دهد بدون نیاز به احراز هویت، کد دلخواه را تحت شرایط خاصی اجرا کند. این آسیبپذیری با شناسه CVE-2025-32433 ردیابی شده و بالاترین امتیاز CVSS معادل ۱۰ را دریافت کرده است.

جزئیات آسیبپذیری CVE-2025-32433

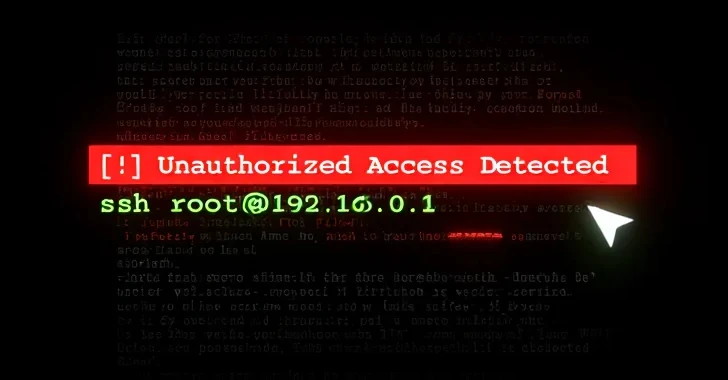

این مشکل از نحوه نادرست پردازش پیامهای پروتکل SSH ناشی میشود که در اصل به مهاجم اجازه میدهد پیامهای پروتکل اتصال را پیش از انجام احراز هویت ارسال کند. اکسپلویت موفق این آسیبپذیری میتواند به اجرای کد دلخواه در بستر فرآیند SSH منجر شود.

خطر این آسیبپذیری در صورتی که فرآیندSSH با دسترسی روت(root) در حال اجرا باشد بیشتر میشود؛ چرا که به مهاجم امکان کنترل کامل دستگاه را داده و زمینه را برای دسترسی غیرمجاز، دستکاری دادههای حساس یا حملات انکار سرویس(DoS) فراهم میکند.

در بیانیهای که Mayuresh Dani، مدیر تحقیقات امنیتی در شرکت Qualys منتشر کرده است، این آسیبپذیری بسیار بحرانی توصیف شده و گفته شده که مهاجم میتواند اقداماتی نظیر نصب باجافزار یا سرقت دادههای حساس را انجام دهد.

همچنین گفته است که Erlang اغلب به دلیل پشتیبانی قوی از پردازش همزمان و پایدار، روی سیستمهای با دسترسپذیری بالا نصب میشود. بیشتر دستگاههای Cisco و Ericsson مبتنی بر Erlang هستند.

هر سرویسی که از کتابخانه SSH در Erlang/OTP برای دسترسی از راه دور استفاده میکند، نظیر دستگاههای OT/IoT و تجهیزات edge computing، در معرض اکسپلویت قرار دارد.

توصیههای امنیتی

تمام کاربرانی که از سرور SSH مبتنی بر کتابخانه Erlang/OTP استفاده میکنند، به احتمال زیاد تحت تأثیر CVE-2025-32433 قرار دارند. برای رفع این مشکل توصیه میشود که به نسخههای زیر بهروزرسانی کنند:

- OTP-27.3.3

- OTP-26.2.5.11

- OTP-25.3.2.20

بهعنوان راهکار موقت نیز میتوان دسترسی به سرورهای SSH آسیبپذیر را با اعمال قوانین فایروال مناسب مسدود کرد. به عنوان مثال، باید دسترسی به پورت SSH را فقط به کاربران مجاز محدود کنند.