- شناسه CVE-2024-46340 :CVE

- CWE-312 :CWE

- security.iiita.ac.in :Advisory

- منتشر شده: دسامبر 10, 2024

- به روز شده: دسامبر 10, 2024

- امتیاز: 8.8

- نوع حمله: Authentication Bypass

- اثر گذاری: Arbitrary code execution(ACE)

- حوزه: سیستمعاملها و اجزای کلیدی آن

- برند: Adobe

- محصول: Acrobat Reader

- وضعیتPublished :CVE

- No :POC

- وضعیت آسیب پذیری: patch نشده

چکیده

این آسیب پذیری مربوط به TP-Link TL-WR845N(UN) نسخه های V4_200909 و V4_190219 است. که در دسته آسیب پذیری با شدت بالا دسته بندی می شود. به نظر می رسد که این مشکل بر روی عملکرد المان Factory Reset Handler تاثیر خواهد گذاشت. ایجاد تغییرات در این المان با داده های ورودی نامعلوم، می تواند منجر به آسیب پذیری عدم رمزنگاری در مشخصات کاربر شود. حمله می تواند از راه دور راه اندازی شود. اکسپلویتی برای این حمله در دسترس نمی باشد.

توضیحات

این آسیب پذیری امنیتی افشای نام کاربری و رمز عبور در TP-Link TL-WR845N(UN) نسخه های V4_200909 و V4_190219است. که می تواند زمینه را برای کاربران احراز هویت نشده فراهم کند تا به پورتال وب ادمین از راه دور دسترسی پیدا کنند. نام کاربری و رمزعبور به صورت متن ساده در طول بازگشت دستگاه روتر به تنظیمات کارخانه در GUI پورتال ادمین نمایش داده می شود.

این محصول اطلاعات حساس را پیش از ذخیره و یا انتقال رمزنگاری نمی کند که این امر می تواند بر محرمانگی دستگاه تاثیرگذار باشد.

مراحل اجرای حمله برای دسترسی به مجوزهای احراز هویتی ادمین به صورت زیر است:

- یک کاربر مجاز از طریق LAN و یا شبکه بی سیم به وای فای روتر وصل می شود.

- با وارد کردن اطلاعات به پورتال وب ادمین روتر دسترسی پیدا می کند.

- گزینه بازگشت به تنظیمات کارخانه (factory reset) را پیدا کرده و بر روی آن کلیک می کند.

- به محض آنکه پروسه بازنشانی تنظیمات کامل شد، اعلانی برای کاربر نمایش داده می شود که اطلاعات احراز هویتی( رمزعبور) را بروزرسانی کند.

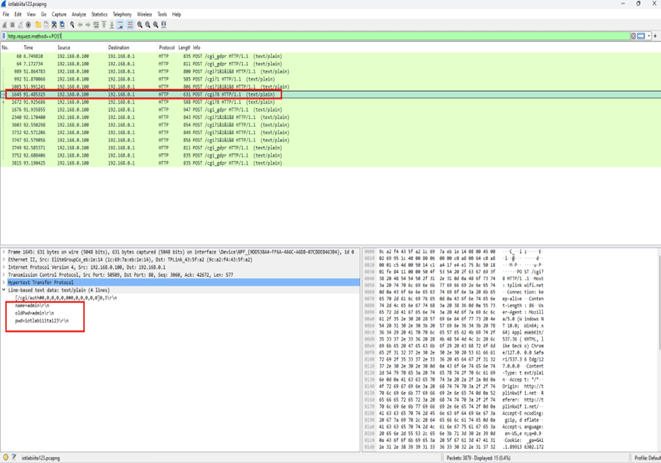

- در طول این فرآیندها، یک مهاجم این امکان را دارد که حمله MitM را اجرا کرده و پکت هایی که بین کاربر مجاز و روتر جابجا می شود را از طریق نرم افزار وایرشارک شنود(sniff) کند.

- یک پکت HTTP POST که توسط کاربر مجاز به روتر فرستاده می شود، حاوی اطلاعات احراز هویتی قدیم و بروزشده به فرمت متن ساده است. مهاجم با فیلتر کردن این پکت و جمع آوری اطلاعات آنها می تواند اکسپلویت هایی مانند قرار دادن یک کاربر در لیست سیاه، حذف یک کاربر ، بروزرسانی رمز عبور برای اجتناب از ارائه سرویس و غیره را انجام دهد.

توجه: برای دسترسی به پکت از طریق وایرشارک، می بایست از فیلتر “http.request.method==POST” استفاده کرد. همچنین از طریق فایل به دست آمده از پکت های ضبط شده با پسوند .pcapng می توان فرمت متن ساده اطلاعات احرازهویتی را در پکت “/cgi?8 HTTP/1.1 (text/plain)” بدست آورد.

در ادامه اسکرین شاتی از افشای اطلاعات در وایرشارک را مشاهده می کنید.

سیستم امتیاز دهی آسیب پذیری ها بر اساس استاندارد های تحقیقاتی حوزه نمره دهی به آسیب پذیری ها، امتیازات زیر را برای شدت اثرگذاری این آسیب پذیری در نظر گرفته است.

cvss

| Score | Severity | Version | Vector String |

| 8.8 | HIGH | 3.1 | CVSS:3.1/AV:A/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H |

لیست محصولات آسیب پذیر

در زمان انتشار این اعلامیه، محصولات زیر در معرض این آسیب پذیری قرار دارند:

- TP-Link TL-WR845N(UN) 190219_4

- TP-Link TL-WR845N(UN) 200909_4

نتیجه گیری

آسیب پذیری فوق در دسته آسیب پذیری های سطح بالا (High) دسته بندی می شود. توصیه شده است که به منظور رفع این تهدید، دستگاه آسیب پذیر را با دستگاه های بروزتر جایگزین کنید.