- شناسه CVE-2024-49113 :CVE

- CWE-125 :CWE

- msrc.microsoft.com :Advisory

- منتشر شده: دسامبر 10, 2024

- به روز شده: دسامبر 20, 2024

- امتیاز: 7.5

- وضعیتPublished :CVE

- Yes :POC

- وضعیت آسیب پذیری: patch شده

چکیده

این آسیب پذیری بر بخش ناشناخته ای از پروتکل دسترسی Lightweight Directory Component تأثیر می گذارد. امکان حمله از راه دور (به صورت ریموت) وجود دارد. ایجاد تغییرات در سیستم با یک ورودی ناشناخته منجر به آسیبپذیری خارج از محدوده میشود یعنی یک برنامه به دادههایی دسترسی پیدا کند که خارج از محدوده حافظهای است که به آن اختصاص داده شده است.

توضیحات

این آسیب پذیری منجر به CWE-125 می شود. در اثر این آسیب پذیری، ویندوز آلوده داده ها را پس از پایان یا قبل از شروع بافر مورد نظر می خواند. اکسپلویت این آسیب پذیری ساده بوده و مهاجم برای استفاده از آن به هیچ شکلی از احراز هویت نیازی ندارد.

CVSS

| Score | Severity | Version | Vector String | ||

| 7.5 | HIGH | 3.1 | CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H/E:U/RL:O/RC:C | ||

لیست محصولات آسیب پذیر

| Version | platform | product |

| affected from 10.0.17763.0 before 10.0.17763.6659 | 32-bit Systems, x64-based Systems | Windows 10 Version 1809 |

| affected from 10.0.17763.0 before 10.0.17763.6659 | x64-based Systems | Windows Server 2019 |

| affected from 10.0.17763.0 before 10.0.17763.6659 | x64-based Systems | Windows Server 2019 (Server Core installation) |

| affected from 10.0.20348.0 before 10.0.20348.2966 | x64-based Systems | Windows Server 2022 |

| affected from 10.0.19043.0 before 10.0.19044.5247 | 32-bit Systems, ARM64-based Systems, x64-based Systems | Windows 10 Version 21H2 |

| affected from 10.0.22621.0 before 10.0.22621.4602 | ARM64-based Systems, x64-based Systems | Windows 11 version 22H2 |

| affected from 10.0.19045.0 before 10.0.19045.5247 | x64-based Systems, ARM64-based Systems, 32-bit Systems | Windows 10 Version 22H2 |

| affected from 10.0.26100.0 before 10.0.26100.2605 | x64-based Systems | Windows Server 2025 (Server Core installation) |

| affected from 10.0.22631.0 before 10.0.22631.4602 | ARM64-based Systems | Windows 11 version 22H3 |

| affected from 10.0.22631.0 before 10.0.22631.4602 | x64-based Systems | Windows 11 Version 23H2 |

| affected from 10.0.25398.0 before 10.0.25398.1308 | x64-based Systems | Windows Server 2022, 23H2 Edition (Server Core installation) |

| affected from 10.0.26100.0 before 10.0.26100.2605 | ARM64-based Systems, x64-based Systems | Windows 11 Version 24H2 |

| affected from 10.0.26100.0 before 10.0.26100.2605 | x64-based Systems | Windows Server 2025 |

| affected from 10.0.10240.0 before 10.0.10240.20857 | 32-bit Systems, x64-based Systems | Windows 10 Version 1507 |

| affected from 10.0.14393.0 before 10.0.14393.7606 | 32-bit Systems, x64-based Systems | Windows 10 Version 1607 |

| affected from 10.0.14393.0 before 10.0.14393.7606 | x64-based Systems | Windows Server 2016 |

| affected from 10.0.14393.0 before 10.0.14393.7606 | x64-based Systems | Windows Server 2016 (Server Core installation) |

| affected from 6.0.6003.0 before 6.0.6003.23016 | 32-bit Systems | Windows Server 2008 Service Pack 2 |

| affected from 6.0.6003.0 before 6.0.6003.23016 | 32-bit Systems, x64-based Systems | Windows Server 2008 Service Pack 2 (Server Core installation) |

| affected from 6.0.6003.0 before 6.0.6003.23016 | x64-based Systems | Windows Server 2008 Service Pack 2 |

| affected from 6.1.7601.0 before 6.1.7601.27467 | x64-based Systems | Windows Server 2008 R2 Service Pack 1 |

| affected from 6.1.7601.0 before 6.1.7601.27467 | x64-based Systems | Windows Server 2008 R2 Service Pack 1 (Server Core installation) |

| affected from 6.2.9200.0 before 6.2.9200.25222 | x64-based Systems | Windows Server 2012 |

| affected from 6.2.9200.0 before 6.2.9200.25222 | x64-based Systems | Windows Server 2012 (Server Core installation) |

| affected from 6.3.9600.0 before 6.3.9600.22318 | x64-based Systems | Windows Server 2012 R2 |

| affected from 6.3.9600.0 before 6.3.9600.22318 | x64-based Systems | Windows Server 2012 R2 (Server Core installation) |

لیست محصولات بروز شده

| Product | Impact | Max Severity | Build Number |

| Windows Server 2012 R2 (Server Core installation) | Remote Code Execution | Critical | 6.3.9600.22318 |

| Windows Server 2012 R2 | Remote Code Execution | Critical | 6.3.9600.22318 |

| Windows Server 2012 (Server Core installation) | Remote Code Execution | Critical | 6.2.9200.25222 |

| Windows Server 2012 | Remote Code Execution | Critical | 6.2.9200.25222 |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) | Remote Code Execution | Critical | 6.1.7601.27467 |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) | Remote Code Execution | Critical | 6.1.7601.27467 |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 | Remote Code Execution | Critical | 6.1.7601.27467 |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 | Remote Code Execution | Critical | 6.1.7601.27467 |

| Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) | Remote Code Execution | Critical | 6.0.6003.23016 |

| Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) | Remote Code Execution | Critical | 6.0.6003.23016 |

| Windows Server 2008 for x64-based Systems Service Pack 2 | Remote Code Execution | Critical | 6.0.6003.23016 |

| Windows Server 2008 for x64-based Systems Service Pack 2 | Remote Code Execution | Critical | 6.0.6003.23016 |

| Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) | Remote Code Execution | Critical | 6.0.6003.23016 |

| Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) | Remote Code Execution | Critical | 6.0.6003.23016 |

| Windows Server 2008 for 32-bit Systems Service Pack 2 | Remote Code Execution | Critical | 6.0.6003.23016 |

| Windows Server 2008 for 32-bit Systems Service Pack 2 | Remote Code Execution | Critical | 6.0.6003.23016 |

| Windows Server 2016 (Server Core installation) | Remote Code Execution | Critical | 10.0.14393.7606 |

| Windows Server 2016 | Remote Code Execution | Critical | 10.0.14393.7606 |

| Windows 10 Version 1607 for x64-based Systems | Remote Code Execution | Critical | 10.0.14393.7606 |

| Windows 10 Version 1607 for 32-bit Systems | Remote Code Execution | Critical | 10.0.14393.7606 |

| Windows 10 for x64-based Systems | Remote Code Execution | Critical | 10.0.10240.20857 |

| Windows 10 for 32-bit Systems | Remote Code Execution | Critical | 10.0.10240.20857 |

| Windows Server 2025 | Remote Code Execution | Critical | 10.0.26100.2605 |

| Windows Server 2025 | Remote Code Execution | Critical | 10.0.26100.2528 |

| Windows 11 Version 24H2 for x64-based Systems | Remote Code Execution | Critical | 10.0.26100.2605 |

| Windows 11 Version 24H2 for x64-based Systems | Remote Code Execution | Critical | 10.0.26100.2528 |

| Windows 11 Version 24H2 for ARM64-based Systems | Remote Code Execution | Critical | 10.0.26100.2605 |

| Windows 11 Version 24H2 for ARM64-based Systems | Remote Code Execution | Critical | 10.0.26100.2528 |

| Windows Server 2022, 23H2 Edition (Server Core installation) | Remote Code Execution | Critical | 10.0.25398.1308 |

| Windows 11 Version 23H2 for x64-based Systems | Remote Code Execution | Critical | 10.0.22631.4602 |

| Windows 11 Version 23H2 for ARM64-based Systems | Remote Code Execution | Critical | 10.0.22631.4602 |

| Windows Server 2025 (Server Core installation) | Remote Code Execution | Critical | 10.0.26100.2605 |

| Windows Server 2025 (Server Core installation) | Remote Code Execution | Critical | 10.0.26100.2528 |

| Windows 10 Version 22H2 for 32-bit Systems | Remote Code Execution | Critical | 10.0.19045.5247 |

| Windows 10 Version 22H2 for ARM64-based Systems | Remote Code Execution | Critical | 10.0.19045.5247 |

| Windows 10 Version 22H2 for x64-based Systems | Remote Code Execution | Critical | 10.0.19045.5247 |

| Windows 11 Version 22H2 for x64-based Systems | Remote Code Execution | Critical | 10.0.22621.4602 |

| Windows 11 Version 22H2 for ARM64-based Systems | Remote Code Execution | Critical | 10.0.22621.4602 |

| Windows 10 Version 21H2 for x64-based Systems | Remote Code Execution | Critical | 10.0.19044.5247 |

| Windows 10 Version 21H2 for ARM64-based Systems | Remote Code Execution | Critical | 10.0.19044.5247 |

| Windows 10 Version 21H2 for 32-bit Systems | Remote Code Execution | Critical | 10.0.19044.5247 |

| Windows Server 2022 (Server Core installation) | Remote Code Execution | Critical | 10.0.20348.2966 |

| Windows Server 2022 (Server Core installation) | Remote Code Execution | Critical | 10.0.20348.2908 |

| Windows Server 2022 | Remote Code Execution | Critical | 10.0.20348.2966 |

| Windows Server 2022 | Remote Code Execution | Critical | 10.0.20348.2908 |

| Windows Server 2019 (Server Core installation) | Remote Code Execution | Critical | 10.0.17763.6659 |

| Windows Server 2019 | Remote Code Execution | Critical | 10.0.17763.6659 |

| Windows 10 Version 1809 for x64-based Systems | Remote Code Execution | Critical | 10.0.17763.6659 |

| Windows 10 Version 1809 for 32-bit Systems | Remote Code Execution | Critical | 10.0.17763.6659 |

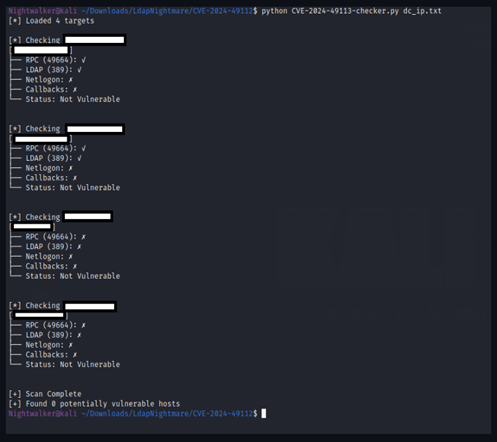

اسکریپتی برای آزمایش اینکه نشان دهد که آیا محیط شما به طور بالقوه در برابر CVE-2024-49113 (LDAP Nightmare) آسیب پذیر است یا خیر. این موارد را برای این موضوع امتحان کنید:

- بررسی اتصال RPC

- تست پورت LDAP

- اعتبار سنجی سرویس Netlogon

- تأیید فراخوانی LDAP

کاربرد

python CVE-2024-49113-checker.py <target>

نمونه

# Scan a single IP

python CVE-2024-49113-checker.py 192.168.1.1

# Scan a subnet

python CVE-2024-49113-checker.py 192.168.1.0/24

# Scan from a file

python CVE-2024-49113-checker.py ips.txt -o vulnerable_hosts.txt

توجه: این ابزار از آسیب پذیری سوء استفاده نمی کند. فقط شرایطی را بررسی می کند که ممکن است اکسپلویت را ممکن کند.

کاربرد

poc.exe <target_ip> –domain-name <domain_name> [options]

نمونه

poc.exe 192.168.1.100 –domain-name example.com

کارکرد این مورد

- سرور اکسپلویت را start می کند:

اسکریپت یک سرور LDAP ناهمزمان(asynchronous) را راه اندازی می کند که به اتصالات ورودی در پورت UDP مشخص شده گوش می دهد.

- DsrGetDcNameEx2 را فراخوانی می کند:

اسکریپت تابع DsrGetDcNameEx2 را از طریق پروتکل راه دور Netlogon فراخوانی می کند تا سرور قربانی را برای ارسال یک درخواست LDAP به مهاجم راه اندازی کند.

- آسیب پذیری را راه اندازی می کند:

با ارسال پاسخ ساخته شده خاص، این اکسپلویت آسیب پذیری CVE-2024-49113 را فعال می کند و باعث از کار افتادن سرور قربانی می شود.

نتیجه گیری

برای جلوگیری از هرگونه سو استفاده توسط افراد مهاجم می توانید با استفاده از موارد بیان شده آسیب پذیر بودن سیستم خود را بررسی کنید و همچنین بهتر است از موارد بروزرسانی بیان شده برای جلوگیری از نفوذ استفاده کنید.

منابع

- https://www.cve.org/CVERecord?id=CVE-2024-49113

- https://www.cvedetails.com/cve/CVE-2024-49113/

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-49113

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2024-49113

- https://vuldb.com/?id.287618

- https://github.com/SafeBreach-Labs/CVE-2024-49113

- https://github.com/YoonJae-rep/CVE-2024-49113

- https://github.com/barcrange/CVE-2024-49113-Checker?tab=readme-ov-file

این اکسپلویت با تعامل با پروتکل راه دور Netlogon (NRPC) و کلاینت LDAP، از آسیبپذیری برای خراب کردن سیستمهای Windows Server هدف استفاده میکند.

پیکربندی اکسپلویت به صورت زیر است:

- target_ip: آدرس IP ماشین مورد نظر.

- Port: پورت TCP برای ارتباطات RPC (پیشفرض: 49664).

- listen_port: پورت UDP برای سرور اکسپلویت برای گوش دادن (پیشفرض: 389). در صورت عدم تغییر، ابزار مورد نیاز است که با سطح دسترسی ادمین یا روت اجرا شود.

- domain_name: نام دامنه ای در اینترنت که مهاجم مالک آن است. این دامنه باید دو رکورد DNS SRV در زیر خود داشته باشد. (سوابق SRV یک دامنه را به یک پورت و یک دامنه دیگر را نگاشت می کند):

- __tcp.dc._msdcs.domain_name -> listen_port attacker’s machine hostname

- __tcp.default-first-site-name._sites.dc._msdcs.domain_name -> listen_port attacker’s machine hostname

- توجه – نام میزبان ماشین مهاجم با این فرض کار خواهد کرد که سرور قربانی بتواند ماشین مهاجم را با نام میزبان خود با استفاده از NBNS پیدا کند. به جای نام میزبان مهاجم، این مقدار را می توان با یک نام دامنه در اینترنت جایگزین کرد که به سمت IP یک سرور LDAP مخرب که از آسیب پذیری سوء استفاده می کند، اشاره می کند.

- account: Account name parameter (default: Administrator).

- site_name: Site name parameter (default: empty string).