- شناسه CVE-2025-1539 :CVE

- CWE-121 / CWE-119 :CWE

- yes :Advisory

- منتشر شده: فوریه 21, 2025

- به روز شده: فوریه 21, 2025

- امتیاز: 8.8

- نوع حمله: Stack-based Overflow

- اثر گذاری: Memory Corruption

- حوزه: تجهیزات شبکه و امنیت

- برند: D-link

- محصول: DAP-1320

- وضعیتPublished :CVE

- Yes :POC

- وضعیت آسیب پذیری: patch نشده

چکیده

CVE-2025-1539 ، یک آسیب پذیری با شدت بالا در D-Link DAP-1320 نسخه 1.00 است. این آسیب پذیری بر روی عملکرد کامپوننتreplace_special_char از فایل /storagein.pd-XXXXXXتاثیر می گذارد. دستکاری این کامپوننت منجر به حمله stack-based overflow شود. آسیب پذیری تنها بر روی محصولاتی که دیگر توسط تولید کننده پشتیبانی نمی شود تاثیر می گذارد. حمله می تواند از راه دور راه اندازی شود.

توضیحات

جزئیات آسیب پذیری

- محل فعال شدن آسیب پذیری

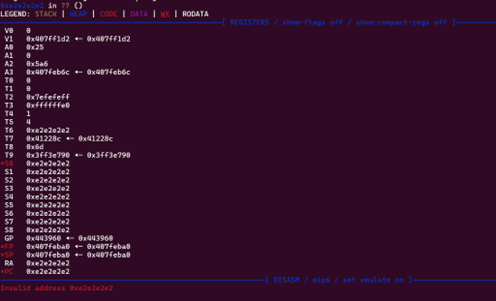

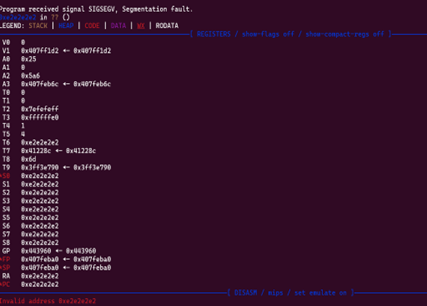

این آسیب پذیری در نقطه بازگشت از تابع replace_special_char، جایی که رجیستر ra بازنویسی می شود، فعال می شود.

- آنالیز آسیب پذیری

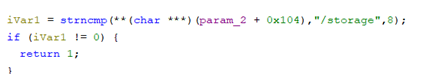

- آسیب پذیری می تواند با قرار گرفتن “/storage” در آدرس URL 0x412244 فعال شود.

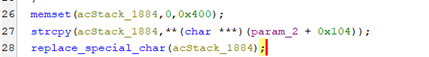

- از آنجایی که مقدار بازگشتی strncmp برابر 0 است، عبارت زیر می تواند اجرا شود. متغیر acStack_1884 محتوای بعد از URL را ذخیره می کند.

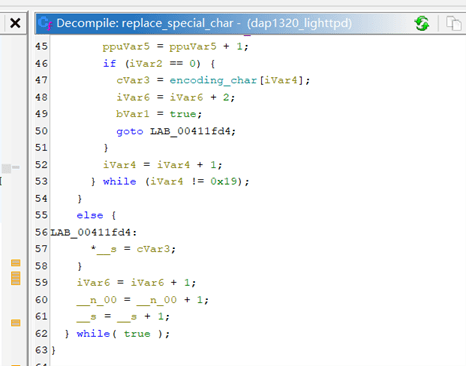

- در تابع replace_special_char اشاره گر __s به مقدار local_28c که سایزی برابر 604 دارد اشاره می کند.

- در حلقه while ، ما داده ها را تا زمانی که استک بازنویسی شود در __s ذخیره می کنیم که منجر به سرریز بافر استک می شود.

- در نهایت ، تابع replace_special_char به بخشی که محل رجیستر را بازیابی می کند برمی گردد. چرا که استک توسط e2 بازنویسی شده است و در نهایت منجر به segment error می شود.

سیستم امتیاز دهی آسیب پذیری ها بر اساس استاندارد های تحقیقاتی حوزه نمره دهی به آسیب پذیری ها، امتیازات زیر را برای شدت اثرگذاری این آسیب پذیری در نظر گرفته است.

CVSS

| Score | Severity | Version | Vector String |

| 8.7 | HIGH | 4.0 | CVSS:4.0/AV:N/AC:L/AT:N/PR:L/UI:N/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N |

| 8.8 | HIGH | 3.1 | CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H |

| 8.8 | HIGH | 3.0 | CVSS:3.0/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H |

| 9.0 | ___ | 2.0 | AV:N/AC:L/Au:S/C:C/I:C/A:C |

لیست محصولات آسیب پذیر

در زمان انتشار این اعلامیه، این آسیب پذیری برروی نسخه های زیر تاثیر می گذارد:

- D-Link DAP-1320 00

لیست محصولات بروز شده

برند D-Link اعلام کرده است که آسیب پذیری فوق تنها بر روی دستگاه هایی که به پایان چرخه تولید و پشتیبانی خود رسیده اند اثر می گذارد. بنابراین، توصیه می شود به منظور جلوگیری از قرار گرفتن در معرض این آسیب پذیری محصول آسیب پذیری را با محصول دیگری جایگزین کنید

نتیجه گیری

آسیب پذیری فوق در دسته آسیب پذیری های سطح بالا دسته بندی می شود. بهتر است محصول آسیب پذیری را با محصولی که بروزرسانی های نرم افزاری دریافت می کند جایگزین شود.

منابع

- https://www.cve.org/CVERecord?id=CVE-2025-1539

- https://www.cvedetails.com/cve/CVE-2025-1539/

- https://tasty-foxtrot-3a8.notion.site/D-link-DAP-1320-replace_special_char-Vulnerability-1960448e6195809c94f9fd2ff1f59bcf?pvs=4

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2025-1539&sortby=bydate

- http://vuldb.com/?id.296480

- https://cwe.mitre.org/data/definitions/121.html

- https://cwe.mitre.org/data/definitions/119.html