از ابتدای سال جاری، دادههای تلهمتری securelist موج جدیدی از توزیع بکدور DCRat با مدل ارائه بدافزار بهعنوان سرویس (MaaS) را شناسایی کردهاند. گروه سایبری پشت این کمپین، علاوه بر فراهم کردن بدافزار، خدمات پشتیبانی فنی و همچنین راهاندازی زیرساخت سرورهای فرمان و کنترل (C2) را نیز در اختیار مشتریان خود قرار میدهد.

روش توزیع بکدور DCRat

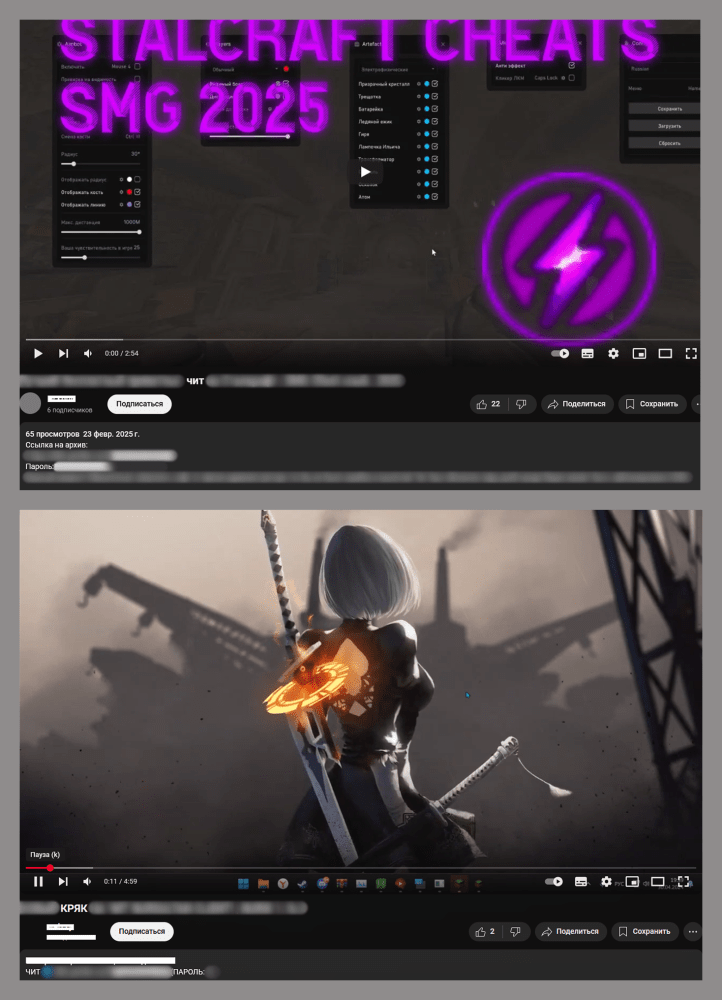

در حمله جدید، بدافزار DCRat از طریق پلتفرم YouTube توزیع میشود. عاملان تهدید با ایجاد حسابهای جعلی یا استفاده از حسابهای سرقتشده، ویدیوهایی بارگذاری میکنند که در آنها نرمافزارهای تقلبی مانند چیتها، کرکها، رباتهای بازی و نرمافزارهای مشابه تبلیغ میشود.

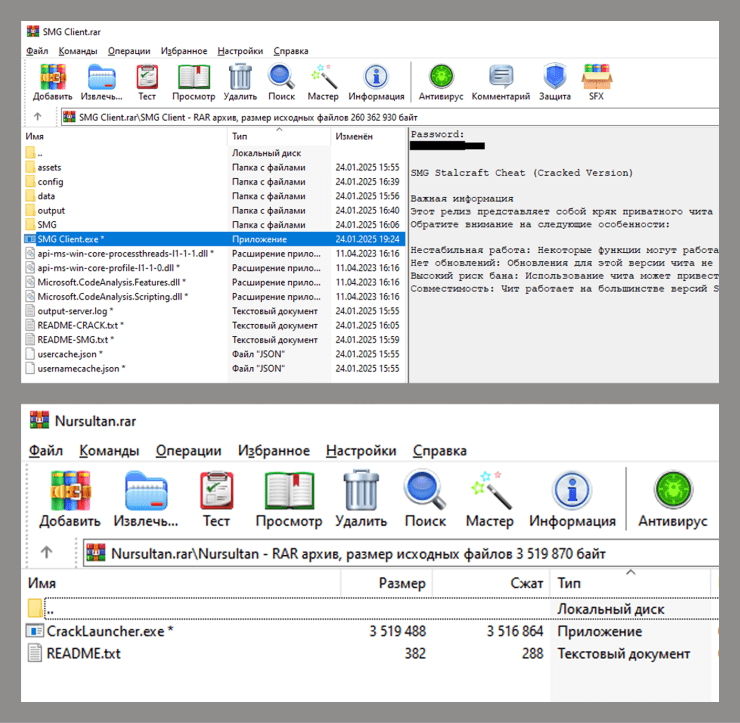

در توضیحات این ویدیوها لینکی برای دانلود محصول ادعاشده قرار دارد. این لینک به یک سرویس اشتراکگذاری فایل معتبر هدایت میشود که در آن فایل آرشیوی رمزدار قرار دارد. رمز فایل نیز در همان توضیحات ویدیو درج شده است.

بهجای نرمافزار بازی، محتوای این آرشیوها شامل تروجان DCRat است. در کنار آن، فایلها و پوشههای بیارزش مختلف برای انحراف ذهن قربانی وجود دارد.

جزئیات بکدور DCRat

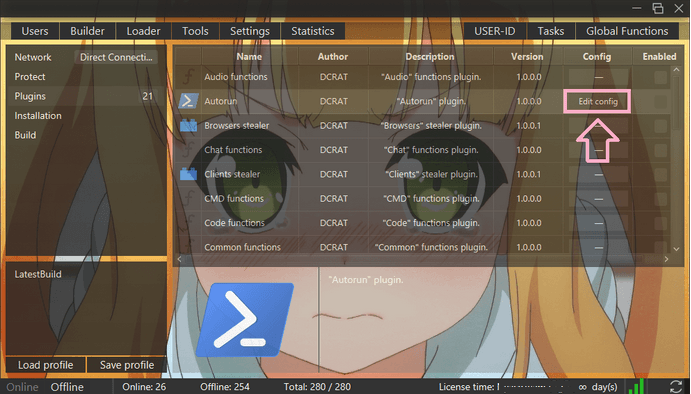

بدافزار توزیعشده متعلق به خانواده تروجانهای دسترسی از راه دور (RAT)موسوم به Dark Crystal RAT یا به اختصار DCRat است که از سال ۲۰۱۸ شناخته شده است. این تروجان علاوه بر توانایی ایجاد بکدور، قادر است ماژولهای اضافی را نیز برای افزایش قابلیتهای خود بارگذاری کند. طی سالها فعالیت این بدافزار، ۳۴ افزونه مختلف از آن توسط securelist شناسایی و تحلیل شدهاست که خطرناکترین عملکردهای آنها شامل ثبت کلیدهای فشردهشده (کیلاگر)، دسترسی به وبکم، سرقت فایل و استخراج گذرواژهها میشود.

زیرساخت

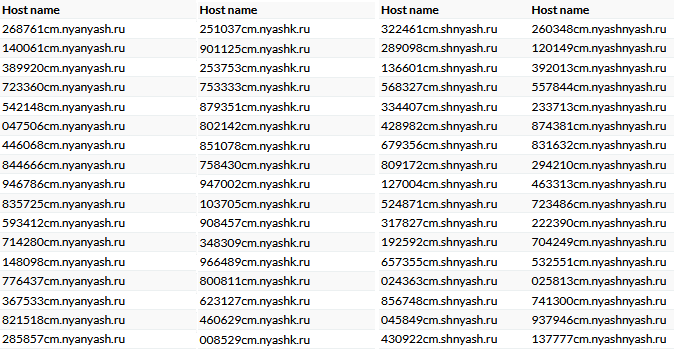

برای پشتیبانی از زیرساخت خود، مهاجمان دامنههای سطح دوم را (بخشی از آدرس وب مانند example.ru که زیر دامنه کشوری .ru ثبت میشود) به کار میگیرند. منطقه .ru یا RU zone، دامنه کشوری روسیه است که به دلیل سهولت ثبت و انعطافپذیری، مورد استفاده هکرها قرار میگیرد.

بر اساس مشاهدات securelist، این گروه از ابتدای سال جاری تاکنون دستکم ۵۷ دامنه سطح دوم جدید ثبت کردهاند که پنج مورد از آنها بهتنهایی بیش از ۴۰ زیردامنه سطح سوم (مانند را میزبانی میکنند.

یکی از ویژگیهای منحصربهفرد این کمپین، استفاده از واژگان خاصی در آدرس دامنههای سطح دوم زیرساخت مخرب است؛ واژگانی نظیر“nyashka”، “nyashkoon”، “nyashtyan” که کاربران علاقهمند به فرهنگ پاپ ژاپن احتمالا آنها را تشخیص میدهند.

در میان طرفداران انیمه و مانگا، واژه “nyasha” بهمعنای “بامزه” یا “ناز” بهکار میرود و این واژهای است که بیشترین فراوانی را در میان این دامنهها دارد.

قربانیان

بر اساس دادههای تلهمتری از ابتدای سال ۲۰۲۵، حدود 80% از نمونههای DCRat که از این دامنهها بهعنوان سرور C2 استفاده کردهاند، بر روی دستگاههای کاربران در روسیه دانلود شدهاند. این بدافزار همچنین تعداد محدودی از کاربران در کشورهای بلاروس، قزاقستان و چین را نیز هدف قرار داده است.

جمعبندی

محصولات شرکت Kaspersky نمونههای مذکور را با شناسه Backdoor.MSIL.DCRat علامت گذاری میکنند. شایان ذکر است که securelist با کمپینهای دیگری نیز مواجه شدهاست که از آرشیوهای رمزدار برای توزیع بدافزارهای دیگری مانند ربایندهها، ماینرها و لودرها استفاده میکنند. از اینرو، توصیه میشود که نرمافزارهای مربوط به بازیها تنها از منابع معتبر دانلود شوند.