شرکت امنیت سایبری کسپرسکی گزارش داده که مهاجمان فیشینگ بهطور فزایندهای از فایلهای Scalable Vector Graphics (SVG) برای دور زدن فیلترهای امنیتی ایمیل و سرقت اطلاعات کاربری استفاده میکنند. این حملات، که از ژانویه ۲۰۲۵ شدت گرفتهاند، از قابلیتهای جاسازی کد HTML و JavaScript در فایلهای SVG بهره میبرند تا کاربران را به صفحات جعلی هدایت کنند.

فرمت SVG و قابلیتهای آن

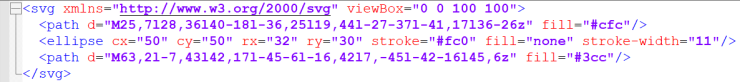

SVG یک فرمت مبتنی بر XML است که امکان توصیف گرافیکهای برداری دو بعدی را فراهم میکند.

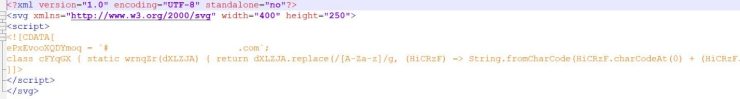

اگر فایل SVG را در یک ویرایشگر متنی باز کنید، میتوانید نشانهگذاری XML را ببینید که تصویر را توصیف میکند. این نشانهگذاری امکان ویرایش آسان پارامترهای تصویر را فراهم میکند و نیاز به استفاده از ویرایشگرهای گرافیکی پرمصرف را از بین میبرد.

برخلاف فرمتهای تصویری مانند JPEG یا PNG، فایلهای SVG میتوانند شامل کدهای JavaScript و HTML باشند. این ویژگی به طراحان اجازه میدهد تا عناصر تعاملی مانند متن، فرمولها و اسکریپتها را درون تصاویر قرار دهند. با این حال، مهاجمان از این قابلیت سوءاستفاده کرده و اسکریپتهایی را با لینک به صفحات فیشینگ درون فایلهای SVG جاسازی میکنند.

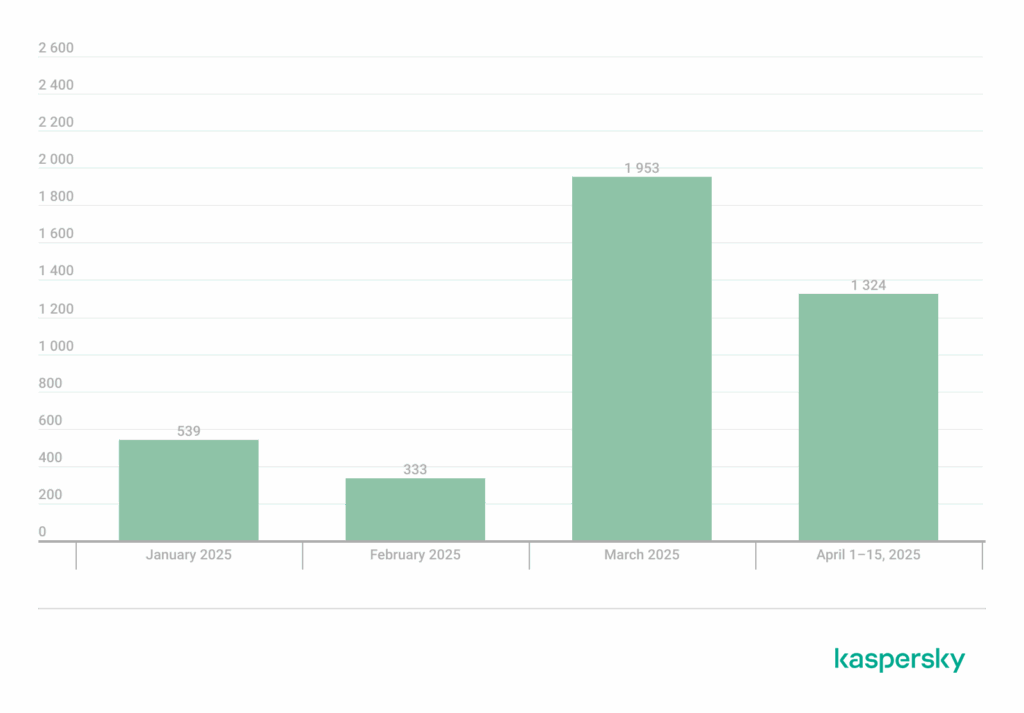

از ابتدای سال ۲۰۲۵، کسپرسکی بیش از ۴۱۰۰ ایمیل فیشینگ با پیوستهای SVG شناسایی کرده است. این تعداد شامل ۲۸۲۵ ایمیل در سهماهه اول سال و ۱۳۲۴ ایمیل در نیمه اول آوریل ۲۰۲۵ است.

کمپینهای ایمیل فیشینگ با استفاده از فایلهای SVG

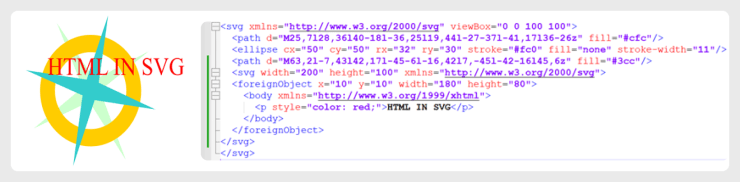

از ابتدای سال ۲۰۲۵، کسپرسکی ایمیلهای فیشینگی را مشاهده کرده که شبیه حملاتی با پیوست HTML بودند؛ اما بهجای آن از فایلهای SVG استفاده میکردند.

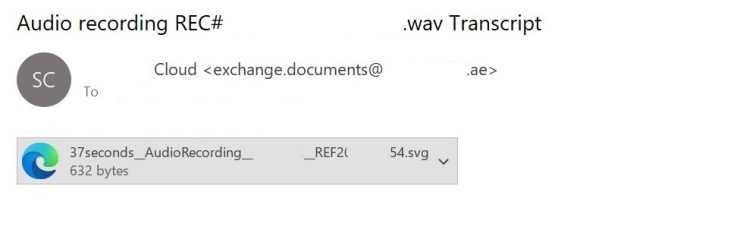

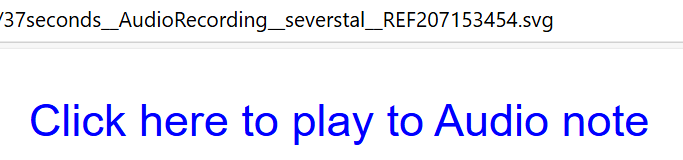

بررسی کد منبع ایمیل نشان میدهد که پیوست بهعنوان یک فایل تصویری شناسایی شدهاست.

با این حال، باز کردن فایل در یک ویرایشگر متنی نشان میدهد که در واقع یک صفحه HTML است و هیچ اشارهای به گرافیکهای برداری ندارد.

در مرورگر، این فایل بهصورت یک صفحه HTML نمایش داده میشود که حاوی لینکی است که ظاهرا به یک فایل صوتی اشاره دارد.

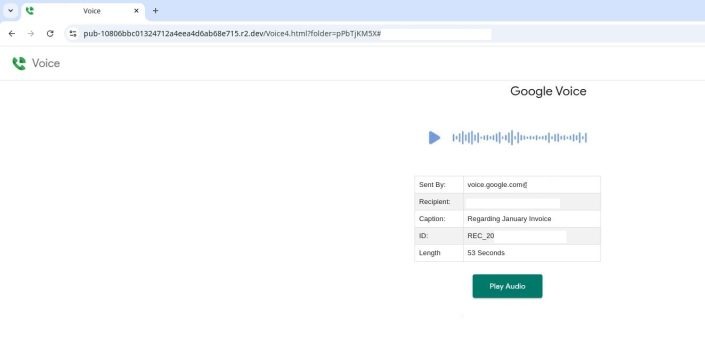

با کلیک روی لینک، کاربر به یک صفحه فیشینگ هدایت میشود که خود را بهعنوان Google Voice جا زدهاست.

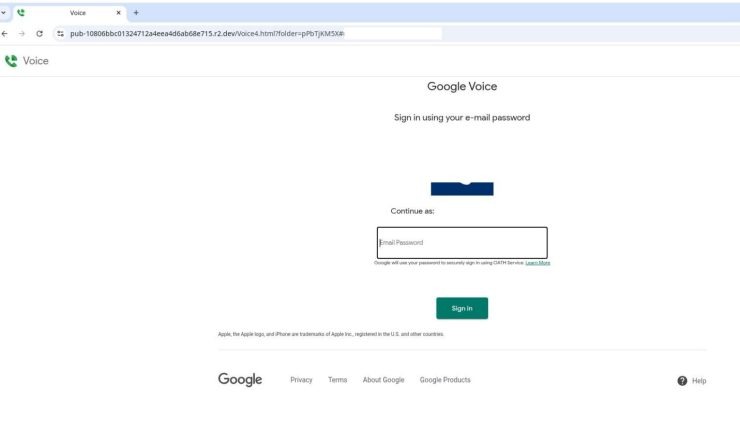

فایل صوتی بالای صفحه یک تصویر ثابت غیرفعال است. کلیک روی «Play Audio»، کاربر را به یک صفحه ورود(Login) ایمیل سازمانی هدایت میکند که به مهاجمان امکان جمعآوری اطلاعات کاربری را میدهد. این صفحه هم به Google Voice اشاره دارد. صفحه همچنین لوگوی شرکت هدف را نمایش میدهد تا اعتماد کاربر را جلب کند.

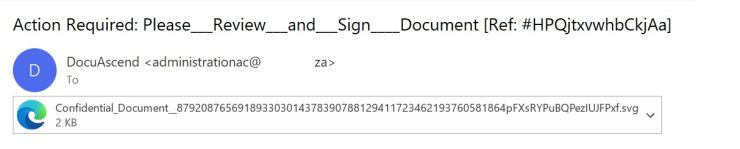

در نمونهای دیگر، مهاجمان با جعل اعلان از یک سرویس امضای الکترونیکی، پیوست SVG را بهعنوان سندی ارائه میکنند که نیاز به بررسی و امضا دارد.

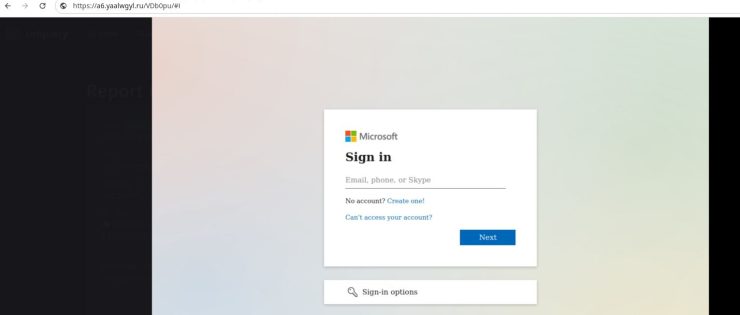

برخلاف نمونه اول که فایل SVG بهعنوان صفحه HTML عمل میکرد، در این مورد فایل حاوی JavaScript است که در هنگام باز شدن، یک پنجره مرورگر با یک سایت فیشینگ باز میکند که صفحه ورود جعلی Microsoft را نمایش میدهد.

چرا SVG خطرناک است؟

برخلاف فرمتهای سنتی مانند PDF یا DOC، فایلهای SVG به دلیل ماهیت مبتنی بر XML و پشتیبانی از کدهای تعاملی، ابزار قدرتمندی برای مهاجمان فراهم میکنند. این فایلها به دلیل ظاهر بیخطرشان اغلب توسط فیلترهای امنیتی ایمیل نادیده گرفته میشوند. مهاجمان از این ویژگی برای اجرای حملات پیچیدهای استفاده میکنند که در آنها کد HTML یا JavaScript مستقیما در مرورگر کاربر اجرا میشود.

کسپرسکی تأکید کرده که مهاجمان فیشینگ بهطور مداوم روشهای جدیدی را آزمایش میکنند. مهاجمان همچنین از تکنیکهایی مانند مبهمسازی کد (code obfuscation) و تغییر مسیر (redirection) استفاده میکنند تا تشخیص این حملات توسط فیلترهای امنیتی دشوار شود.

توصیههای کسپرسکی

کسپرسکی به سازمانها توصیه کرده که فیلترهای امنیتی ایمیل خود را برای شناسایی پیوستهای SVG تقویت کنند. همچنین پیشنهاد داده که کاربران در برابر ایمیلهای غیرمنتظره با پیوستهای ناشناخته محتاط باشند و از کلیک روی لینکهای مشکوک خودداری کنند. استفاده از راهحلهای امنیتی پیشرفته که قادر به تحلیل محتوای SVG و شناسایی کدهای مخرب باشند، برای کاهش این تهدیدات ضروری است.