Magnet Goblin یک عامل تهدید با انگیزه مالی است که به سرعت آسیب پذیری های روز یک (One-Day) در سرویسهای عمومی را به عنوان یک بردار نفوذ اولیه پذیرفته و از آنها سوء استفاده میکند. حداقل در یک مورد از Ivanti Connect Secure VPN (CVE-2024-21887)، این اکسپلویت به سرعت یک روز پس از انتشار POC برای آن منتشر شد.

اگرچه اکسپلویتها معمولاً بلافاصله پس از افشای یک نقص در دسترس قرار نمیگیرند، اما برخی آسیبپذیریها برای کشف نحوه استفاده از آن بیاهمیت هستند. علاوه بر این، مهندسی معکوس پچ ممکن است مشکل اساسی و نحوه بهره برداری از آن را آشکار سازد.

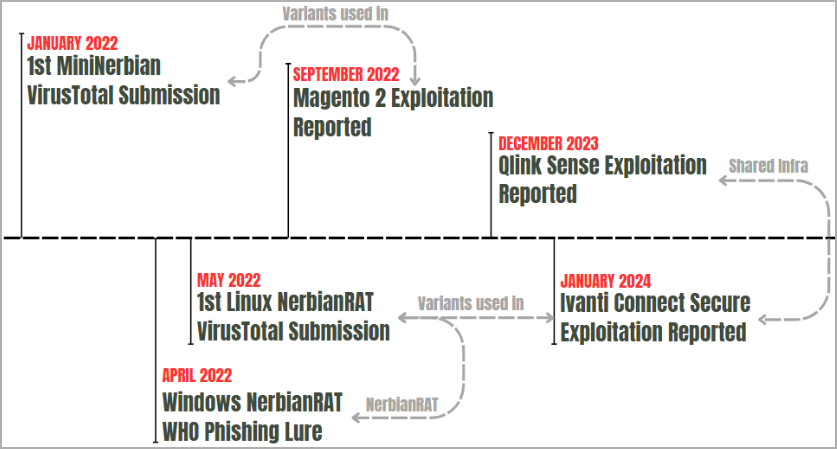

Ivanti Connect Secure (CVE-2023-46805، CVE-2024-21887، CVE-2024-21888، CVE-2024-21893)، Apache ActiveMQ، ConnectWise ScreenConnect، Qlik Sense (CVE-2023-41265، CVE-2023-41266، CVE-2023-48365) و Magento (CVE-2022-24086) برخی از دستگاهها و سرویسهایی هستند که توسط هکرها مورد هدف قرار گرفتهاند.

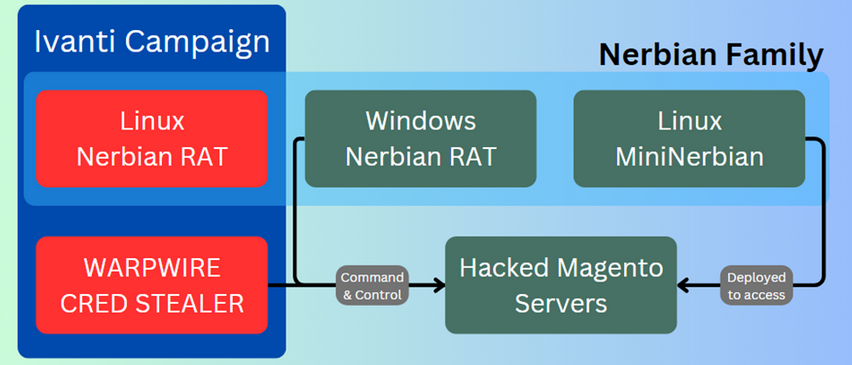

Magnet Goblin از نقصها برای آلوده سازی سرورها به بدافزارهای سفارشی، به ویژه NerbianRAT و MiniNerbian، و همچنین یک نوع سفارشی از WARPWIRE JavaScript استفاده میکند.

بدافزار لینوکس سفارشی

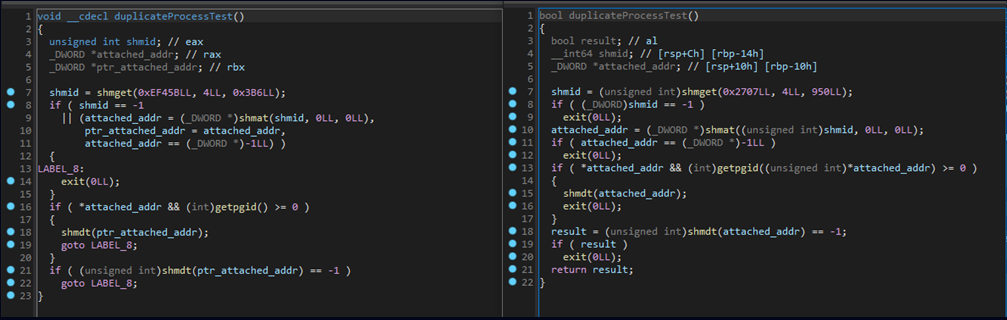

NerbianRAT برای ویندوز از سال 2022 شناخته شده است، اما چک پوینت هشتم مارس ۲۰۲۴ گزارش کرده است که یک نوع لینوکسی کامپایل شده که توسط Magnet Goblin استفاده میشود، از ماه می 2022 در گردش بوده است.

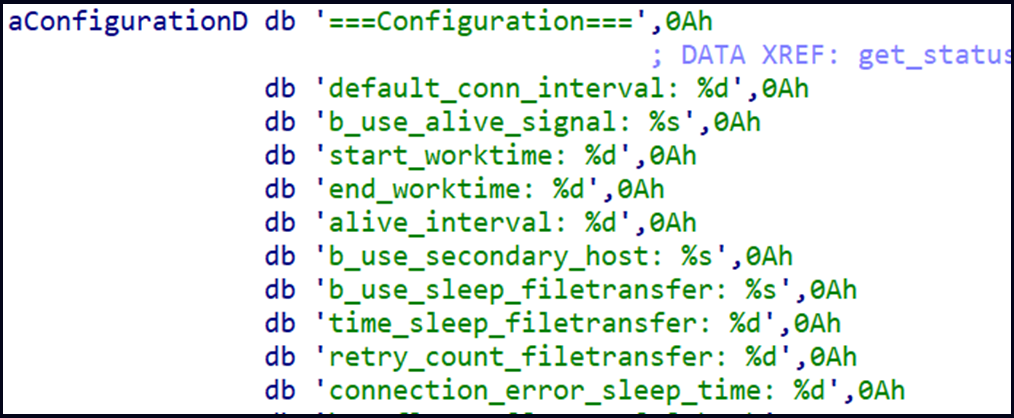

بدافزار در اولین راهاندازی، اقدامات اولیه از جمله جمعآوری اطلاعات سیستم مانند زمان، نام کاربری و نام ماشین، تولید شناسه ربات، تنظیم یک آدرس IP هاردکد شده بهعنوان میزبان اصلی و ثانویه، تنظیم دایرکتوری کاری، و بارگیری یک کلید RSA عمومی برای رمزگذاری ارتباطات شبکه (AES) را انجام میدهد.

NerbianRAT پس از آن، پیکربندی خود را لود میکند که زمان فعالیت (زمان کاری)، فواصل زمانی برقراری ارتباط با سرور فرمان و کنترل (C2) و سایر پارامترها را تعیین مینماید.

C2 ممکن است یکی از اقدامات زیر را برای اجرا در سیستم آلوده به بدافزار ارسال کند:

- درخواست اقدامات بیشتر

- اجرای یک دستور لینوکس در یک thread جدید

- ارسال نتیجه فرمان و پاک کردن فایل. هرگونه دستور در حال اجرا را متوقف میکند

- اجرای فوری یک دستور لینوکس

- هیچ اقدامی نمیکند

- تغییر فاصله اتصال

- تنظیمات زمان کار و ذخیره آن

- بازگرداندن نتایج زمانبندی idle (بیکاری)، پیکربندی یا اجرای فرمان

- به روزرسانی یک متغیر پیکربندی خاص

- رفرش کردن بافر فرمان برای دستورات اجرایی C2

MiniNerbian نیز یک نسخه ساده شده از NerbianRAT است که در درجه اول برای اجرای فرمان استفاده میشود و از اقدامات زیر پشتیبانی میکند:

- اجرای فرمان C2 و بازگرداندن نتایج آن

- به روز رسانی زمان بندی فعالیت (تمام روز یا ساعات خاص)

- به روزرسانی پیکربندی

MiniNerbian از طریق HTTP با C2 ارتباط برقرار میکند و آن را از NerbianRAT پیچیده تر که از سوکت های TCP خام برای ارتباط استفاده میکند، متمایز میسازد. Magnet Goblin احتمالاً از آن برای افزونگی یا به عنوان یک بکدور مخفیتر در برخی موارد استفاده میکند.

شناسایی تهدیدهای خاص مانند حملات Magnet Goblin در میان حجم عظیم دادههای اکسپلویت روز یکم، چالش برانگیز است و به این گروهها اجازه میدهد تا در هرج و مرجی که پس از افشای نقصها به وجود میآید، از معرض دید عموم پنهان شوند.

وصله سریع و به موقع این نقصها بسیار حائز اهمیت است، در حالی که اقدامات اضافی مانند تقسیم بندی شبکه، حفاظت از endpoint و احراز هویت چند عاملی نیز میتواند به کاهش تأثیر نفوذ احتمالی کمک نماید.