شرکت Kaspersky گزارش داده است که نوع جدیدی از باتنت بدافزار Mirai با سوءاستفاده از یک آسیبپذیری تزریق دستور(command injection) در دستگاههای ضبط ویدیوی دیجیتال TBK DVR-4104 و DVR-4216، این دستگاهها را به کنترل خود درمیآورد. این آسیبپذیری، با شناسه CVE-2024-3721، در آوریل ۲۰۲۴ توسط پژوهشگر امنیتی معروف به netsecfish افشا شده است.

جزئیات فنی آسیبپذیری دستگاههای TBK DVR

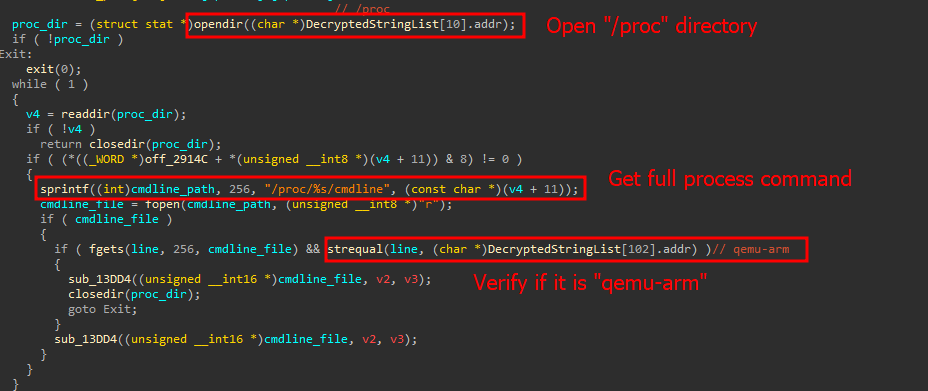

آسیبپذیری CVE-2024-3721 یک نقص تزریق دستور است که امکان اجرای دستورات شل را از طریق دستکاری پارامترهای خاصی (mdb و mdc) در یک درخواست POST دستکاریشده به یک اندپوینت آسیبپذیر فراهم میسازد. پژوهشگر netsecfish کد مفهومی (PoC) را منتشر کرده است که این نقص را نشان میدهد. شرکت Kaspersky اکنون گزارش داده است که سوءاستفاده فعال از این آسیبپذیری را در تلههای لینوکس خود شناسایی کرده و نوع جدید باتنت Mirai از این PoC استفاده میکند.

مهاجمان با سوءاستفاده از این نقص، یک فایل باینری بدافزار ARM32 را روی دستگاه بارگذاری میکنند. این بدافزار با سرور فرمان و کنترل (C2) ارتباط برقرار کرده و دستگاه را به شبکه باتنت ملحق میسازد. دستگاههای آلوده احتمالا برای انجام حملات انکار سرویس توزیعشده (DDoS)، هدایت ترافیک مخرب و سایر فعالیتهای غیرقانونی مورد استفاده قرار میگیرند.

تأثیر حمله

پژوهشگر netsecfish در سال گذشته گزارش داده بود که حدود ۱۱۴,۰۰۰ از دستگاههای TBK DVR متصل به اینترنت در برابر CVE-2024-3721 آسیبپذیرند. با این حال، اسکنهای Kaspersky نشاندهنده حدود ۵۰,۰۰۰ دستگاه در معرض خطر است، که همچنان رقم قابلتوجهی است.

بر اساس دادههای Kaspersky، اکثر آلودگیهای مرتبط با این نوع جدید Mirai در کشورهای چین، هند، مصر، اوکراین، روسیه، ترکیه و برزیل مشاهده شده است. با این حال، به دلیل محدودیتهای محصولات امنیتی Kaspersky در برخی کشورها، این دادهها ممکن است تمرکز دقیق هدفگیری باتنت را منعکس نکنند.

در حال حاضر، مشخص نیست که آیا شرکت TBK Vision، تولیدکننده دستگاهها، پچهای امنیتی برای رفع CVE-2024-3721 منتشر کرده است یا این نقص همچنان بدون اصلاح باقی مانده است.

لازم به ذکر است که دستگاههای DVR-4104 و DVR-4216 تحت برندهای مختلفی از جمله Novo، CeNova، QSee، Pulnix، XVR 5 in 1، Securus، Night OWL، DVR Login، HVR Login و MDVR عرضه شدهاند. این تنوع برندها، دسترسی به پچها برای دستگاههای آسیبپذیر را پیچیده میسازد.

نقصهای مرتبط

پژوهشگر netsecfish علاوه بر این نقص، آسیبپذیریهای دیگری را نیز در سال ۲۰۲۴ افشا کرده است که سوءاستفاده از دستگاههای پایان عمر (EoL) را تسهیل کردهاند. بهطور خاص، یک حساب کاربری بکدور و یک آسیبپذیری تزریق دستور در دهها هزار دستگاه (End of Sales) D-Link شده بود. در هر دو مورد، اکسپلویت فعال تنها چند روز پس از انتشار PoC مشاهده شد. این امر نشاندهنده سرعت بالای مهاجمان در استفاده از اکسپلویتهای عمومی است.