شرکت Palo Alto Networks این روزها در حال بررسی آسیب پذیری فایروالهای PAN-OS و انتشار وصلههای امنیتی میباشد. این آسیب پذیری (CVE-2024-3400، امتیاز CVSS: 10.0) از بیست و ششم مارس 2024 تاکنون تحت سوء استفاده فعال قرار گرفته است. وصلههای امنیتی نیز در پانزدهم آوریل از سوی این شرکت در دسترس قرار گرفتند.

Palo Alto Networks، نوزدهم آوریل جزئیات بیشتری را در خصوص نقص امنیتی مهمی که بر PAN-OS تأثیر میگذارد، به اشتراک گذاشته است که در این پست به آن خواهیم پرداخت. این شرکت آسیب پذیری مورد نظر را، «پیچیده» و ترکیبی از دو باگ در نسخههای PAN-OS 10.2، PAN-OS 11.0 و PAN-OS 11.1 عنوان کرد.

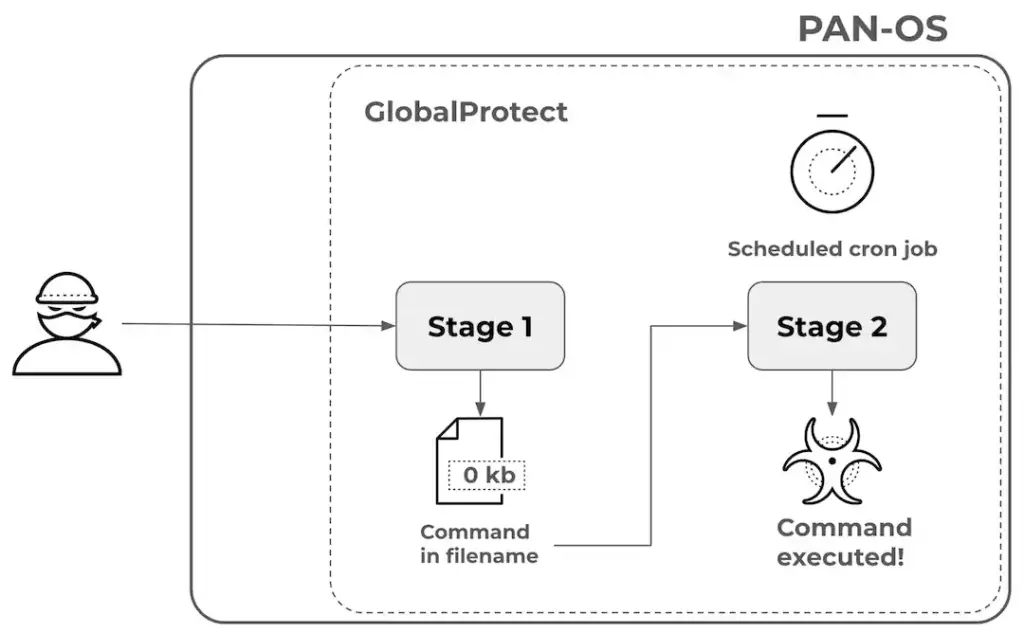

به گفته Chandan B. N، مدیر ارشد امنیت محصول در Palo Alto Networks، باگ اول مربوط به سرویس GlobalProtect است که به اندازه کافی فرمت ID نشست را پیش از ذخیره آن تأیید نمیکند. این باگ، مهاجم را قادر میسازد تا یک فایل خالی را با نام انتخابی خود ذخیره کند.

باگ دوم این است که (اطمینان به اینکه فایلها توسط سیستم تولید شدهاند) از نام فایلها به عنوان بخشی از یک دستور استفاده میشود.

شایان ذکر است، در حالی که هیچ یک از این مسائل به خودی خود به اندازه کافی بحرانی نیستند، اما زمانی که به هم متصل میشوند، میتوانند منجر به اجرای دستورات Shell از راه دور احراز هویت نشده، گردند.

مهاجمی که در پشت بهره برداری از این آسیب پذیری روز صفر قرار دارد، UTA0218، یک حمله دو مرحلهای را به منظور دستیابی به اجرای فرمان بر روی دستگاه های حساس به انجام رسانده است. این فعالیت تحت نام ” Operation Midnight Eclipse ” یا “عملیات خسوف نیمه شب” دنبال میشود.

همانطور که قبلا توسط Volexity و بخش اطلاعات تهدید مربوط به شرکت امنیت شبکه واحد ۴۲ (Unit 42) اشاره شده بود، این عملیات شامل ارسال درخواستهای ساخته شده ویژه حاوی دستورات است که از طریق بکدوری به نام UPSTYLE اجرا میشوند.

تنظیم مکانیزم تداوم دسترسی اولیه توسط UTA0218 شامل پیکربندی یک cron job میباشد که از wget برای بازیابی یک پیلود از یک URL کنترل شده توسط مهاجم استفاده میکند و خروجی آن در stdout نوشته میشود و برای اجرا به bash ارسال میگردد.

مهاجم از این روش برای استقرار و اجرای دستورات خاص و دانلود ابزار پروکسی معکوس مانند GOST (GOST) استفاده کرده است. این ایمپلنت مبتنی بر cron job احتمالاً برای انجام فعالیتهای پس از بهرهبرداری استفاده میشود.

مهاجم در مرحله اول، یک فرمان Shell با دقت ساخته شده را به جای شناسه نشست معتبر به GlobalProtect ارسال میکند. این فرمان، منجر به ایجاد یک فایل خالی بر روی سیستم با یک دستور تعبیه شده به عنوان نام فایل آن میشود که توسط مهاجم انتخاب شده است.

در مرحله دوم، یک کار (job ) سیستمی برنامه ریزی شده نامشخص که به طور منظم اجرا میشود، از نام فایل ارائه شده توسط مهاجم در یک دستور استفاده میکند. این منجر به اجرای دستور ارائه شده توسط مهاجم با سطح دسترسی بالا میشود.

اکسپلویت موفقیت آمیز CVE-2024-3400 به تنظیمات فایروال برای گیت وی GlobalProtect یا پورتال GlobalProtect (یا هر دو) و فعال بودن تله متری دستگاه نیاز دارد و Palo Alto از آن زمان تأیید کرده است که تله متری دستگاه هیچ تاثیری بر این باگ ندارد.

این بر اساس یافتههای جدید Bishop Fox میباشد که بایپسهایی را برای تجهیز این نقص کشف کرده است، به طوری که برای نفوذ به دستگاه نیازی به فعال سازی تله متری بر روی دستگاه نخواهد بود.

Palo Alto Networks همچنین وصلههای مربوط به این نقص را در چند روز گذشته گسترش داده است تا سایر نسخهها را نیز پوشش دهد:

- PAN-OS 10.2.9-h1

- PAN-OS 10.2.8-h3

- PAN-OS 10.2.7-h8

- PAN-OS 10.2.6-h3

- PAN-OS 10.2.5-h6

- PAN-OS 10.2.4-h16

- PAN-OS 10.2.3-h13

- PAN-OS 10.2.2-h5

- PAN-OS 10.2.1-h2

- PAN-OS 10.2.0-h3

- PAN-OS 11.0.4-h1

- PAN-OS 11.0.4-h2

- PAN-OS 11.0.3-h10

- PAN-OS 11.0.2-h4

- PAN-OS 11.0.1-h4

- PAN-OS 11.0.0-h3

- PAN-OS 11.1.2-h3

- PAN-OS 11.1.1-h1

- PAN-OS 11.1.0-h3

با توجه به سوء استفاده فعال از CVE-2024-3400 و در دسترس بودن کد اکسپلویت اثبات مفهوم (PoC)، به کاربران توصیه میشود تا در اسرع وقت اقدامات لازم را برای اعمال وصله های فوری ارائه شده به منظور محافظت در برابر تهدیدات احتمالی به انجام رسانند.

آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) نیز این نقص را به کاتالوگ آسیب پذیری های مورد سوء استفاده شناخته شده (KEV) خود افزودند و به آژانسهای فدرال دستور دادند تا دستگاههای خود را تا نوزدهم آوریل 2024 ایمن سازند.

طبق اطلاعات به اشتراک گذاشته شده توسط بنیاد Shadowserver، حدود ۲۲,۵۴۲ دستگاه فایروال متصل به اینترنت احتمالاً در برابر CVE-2024-3400 آسیب پذیر هستند. اکثر دستگاهها متعلق به ایالات متحده، ژاپن، هند، آلمان، بریتانیا، کانادا، استرالیا، فرانسه و چین میباشند.