محققان امنیت سایبری توجهات را به نوع جدیدی از کمپین های فیشینگ اعتباری جلب می کنند که اطمینان می دهد اطلاعات سرقت شده با حساب های آنلاین معتبر مرتبط است.

کمپین های فیشینگ اعتبارسنجی بلادرنگ ایمیل

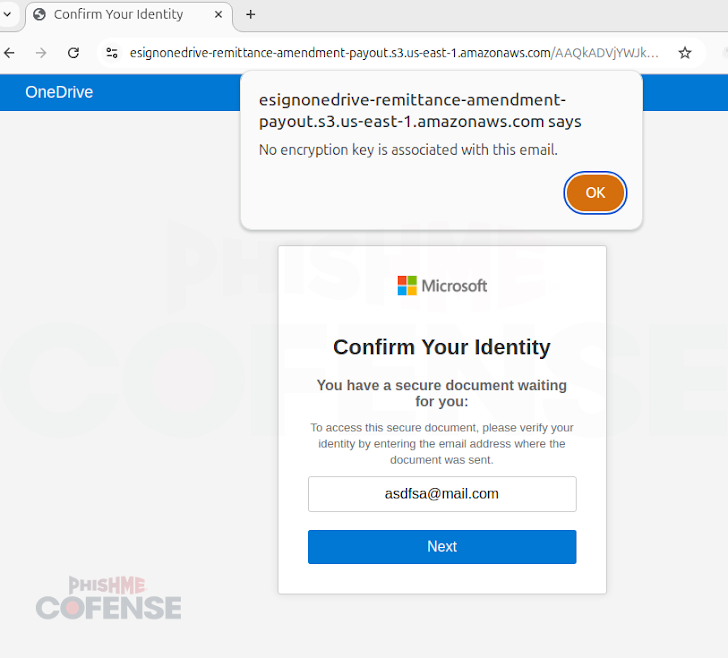

پژوهشگران امنیتی از ظهور نوع جدیدی از کمپینهای فیشینگ سرقت اطلاعات کاربری خبر دادهاند که با استفاده از تکنیکی به نام precision-validating تلاش میکند تنها اطلاعات حسابهای فعال و معتبر را سرقت کند. بهگزارش شرکت Cofense، در این روش از اعتبارسنجی بلادرنگ ایمیل استفاده میشود تا تنها فهرستی از اهداف باارزش و تاییدشده به صفحات ورود جعلی هدایت شوند.

درحالیکه حملات فیشینگ سنتی بهصورت انبوه و بدون هدفگذاری مشخص صورت میگیرد، در این روش جدید، آدرس ایمیلی که قربانی در صفحه جعلی وارد میکند با پایگاه داده مهاجم بررسی میشود:

- در صورت تایید ایمیل بهعنوان حساب معتبر، صفحه ورود جعلی نمایش داده میشود.

- اگر آدرس در پایگاه داده وجود نداشته باشد، صفحه خطا یا سایت بیخطری مانند Wikipedia به کاربر نمایش داده میشود تا از شناسایی توسط سامانههای امنیتی جلوگیری شود.

این بررسیها با استفاده از سرویس اعتبارسنجی مبتنی بر API یا JavaScript در ابزار فیشینگ انجام میشود. مزایا برای مهاجمان:

- افزایش بهرهوری در سرقت اطلاعات

- تضمین اینکه اعتبارهای سرقتشده، متعلق به حسابهای فعال و ارزشمند است

- کاهش ریسک شناسایی توسط سامانههای امنیتی خودکار و sandboxها

- افزایش طول عمر کمپین فیشینگ

کمپین فیشینگ با هشدار حذف فایل

در حملهای دیگر که توسط Cofense گزارش شده است، مهاجمان از یادآوری حذف فایل بهعنوان طعمه استفاده میکنند. قربانی لینکی را که به ظاهر به فایل PDF در سایت files.fm اشاره دارد، دریافت میکند. پس از کلیک، کاربر به لینک واقعی در files.fm هدایت میشود. در مرحله بعد، قربانی با دو گزینه مواجه میشود:

- Preview: انتقال به صفحه جعلی ورود مایکروسافت برای سرقت اطلاعات

- Download: دریافت یک فایل اجرایی که ادعا دارد در OneDrive قرار دارد اما درواقع ScreenConnect (نرمافزار کنترل از راه دور) از ConnectWise است.

به گفته Cofense مهاجم عمدا طوری حمله را طراحی کرده که کاربر را در یک دو راهی قرار دهد؛ هر گزینهای را که انتخاب کند در نهایت به هدف مهاجم منتهی میشود.

ترکیب فیشینگ صوتی، ابزارهای دسترسی از راه دور و تکنیک Living-off-the-land

یافتهها همچنین یک حمله پیچیده چندمرحلهای را کشف کردند که از ترکیب فیشینگ صوتی (Vishing)، ابزارهای دسترسی از راه دور و تکنیکهای Living-off-the-Landبرای دسترسی اولیه و ایجاد تداوم حضور در سیستم بهره میبرد.

در این حمله، مهاجم از پیام Microsoft Teams برای ارسال یک پیلود مخرب PowerShell استفاده میکند. سپس از Quick Assist برای دسترسی از راه دور بهره میگیرد. در ادامه، با اجرای فایلهای امضاشده (TeamViewer.exe) و DLL مخرب جانبی لود شده (TV.dll)، نهایتاً یک بکدور مبتنی بر JavaScript در Node.js را فعال میکند. این حمله با شیوههای گروههایی چون Storm-1811 و STAC5777 مشابهت دارد.