یک آسیب پذیری تازه کشف شده در سیستم چاپ منبع باز[1] (CUPS) لینوکس که در پست قبلی به آن پرداخته شد، میتواند توسط هکرها برای راهاندازی حملات انکار سرویس توزیع شده ([2]DDoS) با قدرت 600 برابر مورد سوء استفاده قرار گیرد.

CUPS توسط اپل برای سیستم عاملهای مشابه یونیکس از جمله لینوکس و macOS توسعه یافته است. CUPS یک راه استاندارد برای مدیریت کارهای چاپ و صف ارائه میدهد و از چاپگرهای لوکال و شبکه پشتیبانی میکند.

سیستم چاپ منبع باز از پروتکل چاپ اینترنتی ([3]IPP) به عنوان پروتکل اصلی خود استفاده میکند که امکان کشف یکپارچه چاپگر و ارسال کار در سراسر شبکه را فراهم میآورد و همچنین دارای یک اینترفیس مبتنی بر وب برای مدیریت چاپگرها، کارهای چاپی و تنظیمات است.

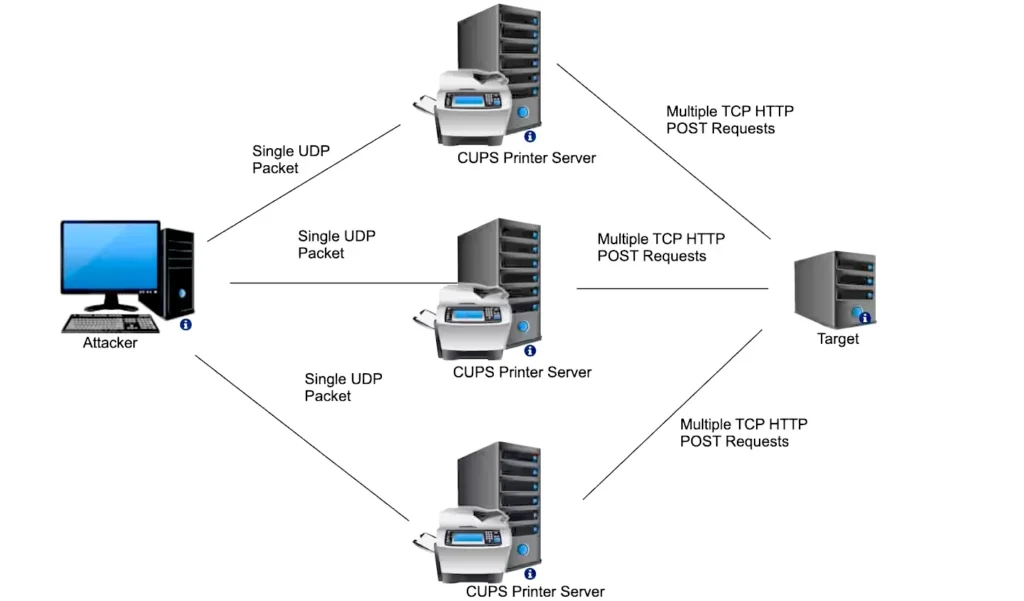

وجود یک نقص امنیتی (CVE-2024-47176) در cups-browsed daemon میتواند با سه آسیب پذیری دیگر (CVE-2024-47076، CVE-2024-47175 و CVE-2024-47177) زنجیر شود تا منجر به اجرای کد از راه دور در سیستمهای مشابه یونیکس از طریق یک پکت UDP شود و حملات DDoS را تقویت کند.

سوء استفاده از مجموع این آسیب پذیریها به هکرها اجازه ایجاد چاپگرهای جعلی و مخرب را میدهد. در واقع، هنگامی که مهاجم پکت خاصی را ارسال میکند، سرور CUPS را فریب میدهد تا هدف را به عنوان چاپگر جدید، اضافه کند.

از سوی دیگر، کارشناسان Akamai مدعی هستند که هر پکت ارسال شده به سرورهای CUPS آسیب پذیر، باعث میشود درخواستهای IPP/HTTP بزرگتری تولید کنند و دستگاه مورد نظر را هدف قرار دهند. در نتیجه، هم منابع CPU و هم منابع پهنای باند، توسط روش DDoS کلاسیک، مصرف میشوند.

تحقیقات آنها نشان داد که حدود ۱۹۸ هزار دستگاه متصل به اینترنت وجود دارد که از این تعداد تقریباً ۵۸ هزار دستگاه برای حملات DDoS قابل استفاده هستند. سرورهای CUPS در موارد بحرانیتر، به ارسال درخواستها ادامه میدهند و وارد یک حلقه بینهایت میشوند.

بسیاری از این ماشینهای آسیب پذیر، نسخههای قدیمی CUPS را اجرا میکنند (مربوط به سال 2007) که اهداف آسانی برای هکرها به شمار میآیند و میتوان از آنها برای ساخت باتنتها از طریق زنجیره RCE یا استفاده از آنها برای تقویت DDoS استفاده کرد.

آنچه مهم است، این است که به نظر میرسد این جریانها پایانی ندارند و تا زمانی که daemon متوقف گردد (kill شود) یا دوباره راه اندازی شود، ادامه خواهند داشت.

این حمله DDoS به حداقل منابع و زمان برای اجرا نیاز دارد. یک هکر به راحتی می تواند کنترل هر سرویس CUPS متصل به اینترنت را در عرض چند ثانیه بدست آورد. از این رو، از تیمهای فناوری اطلاعات خواسته میشود تا در اسرع وقت نسبت به پچ آسیب پذیریهای ذکر شده اقدام کنند و یا سرویس cups-browsed را به منظور جلوگیری از حملات احتمالی غیرفعال سازند.

شما میتوانید نحوه غیرفعال سازی سرویس cups-browsed را از اینجا دنبال کنید.

[1] Common Unix Printing System

[2] distributed denial-of-service

[3] Internet Printing Protocol