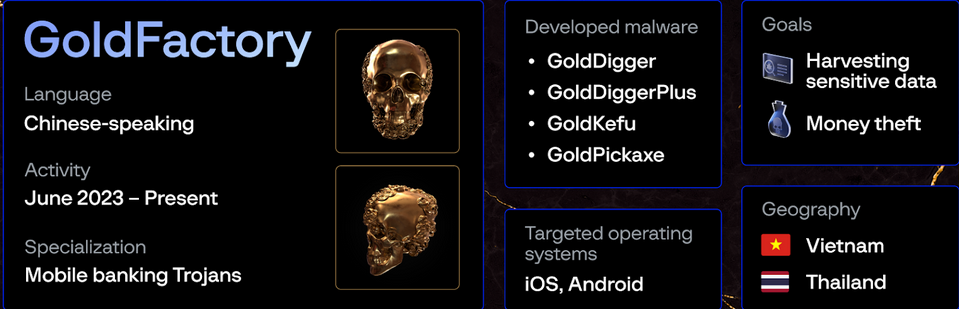

یک گروه هک چینی زبان با نام رمز GoldFactory به توسعه تروجان های بانکی بسیار پیچیده، از جمله بدافزار جدید iOS به نام تروجان GoldPickaxe نسبت داده شده است که قادر به جمع آوری اسناد هویتی، دادههای تشخیص چهره و رهگیری پیامک میباشد.

Group-IB مستقر در سنگاپور طی گزارش فنی و گستردهای که با Hacker News به اشتراک گذاشت، اظهار داشت که خانواده تروجان GoldPickaxe برای هر دو سیستم عامل iOS و Android در دسترس میباشد. اعتقاد بر این است که GoldFactory یک گروه جرایم سایبری به خوبی سازماندهی شده به زبان چینی با ارتباط نزدیک با Gigabud است.

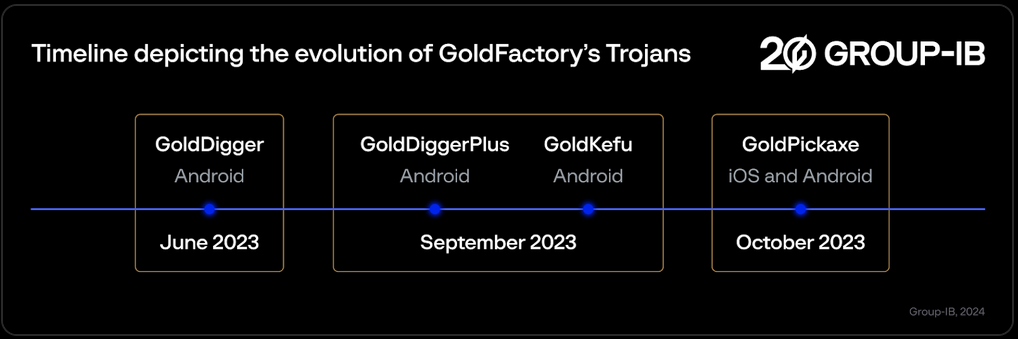

GoldFactory که حداقل از اواسط سال 2023 فعال میباشد، همچنین مسئول بدافزار بانکی مبتنی بر اندروید دیگری به نام GoldDigger و نوع پیشرفته آن GoldDiggerPlus و همچنین GoldKefu، یک تروجان تعبیه شده در GoldDiggerPlus است.

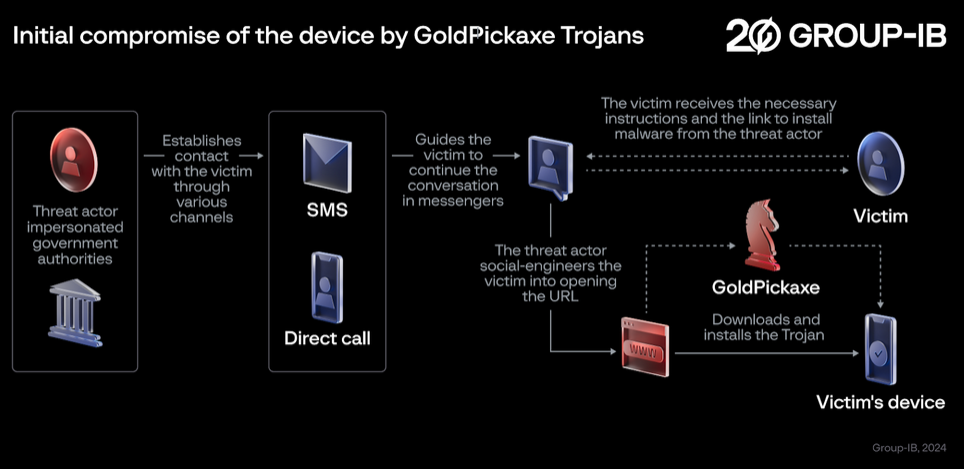

کمپینهای مهندسی اجتماعی توزیع کننده این بدافزار، منطقه آسیا-اقیانوسیه، به ویژه تایلند و ویتنام را با خودنمایی به عنوان بانکها و سازمانهای دولتی مورد هدف قرار دادهاند. پیامهای smishing (فیشینگ مبتنی بر SMS) و فیشینگ در این حملات به قربانیان احتمالی ارسال میگردند و آنها پیش از ارسال URLهای جعلی که منجر به استقرار GoldPickaxe در دستگاهها میشوند، برای ادامه مکالمه به برنامههای پیامرسانی فوری مانند LINE، هدایت خواهند شد.

برخی از این برنامههای مخربی که اندروید را مورد هدف قرار میدهند، در وب سایتهای جعلی مشابه صفحات فروشگاه Google Play یا وب سایت های شرکتی جعلی جهت تکمیل فرآیند نصب میزبانی میشوند.

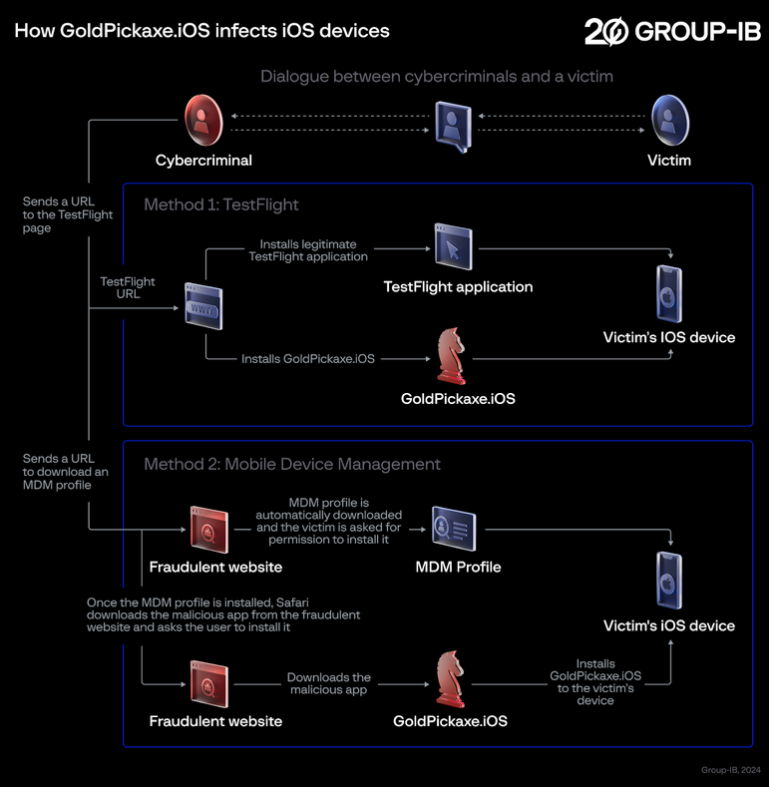

با این حال، تروجان GoldPickaxe برای iOS از طرح توزیع متفاوتی بهره میجوید، با تکرارهای متوالی از پلتفرم TestFlight اپل و آدرسهای اینترنتی به دام افتاده که کاربران را وادار میسازد یک پروفایل مدیریت دستگاه تلفن همراه (MDM) را دانلود کنند تا کنترل کاملی بر دستگاههای iOS داده شود و برنامه غیر مجاز را نصب نمایند.

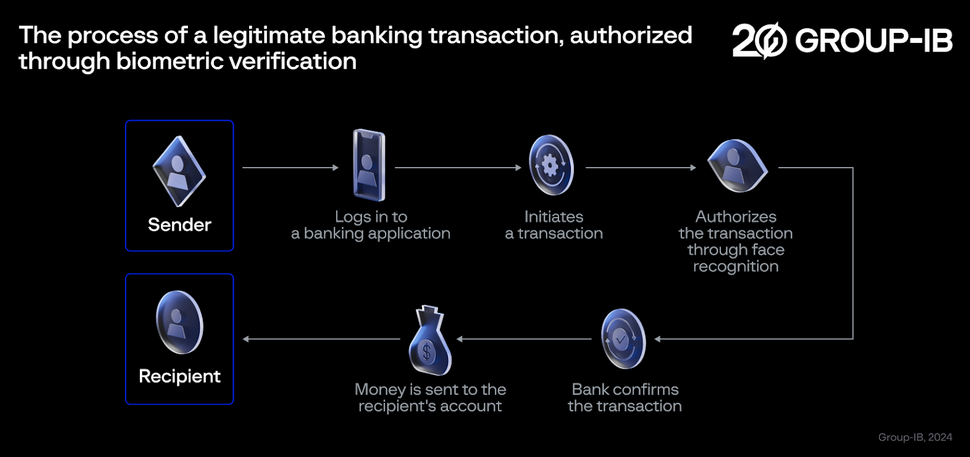

آندری پولوینکین (Andrey Polovinkin) و شارمین لو (Sharmine Low)، محققان امنیتی عنوان کردند که تروجان GoldPickaxe از قربانی درخواست میکند تا یک ویدیو را به عنوان روش تأیید در برنامه جعلی ضبط کند. ویدئوی ضبط شده سپس به عنوان ماده خام برای ایجاد ویدئوهای جعلی عمیق مورد استفاده قرار میگیرد که توسط سرویسهای هوش مصنوعی تعویض چهره تجهیز میشود.

علاوه بر این، بدافزارهای اندروید و iOS به منظور جمع آوری اسناد و عکسهای شناسایی قربانی، رهگیری پیامهای SMS دریافتی و ترافیک پروکسی از طریق دستگاه آسیب دیده تجهیز میشوند. گمان میرود که عوامل تهدید GoldFactory از دستگاههای خود برای ورود به برنامه بانکی و انجام تراکنشهای غیرمجاز وجوه استفاده میکنند.

همانطور که گفته شد، نسخه iOS به دلیل ماهیت بسته سیستم عامل iOS و نسبتاً سختگیرانه مجوزهای iOS، عملکردهای کمتری را در مقایسه با همتای اندرویدی خود ارائه میدهد.

نسخه اندروید که به عنوان جانشین تکاملی GoldDiggerPlus در نظر گرفته میشود همچنین بیش از 20 برنامه مختلف از دولت تایلند، بخش مالی و شرکتهای خدماتی را برای به منظور گواهیهای اعتبار ورود به سیستم از این خدمات ارائه میدهد. با این حال، هنوز مشخص نیست که عوامل تهدید با این اطلاعات چه میکنند.

یکی دیگر از جنبههای قابل توجه این بدافزار سوء استفاده آن از سرویسهای دسترسی اندروید جهت ثبت کلیدهای فشرده شده کیبرد و استخراج محتوای روی صفحه است.

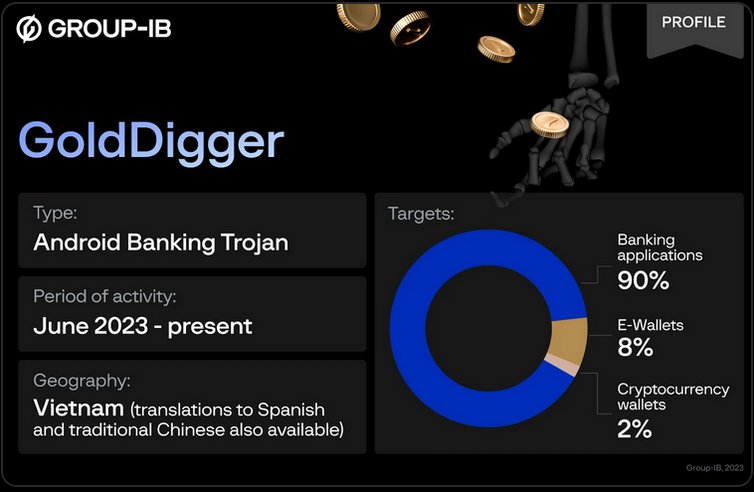

GoldDigger همچنین شباهتهایی در سطح کد با تروجان GoldPickaxe دارد، اگرچه عمدتاً جهت ربودن گواهیهای اعتبار بانکی طراحی شده است، در حالی که مورد دوم، بیشتر به منظور جمع آوری اطلاعات شخصی قربانیان طراحی شده است. هیچ آبجکت GoldDigger تا کنون برای دستگاههای iOS شناسایی نشده است.

ویژگی اصلی GoldDigger این است که بیش از 50 برنامه از شرکتهای مالی ویتنامی، از جمله نام بستههای آنها را در تروجان مورد هدف قرار میدهد. هر زمان که برنامههای مورد نظر باز میشوند، متن نمایش داده شده یا نوشته شده در رابط کاربری، از جمله رمزهای عبور، هنگام وارد کردن آنها ذخیره میگردد.

نسخه پایه GoldDigger که برای اولین بار در ژوئن 2023 کشف گردید و همچنان در گردش است، از آن زمان راه را برای انواع ارتقا یافتهتر، از جمله GoldDiggerPlus که همراه با یک کامپوننت تروجان APK با نام GoldKefu تعبیه شده، هموار ساخته است تا اقدامات مخرب را به انجام رساند.

GoldDiggerPlus اولین بار در سپتامبر 2023 ظاهر شد و GoldKefu جعل هویت یک برنامه پیامرسان محبوب ویتنامی جهت استخراج گواهی اعتبار بانکی مرتبط با 10 موسسه مالی میباشد.

تروجان اندروید همراه با GoldKefu مورد استفاده قرار میگیرد و بر خلاف GoldDigger که عمدتاً به خدمات دسترسی اندروید متکی است، از پوششهای جعلی جهت جمع آوری اطلاعات لاگین استفاده میکند.

Goldkefu همچنین با کیت توسعه نرم افزار Agora (SDK) ادغام میشود تا تماسهای صوتی و تصویری تعاملی را تسهیل سازد و قربانیان را فریب دهد تا با خدمات مشتریان بانک جعلی تماس بگیرند، با ارسال هشدارهای جعلی که با ادعای انتقال وجه به اندازه 3 میلیون بات تایلند روی حساب آنها صورت گرفته است.

در هر صورت، این توسعه نشانه آن است که چشم انداز بدافزار تلفن همراه همچنان یک بازار پرسود برای مجرمان سایبری است که به دنبال سود مالی سریع، حتی با یافتن راه هایی برای دور زدن اقدامات دفاعی بانک ها جهت مقابله با چنین تهدیداتی هستند و همچنین حاکی از ماهیت در حال تغییر و پویایی طرح های مهندسی اجتماعی است که هدف آن ارائه بدافزار به دستگاه های قربانیان می باشد.

متخصصان به کاربران به ویژه کسانی که درخواست خدمات دسترسی اندروید را دارند، به منظور کاهش خطرات ناشی از GoldFactory و مجموعه بدافزارهای بانکداری تلفن همراه آن، اکیداً توصیه می کنند که روی لینک های مشکوک کلیک نکنند، هیچ برنامه ای را از سایت های غیرقابل اعتماد نصب نکنند و به طور دوره ای مجوزهای داده شده به برنامه ها را بررسی نمایند.

GoldFactory یک تیم خلاق است که در تاکتیکهای مختلف، از جمله جعل هویت، ثبت کلید دسترسی، وب سایت های بانکی جعلی، هشدارهای جعلی بانکی، صفحه نمایش تماس جعلی، هویت و جمع آوری داده های تشخیص چهره مهارت دارد. این تیم متشکل از گروه های توسعه و اپراتور جداگانه است که به مناطق خاصی اختصاص داده شده اند. این گروه، فرآیندها و بلوغ عملیاتی کاملاً تعریف شده ای دارد و به طور مداوم مجموعه ابزار خود را برای همسویی با محیط هدف ارتقا می دهد و مهارت بالایی در توسعه بدافزار از خود نشان داده است.