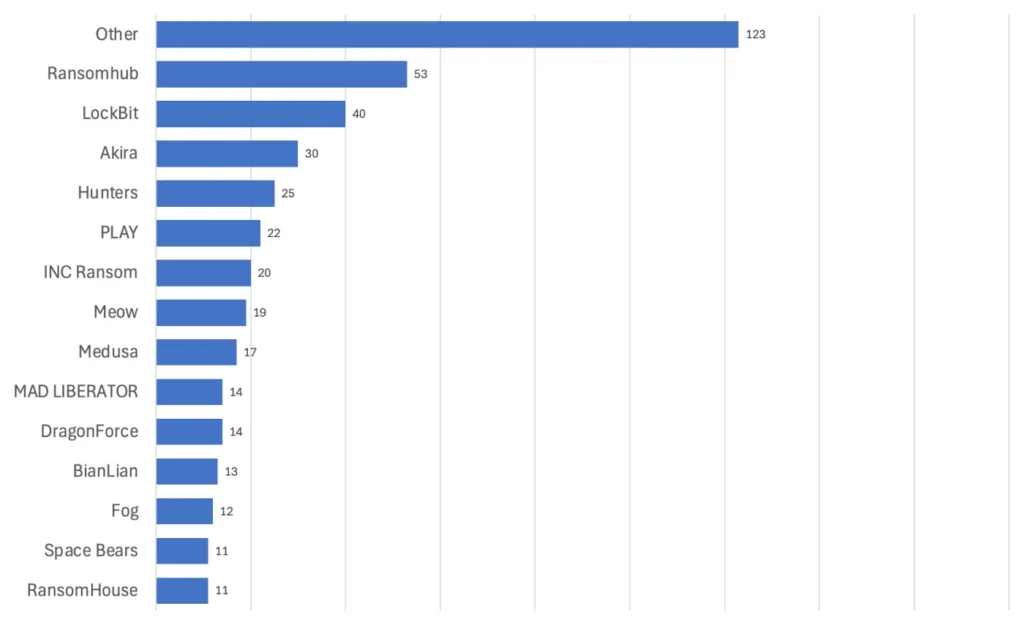

Malwarebytes در ماه جولای ۲۰۲۴، مجموعا 424 قربانی حملات باج افزار را به ثبت رساند. باج 75 میلیون دلاری، حمله به VMهای VMware ESXi و افزایش فعالیت گروه RansomHub از جمله مهمترین حملات این ماه بودند.

گزارشها حاکی از آن است که یکی از شرکتهای Fortune 500 ماه گذشته، باج 75 میلیون دلاری به گروه باج افزار Dark Angels پرداخت کرده است. این پرداخت که توسط Zscaler و شرکت اطلاعات ارز دیجیتال Chainalysis نیز تأیید شده است، از رکورد قبلی باج 40 میلیون دلاری پرداخت شده توسط CNA در حمله Evil Corp فراتر رفته و آن را به بالاترین باج علنی پرداخت شده به یک گروه باج افزاری تبدیل کرده است.

با این حال، جالبترین واقعیت در مورد این پرداخت تاریخی آن است که Dark Angels، یک گروه باج افزار کمتر شناخته شده میباشد. طبق دادههای Malwarebytes ، گروه Dark Angels از تابستان سال گذشته (۲۰۲۳)، نام هیچ قربانی را در سایت خود منتشر نکرده است.

از سوی دیگر در ماه جولای، حمله باج افزاری به VMware ESXi بسیار خبرساز شد. محققان امنیت سایبری ترند میکرو، یک نوع لینوکسی جدید از باج افزار Play (معروف به Balloonfly و PlayCrypt) را کشف کردند که برای نفوذ به محیطهای VMWare ESXi طراحی شده بود.

این اولین باری است که باج افزار Play را مشاهده میکنیم که محیطهای ESXi را هدف قرار میدهد. این پیشرفت نشان دهنده توانایی این گروه در گسترش حملات خود در سراسر پلتفرمهای لینوکسی است که منجر به افزایش قربانیان و اخاذی از آنها میشود.

باج افزار Play که در ژوئن 2022 وارد صحنه شد، بهخاطر تاکتیکهای اخاذی مضاعف، رمزگذاری سیستمها پس از استخراج دادههای حساس و درخواست پرداخت باج در ازای ارائه کلید رمزگشایی، مشهور است.

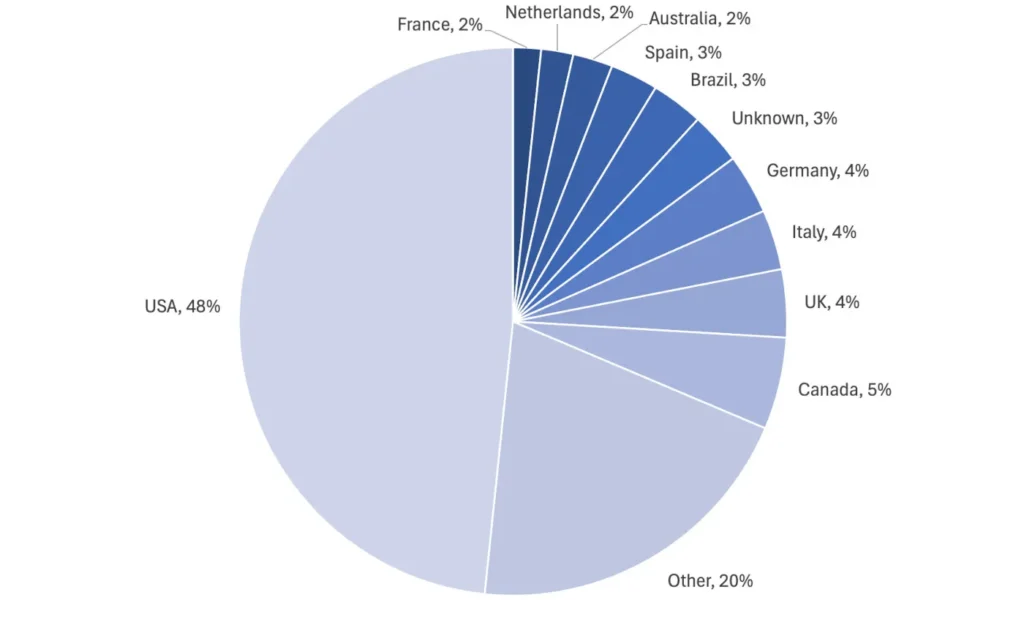

آمار به اشتراک گذاشته شده توسط ترند میکرو در هفت ماهه اول سال 2024 نشان میدهد که ایالات متحده بیشترین تعداد قربانیان را به خود اختصاص داده است و پس از آن کانادا، آلمان، بریتانیا و هلند قرار دارند.

ماشینهای مجازی ESXi که میزبان برنامهها و دادههای مهم تجاری هستند، اهداف اصلی حملات باج افزاری به شمار میآیند، زیرا دارای بازدهی بالایی هستند.

مهاجمان اغلب با سوء استفاده از آسیب پذیریهای پچ نشده یا استفاده از دادههای لاگین ربوده شده، ضعیف و یا پیش فرض، این VMها را هک میکنند. هکرها پس از ورود به شبکه میزبان، میتوانند به صورت جانبی برای نفوذ به سرورهای ESXi حرکت کنند.

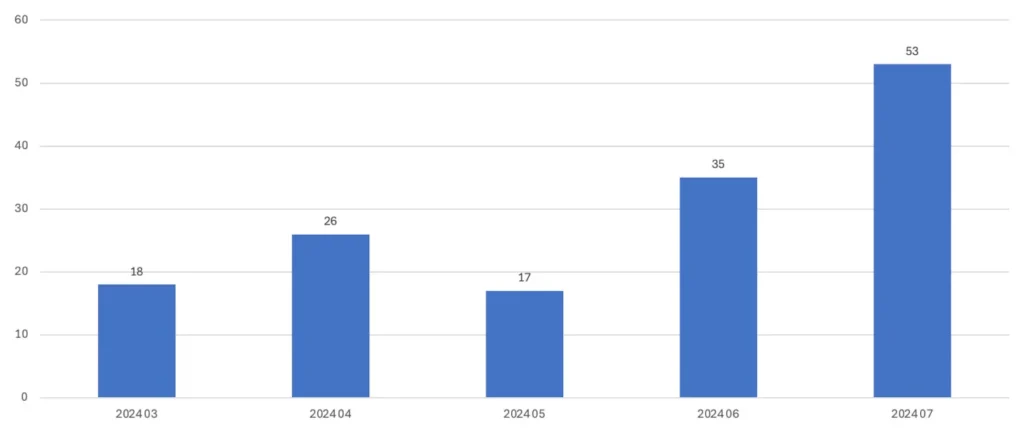

سومین خبر مهم ماه جولای، فعالیت گروه باج افزاری RansomHub میباشد، که حملات آن هر ماه در حال افزایش است. همانطور که در نمودار زیر مشاهده میشود، این گروه در ماه جولای دارای 53 حمله بیسابقه بوده که RansomHub را به مهمترین و فعالترین گروه باج افزاری این ماه تبدیل کرده است.

شواهد حاکی از آن است که این گروه، ماشینهای مجازی ESXI را نیز مورد هدف قرار داده است.

کاهش حملات باج افزاری در محیطهای ESXi

محیطهای ESXi برای کاهش حملات باج افزاری میبایست:

- اصلاح و به روز رسانی منظم: سازمانها باید محیط ESXi و نرم افزار مدیریت مربوطه را بطور منظم به روزرسانی کنند تا در برابر آسیب پذیریهای شناخته شده محافظت شوند.

- پچهای مجازی: پچ مجازی یا Virtual patching، یک روش امنیتی است که از رفع آسیب پذیریها در یک سیستم نرمافزاری یا برنامه، بدون تغییر کد منبع یا ایجاد تغییرات دائمی استفاده میکند. بسیاری از سازمانها ممکن است به دلیل پیچیدگیهای موجود، نگرانیهایی در خصوص محدودیت منابع، اولویتهای عملیاتی یا مشکلات سازگاری در محیطهای ESXi داشته باشند و آنها را آنطور که باید پچ یا بهروزرسانی نکنند. پچهای مجازی در چنین شرایطی با اعمال اقدامات امنیتی در سطح شبکه برای محافظت از سیستمهای آسیب پذیر، کاهش خطرات بدون نیاز به تغییر فوری نرمافزار زیرساختی کمک میکنند.

- پرداختن به پیکربندیهای اشتباه: به فطور منظم تنظیمات پیکربندی محیطهای ESXi را بررسی و تصحیح کنید. پیکربندی اشتباه میتواند آسیب پذیریهایی ایجاد کند که باج افزار از آنها سوء استفاده نماید. پیادهسازی شیوههای مدیریت پیکربندی قوی میتواند به اطمینان از پایبندی تنظیمات به بهترین شیوههای امنیتی کمک کند و خطر سوء استفاده را کاهش دهد.

- کنترلهای دسترسی قوی: پیاده سازی مکانیزمهای احراز هویت و مجوزدهی قوی مانند احراز هویت چند عاملی (MFA) و محدود ساختن دسترسی کاربر admin بسیار ضروری است.

- تقسیمبندی شبکه: سیستمها و شبکههای حیاتی را برای جلوگیری از گسترش باج افزار جدا کنید.

- به حداقل رساندن سطح حمله: سرویسها و پروتکلهای غیرضروری و استفاده نشده را غیرفعال و دسترسی به اینترفیسهای مدیریت را محدود کنید و قوانین سختگیرانه فایروال را اجرا نمایید. VMWare دستورالعملها و بهترین روشها در خصوص نحوه ایمنسازی محیطهای ESXi را ارائه کرده است که میتوانید از آنها استفاده کنید.

- پشتیبان گیری آفلاین منظم: پشتیبان گیری مکرر و ایمن از تمام دادههای حیاتی، ضروری است. اطمینان حاصل کنید که نسخههای پشتیبان به صورت آفلاین ذخیره میشوند و به طور مرتب آزمایش میشوند تا یکپارچگی آنها تأیید گردد.

- نظارت بر امنیت و پاسخ به رخدادها: مکانیزمهای امنیتی را مستقر کرده و یک طرح پاسخ به رخداد را برای رسیدگی فوری و فعالانه به فعالیتهای مشکوک پیاده سازی کنید.

گروههای باج افزار جدید

Malwarebytes در ماه جولای ۲۰۲۴ در مجموع 9 گروه باج افزاری جدید را به ثبت رساند، از جمله:

- Dispossessor

- Blackout

- Fog

- Lynx

- MAD LIBERATOR

- Pryx

- Ransomcortex

- Space Bears

- Vanir Group

چگونه از حملات باج افزاری جلوگیری کنیم؟

بهترین راهکارها بطور خلاصه به شرح زیر میباشند:

- مسدود نمودن شکلهای رایج ورود، ایجاد طرحی برای وصله سریع و به موقع آسیب پذیریها در سیستمهای متصل به اینترنت و همچنین غیرفعال یا سخت کردن ایجاد دسترسی از راه دور توسط پروتکلهایی مانند RDP و VPN بسیار ضروری و حائز اهمیت میباشند.

- بهره گیری از نرم افزار امنیت endpoint میتواند در شناسایی بدافزارها کمک شایانی داشته باشد.

- تشخیص نفوذ با بخشبندی شبکهها و تخصیص حقوق دسترسی محتاطانه، کار مهاجمان وبدافزارها را در داخل سازمان دشوار خواهد کرد. از این رو بهتر است از EDR یا MDR به منظور تشخیص فعالیتهای غیرعادی پیش از وقوع حمله استفاده نمود.

- متوقف ساختن رمزگذاریهای مخرب، یکی دیگر از راهکارهای پیشنهادی است. نرمافزارهای MDR و EDR از چندین تکنیک تشخیص مختلف برای شناسایی باج افزار و بازگشت باج افزار به منظور بازیابی فایلهای سیستم آسیب دیده استفاده میکنند.

- پشتیبان گیری (BackUp) دورهای و منظم از جمله توصیههای امنیتی است. فایلهای پشتیبانگیری شده بایستی خارج از سایت و بصورت آفلاین، دور از دسترس مهاجمان نگهداری شوند.

- پس از شناسایی اولین نشانههای حمله میبایست نسبت به متوقف ساختن آن اقدام کرد و هر اثری از مهاجمان، بدافزارها، ابزارها و روشهای ورود آنها را حذف نمود تا حمله مجدد صورت نگیرد.