محققان امنیت سایبری اخیرا یک دسته حملات جاسوسی سایبری نسبتا جدید را کشف کردهاند که کاربران iOS جنوب آسیا را توسط جاسوس افزار LightSpy مورد هدف قرار داده است. LightSpy اولین بار در سال 2020 توسط ترندمیکرو و کسپرسکی ثبت شد و به یک بکدور پیشرفته iOS اشاره داشت که از طریق حملات watering hole توسط سایت های خبری هک شده، توزیع میگردید.

تجزیه و تحلیل بعدی ThreatFabric در اکتبر 2023 نشان داد که زیرساخت ها و عملکردها بین بدافزار و یک نرم افزار جاسوسی اندروید به نام DragonEgg همپوشانی دارند که به گروه تحت حمایت دولت چین به نام APT41 (معروف به Winnti) نسبت داده میشود.

تیم تحقیقات و اطلاعات تهدید BlackBerry (بلک بری) در گزارشی که یازدهم آوریل ۲۰۲۴ منتشر شد، اذعان داشت که آخرین تکرار LightSpy، با نام ” F_Warehouse” دارای یک فریمورک ماژولار با ویژگیهای جاسوسی گسترده است.

شواهدی وجود دارد که نشان میدهد این کمپین ممکن است هند را بر اساس ارسال های VirusTotal از داخل مرزهای آن هدف قرار داده باشد.

بردار نفوذ اولیه در حال حاضر مشخص نیست، اگرچه گمان میرود که از طریق وب سایت های خبریِ هک شده، توزیع شده باشد که اهداف به طور منظم از آنها بازدید میکنند. نقطه آغاز، یک لودر مرحله اول است که به عنوان یک راه انداز برای بکدور اصلی LightSpy عمل می کند و پلاگین های مختلف آن که از یک سرور راه دور بازیابی می شوند تا عملکردهای جمع آوری داده را انجام دهند.

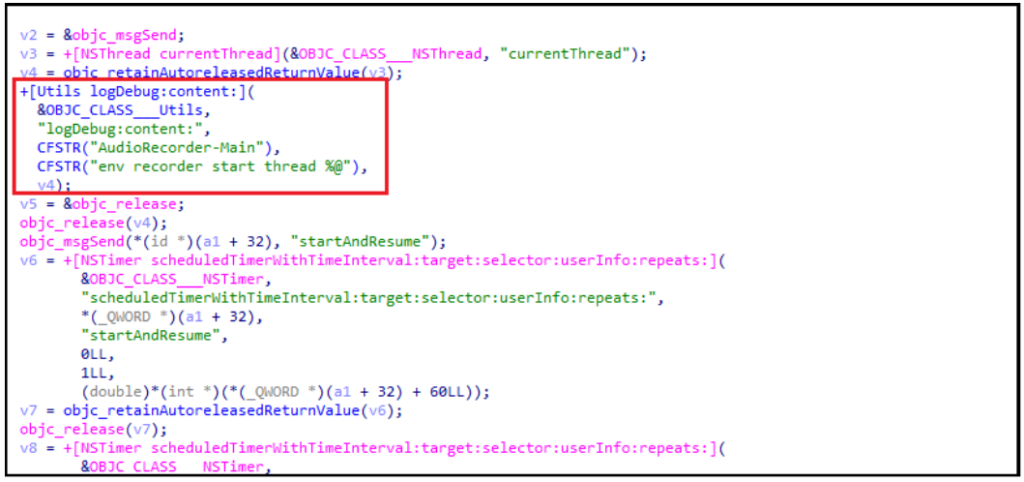

LightSpy هم دارای امکانات کامل و هم ماژولار است و به مهاجمان اجازه میدهد تا اطلاعات حساس از جمله لیست مخاطبین، پیامهای SMS، اطلاعات مکان و ضبط صدا را در طول تماسهای VoIP جمع آوری کنند.

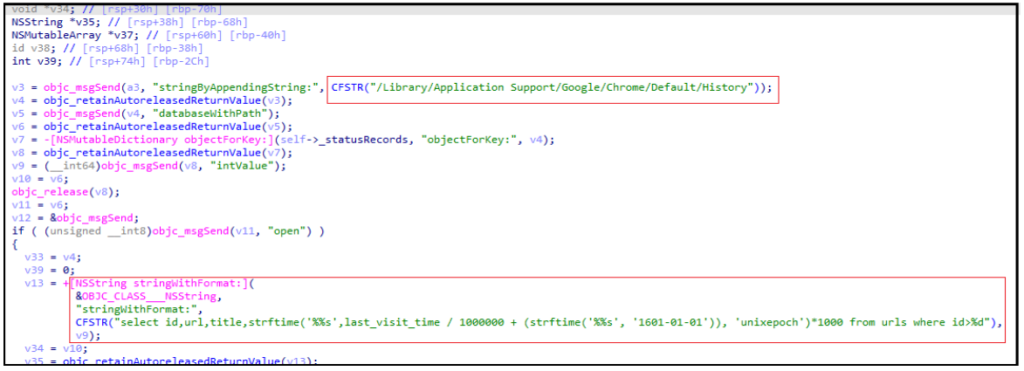

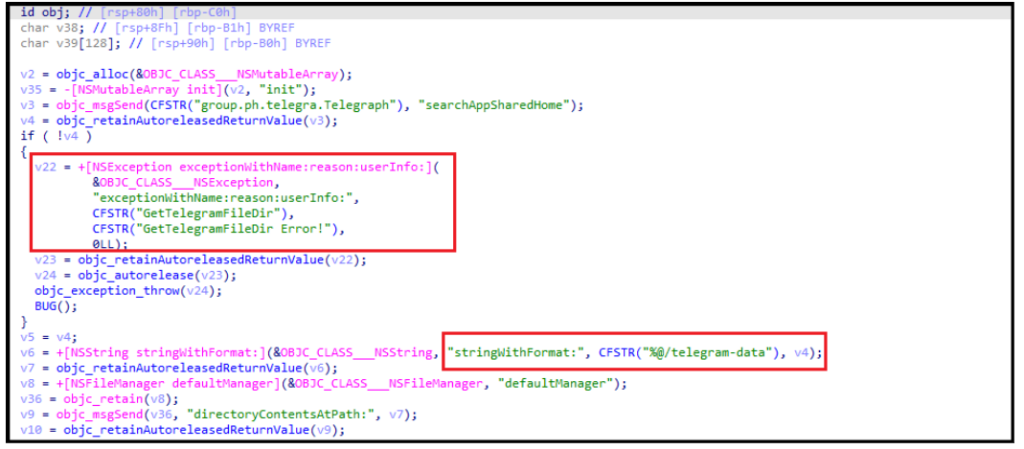

آخرین نسخه کشف شده، قابلیتهای خود را برای سرقت فایلها و همچنین دادههای برنامههای محبوب مانند Telegram، QQ، و WeChat، دادههای iCloud Keychain و تاریخچه مرورگر وب از Safari و Google Chrome گسترش داده است.

فریمورک پیچیده جاسوسی همچنین دارای قابلیتهایی برای جمع آوری لیستی از شبکههای Wi-Fi متصل، جزئیات برنامههای نصب شده، گرفتن عکس با استفاده از دوربین دستگاه، ضبط صدا، و اجرای دستورات Shell دریافتی از سرور است که به احتمال زیاد آن را قادر میسازد تا کنترل دستگاههای آلوده را برباید.

به گفته بلک بری، جاسوس افزار LightSpy از certificate pinning برای جلوگیری از شناسایی و رهگیری ارتباط با سرور فرمان و کنترل (C2) خود استفاده میکند. بنابراین، اگر قربانی در شبکهای باشد که ترافیک در آن تحلیل میشود، هیچ ارتباطی با سرور C2 برقرار نخواهد شد.

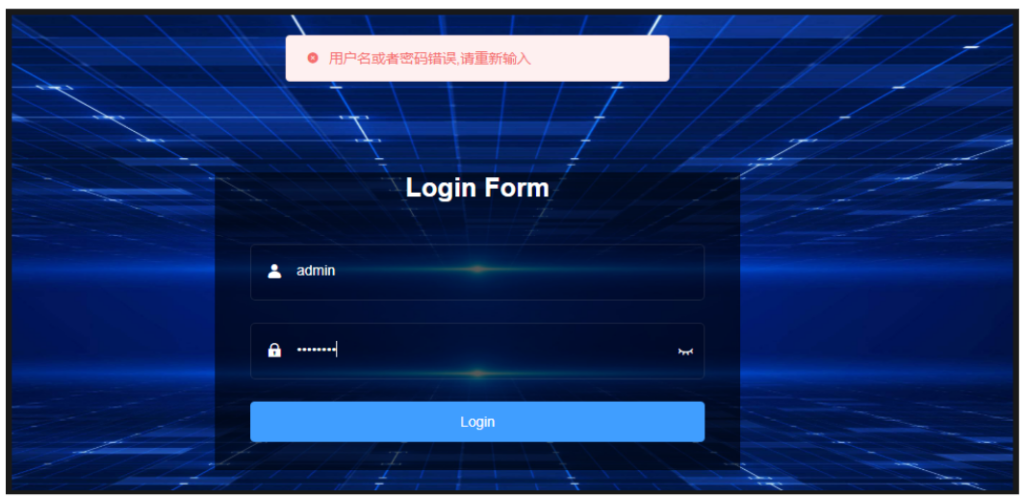

بررسی بیشتر کد منبع ایمپلنت حاکی از مشارکت افراد بومی چین است که امکان فعالیت تحت حمایت دولت را افزایش می دهد. علاوه بر این، LightSpy با یک سرور، ارتباط برقرار میکند که میزبان یک پنل مدیریتی است که هنگام وارد کردن داده های لاگین نادرست، پیام خطا را به زبان چینی نمایش میدهد.

این توسعه در حالی صورت میپذیرد که اپل اعلام کرده است که اعلانهای تهدید را برای کاربران ۹۲ کشور، با احتساب هند، ارسال کرده است که ممکن است هدف حملات نرمافزارهای جاسوسی قرار گرفته باشند.

بازگشت جاسوس افزار LightSpy، نشان دهنده تشدید تهدیدات جاسوسی تلفن همراه است. قابلیت های گسترش یافته بدافزار، از جمله استخراج گسترده داده، نظارت صوتی و کنترل کامل دستگاه بالقوه، خطری جدی برای افراد و سازمانهای هدف در جنوب آسیا ایجاد میکند.

ماهیت ماژولار جاسوس افزار LightSpy نشان میدهد که قابلیتهای آن میتواند بیشتر تکامل یابد و اطلاعرسانی در مورد آخرین پیشرفتها و شاخصهای نفوذ را ضروری میسازد. با درک تاکتیکها و تکنیکهای به کار گرفته شده توسط این نرم افزار جاسوسی پیشرفته، میتوانیم در جهت کاهش تاثیر آن و حفاظت از اطلاعات حساس گام برداریم.

IoCها

این گزارش شامل فهرست جامعی از IoCها، از جمله هش فایلها، URLها و آدرسهای IP مرتبط با کمپین LightSpy است. این اطلاعات میتواند توسط تیمهای امنیتی برای شناسایی و کاهش نفوذهای احتمالی مورد استفاده واقع شود.

هش ها | نام فایل |

Sha256 – 4511567b33915a4c8972ef16e5d7de89de5c6dffe18231528a1d93bfc9acc59f Md5 – 54570441e91d8e65ea81bb265ba71c8c | libLanDevices |

Sha256 -5fb67d42575151dd2a04d7dda7bd9331651c270d0f4426acd422b26a711156b5 Md5 – 480da467b4687549b38eeea4d4ced293 | libFileManage |

Sha256 – 0f662991dbd0568fc073b592f46e60b081eedf0c18313f2c3789e8e3f7cb8144 Md5 – 6371a942334444029f73b2faa2b76cf6 | libAudioRecorder |

Sha256 – 65aa91d8ae68e64607652cad89dab3273cf5cd3551c2c1fda2a7b90aed2b3883 Md5 – 32076ae7b19f2669fd7c36e48425acd6 | libKeyChains |

Sha256 – ac6d34f09fcac49c203e860da00bbbe97290d5466295ab0650265be242d692a6 Md5 – ef92e192d09269628e65145070a01f97 | libShellCommand |

Sha256 – d2ccbf41552299b24f186f905c846fb20b9f76ed94773677703f75189b838f63 Md5 – cad4de220316eebc9980fab812b9ed43 | libProcessAndApp |

Sha256 – fc7e77a56772d5ff644da143718ee7dbaf7a1da37cceb446580cd5efb96a9835 Md5 – a2fee8cfdabe4fdeeeb8faa921a3d158 | libWifiList |

Sha256 – 3d6ef4d88d3d132b1e479cf211c9f8422997bfcaa72e55e9cc5d985fd2939e6d Md5 – f162b87ad9466381711ebb4fe3337815 | libBrowserHistory |

Sha256 – 18bad57109ac9be968280ea27ae3112858e8bc18c3aec02565f4c199a7295f3a Md5 – 564235b40d78f9c763b5022954ee9aae | libCameraShot |

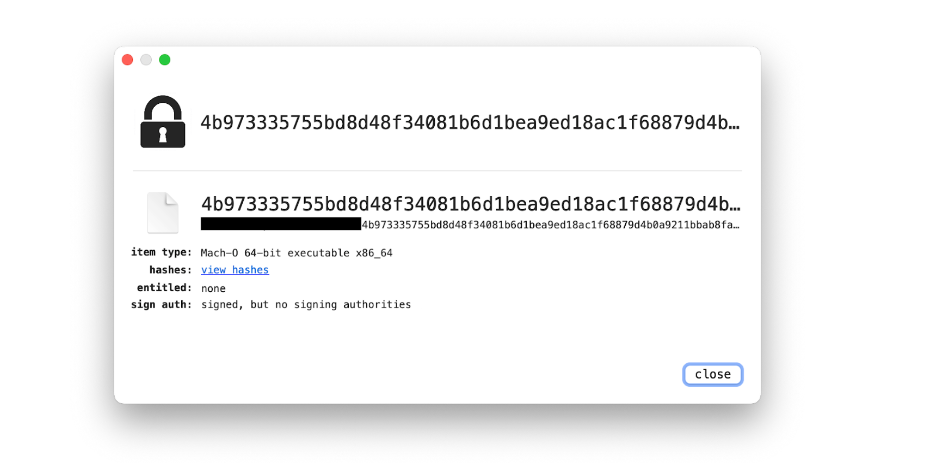

Sha256 – 4b973335755bd8d48f34081b6d1bea9ed18ac1f68879d4b0a9211bbab8fa5ff4 Md5 – 2178d673779605ffb9cf7f2fa3ec8e97 | Loader |

Sha256 – 0f66a4daba647486d2c9d838592cba298df2dbf38f2008b6571af8a562bc306c MD5 – 59ac7dd41dca19a25a78a242e93a7ded | Core Implant |

hxxp://103[.]27[.]109[.]217:52202/963852741/mac/plugins/2e351c7b4de4d3b1 hxxp://103[.]27[.]109[.]217:52202/963852741/mac/plugins/0c377d6b6b074d16 hxxp://103[.]27[.]109[.]217:52202/963852741/mac/plugins/0408ece5a667ec06 hxxp://103[.]27[.]109[.]217:52202/963852741/mac/C40F0D27 hxxp://103[.]27[.]109[.]217:52202/963852741/mac/plugins/f99fcea4aba03364 hxxp://103[.]27[.]109[.]217:52202/963852741/mac/plugins/6a0e40740cb52a1c hxxp://103[.]27[.]109[.]217:52202/963852741/mac/plugins/484c8be6af1675b7 hxxp://103[.]27[.]109[.]217:52202/963852741/mac/plugins/7e3211e5a00d2783 hxxp://103[.]27[.]109[.]217:52202/963852741/mac/plugins/70a5ecc118536683 hxxp://103[.]27[.]109[.]217:52202/963852741/mac/macversion[.]json hxxp://103[.]27[.]109[.]217:52202/963852741/mac/plugins/4d29ee714380cd29 hxxp://103[.]27[.]109[.]217:52202/963852741/mac/plugins/26f7d6b449f01571 |

|

قانون Yara

rule LightSpy_Plugins {

meta:

description = "Rule to detect LightSpy iOS implant"

last_modified = "2024-04-11"

author = "BlackBerry Threat Research & Intelligence Team"

version = "1.0"

strings:

$a1 = "/Users/air/work/F_Warehouse/mac/new_plugins"

$a2 = "/Users/air/work/znf_ios/mac/frame/macircloader/macircloader"

$a3 = "/Users/air/work/F_Warehouse"

condition:

(

(uint32be(0) == 0x3C3F786D) or

(uint32be(0) == 0x6465780A) or

(uint32(0) == 0x464c457f) or

(uint32(0) == 0xfeedfacf) or

(uint32(0) == 0xcffaedfe) or

(uint32(0) == 0xfeedface) or

(uint32(0) == 0xcefaedfe)

) and

((filesize < 3MB) and any of ($a*))

}