عامل تهدید تحت حمایت دولت ایران معروف به MuddyWater توسط یک کمپین فیشینگ هدفمند جدید، دو نهاد اسرائیلی را به منظور استقرار یک ابزار مدیریت از راه دور قانونی متعلق به شرکت N-able به نام Advanced Monitoring Agent مورد هدف قرار داده است.

شرکت امنیت سایبری Deep Instinct، طی گزارشی که در یکم نوامبر به اشتراک گذاشت، جزئیات این حملات را فاش کرد. این شرکت اظهار داشت که کمپین مذکور “ارتباط TTPهای به روز رسانی شده را با فعالیت های MuddyWater که پیش تر گزارش شده بودند، نشان می دهد” که در گذشته از زنجیره های حمله مشابه جهت توزیع ابزارهای دسترسی از راه دور دیگر مانند ScreenConnect، RemoteUtilities، Syncro و SimpleHelp استفاده کرده است.

آخرین توسعه MuddyWater، اولین باری است که از نرم افزار مانیتورینگ از راه دور N-able استفاده میکند و مشاهده شده است که شیوه عملیاتی آن تا حد زیادی بدون تغییر باقی مانده و سطحی از موفقیت را برای عامل تهدید به ارمغان می آورد.

این یافته ها همچنین به طور جداگانه توسط شرکت امنیت سایبری Group-IB در یک پست به اشتراک گذاشته شده در X (توئیتر سابق) تأیید شده است.

این گروه تحت حمایت دولت ایران، یک گروه جاسوسی سایبری است که گفته می شود از عناصر زیرمجموعه وزارت اطلاعات و امنیت ایران (MOIS) بوده و با دیگر گروه های وابسته به وزارت اطلاعات مانند OilRig، Lyceum، Agrius و Scarred Manticore مرتبط می باشد و همچنین حداقل از سال ۲۰۱۷ فعال است.

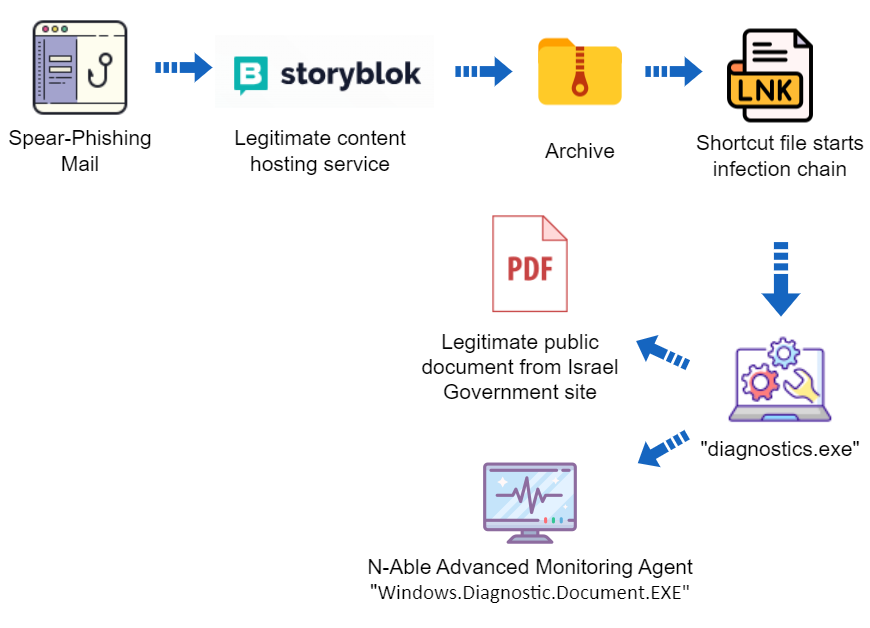

توالی حمله پیشین شامل ارسال ایمیل های فیشینگ هدفمند با لینک های مستقیم و همچنین پیوست های HTML، PDF و RTF حاوی لینک هایی به آرشیوهای میزبانی شده در پلتفرم های اشتراک گذاری فایل مختلف بودند که در نهایت یکی از ابزارهای مدیریت از راه دور ذکر شده را مستقر می کردند.

آخرین تاکتیک ها و ابزارها از جهاتی ادامه یافته، و از جهات دیگر تکاملی در ابزارهای پیشین این گروه می باشند که با نام های مختلف Mango Sandstorm و Static Kitten شناخته می شوند. چیزی که این بار متفاوت است، استفاده از یک سرویس اشتراک گذاری فایل جدید به نام Storyblok برای راه اندازی یک بردار نفوذ چند مرحله ای است.

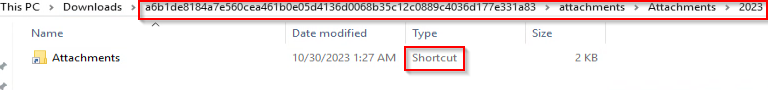

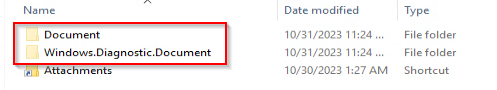

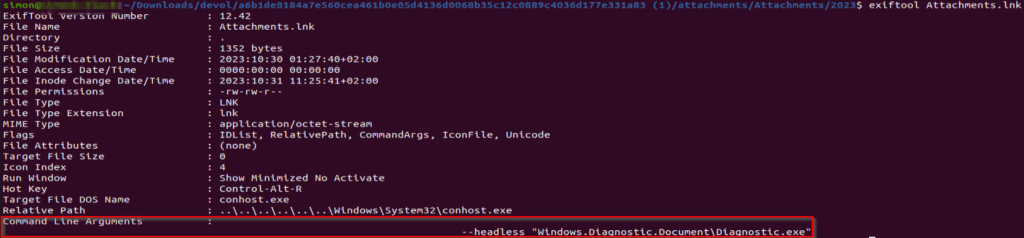

Simon Kenin محقق امنیتی Deep Instinct طی گزارشی که یکم نوامبر ۲۰۲۳ به اشتراک گذاشته است، عنوان کرد که سرویس اشتراک گذاری فایل Storyblok شامل فایل های مخفی و یک فایل LNK می باشد که فرآیند نفوذ را آغاز می کند و یک فایل اجرایی که برای آشکار کردن یک سند طعمه در حین اجرای Advanced Monitoring Agent، یک ابزار مدیریت از راه دور طراحی شده است. اپراتور MuddyWater پس از انجام مرحله اولیه حمله به قربانی، با استفاده از ابزار قانونی مدیریت از راه دور به میزبان تحت نفوذ متصل شده و شناسایی هدف را آغاز می کند.

سند طعمه نمایش داده شده به قربانی، یادداشت رسمی کمیسیون خدمات مدنی اسرائیل است که می تواند از وب سایت رسمی آن به صورت عمومی دانلود شود.