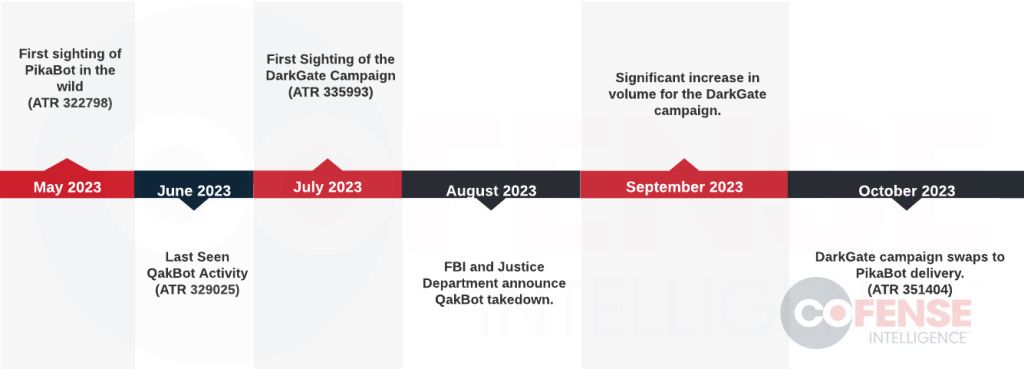

یک کمپین فیشینگ که انتشار بدافزار DarkGate را از سپتامبر سال جاری (۲۰۲۳) آغاز کرده است، به یکی از پیشرفتهترین کمپینهای فیشینگ فعال در چشمانداز تهدید تبدیل شده است. این کمپین از آن زمان، برای ادامه توزیع بدافزارهای DarkGate و اخیراً PikaBot، از تاکتیکهای دور زدن مکانیزم های امنیتی استفاده میکند.

این کمپین تنها یک ماه پس از آخرین فعالیت QakBot مشاهده شد و همان روندهایی را دنبال میکند که توسط بدافزار و بات نت QakBot استفاده شده است. این کمپین حجم بالایی از ایمیلها را به طیف گستردهای از صنایع ارسال میکند و به دلیل قابلیت بارگیری بدافزار ارائه شده؛ اهداف، در معرض تهدیدات پیچیدهتری مانند بدافزارهای شناسایی و باجافزار قرار خواهند گرفت. اینها شامل رشتههای ایمیل ربوده شده به منظور نفوذ اولیه و URLهایی با الگوهای منحصر به فرد میباشند که دسترسی کاربر را محدود کرده و یک زنجیره نفوذ تقریباً مشابه آنچه در استقرار بدافزار QakBot مشاهده شده بود را پیاده سازی میکنند.

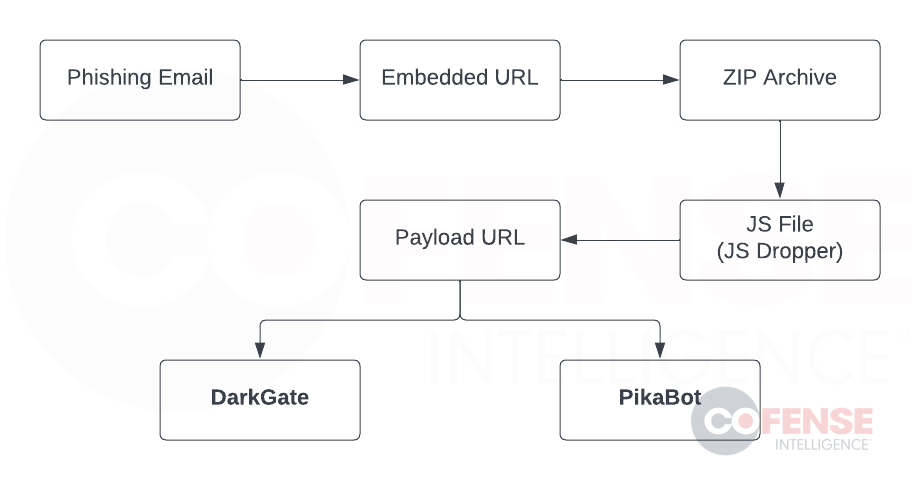

این کمپین فیشینگ، طیف گستردهای از بخشها را توسط زنجیرههای حمله که یک URL را منتشر و به یک آرشیو ZIP در رشتههای ایمیل ربوده شده اشاره میکنند، مورد هدف قرار میدهد. آرشیو ZIP حاوی یک نصب کننده بدافزار جاوا اسکریپت (JS Dropper) است که به نوبه خود با یک URL ثانویه تماس میگیرد تا بدافزار DarkGate یا PikaBot را دانلود و اجرا کند. یک نوع قابل توجه از حملات مشاهده شده است که از فایلهای افزونه اگسل (XLL) به جای نصب کننده های بدافزار جاوا اسکریپت برای تحویل و استقرار پیلودهای نهایی استفاده میکند.

QakBot که QBot و Pinkslipbot نیز نامیده میشود، به عنوان بخشی از یک اقدام هماهنگ قانونی با نام رمز عملیات Duck Hunt یا شکار اردک در اوایل ماه اوت متوقف گردید.

استفاده از DarkGate و PikaBot در این کمپینها تعجبآور نیست زیرا هر دو میتوانند به عنوان مجرای انتقال پیلودهای بیشتر به میزبانهای در معرض خطر عمل کنند. از این رو هر دو بدافزار به گزینهای جذاب برای مجرمان سایبری تبدیل شدهاند.

شباهتهای PikaBot با QakBot قبلاً توسط Zscaler در تحلیل و بررسیهای این شرکت از بدافزار در ماه مِی ۲۰۲۳ مورد توجه قرار گرفته است که به شباهتهایی در «روشهای توزیع، کمپینها و رفتارهای بدافزار» اشاره دارد.

DarkGate، به نوبه خود، از تکنیک های پیشرفته برای دور زدن مکانیزم های امنیتی همچون آنتی ویروس، در کنار قابلیت های کیلاگر، اجرای PowerShell و پیاده سازی یک Shell معکوس استفاده میکند که به اپراتورهای خود اجازه میدهد تا از راه دور میزبان آلوده را کنترل کنند.

این اتصال دو طرفه است، به این معنا که مهاجمان میتوانند دستورات را ارسال و پاسخ ها را بصورت بلادرنگ دریافت کنند، و آنها را قادر میسازد تا سیستم قربانی را هدایت و داده ها را استخراج کنند و یا اقدامات مخرب دیگری را به انجام رسانند.

یک نفوذ موفق توسط DarkGate یا PikaBot میتواند منجر به تحویل نرمافزارهای پیشرفتهء استخراج رمز ارز، ابزارهای شناسایی، باجافزار و یا هر فایل مخرب دیگری شود که عوامل تهدید قصد دارند بر روی دستگاه قربانی نصب کنند.