این مقاله بر اساس تحقیقات Marcelo Rivero، متخصص باجافزار شرکت Malwarebytes تهیه شده است که اطلاعات منتشر شده باجافزارها را در سایتهای دارک وب رصد میکند. «حملات شناخته شده» در این گزارش، به مواردی گفته میشود که قربانی هیچگونه باجی را پرداخته نکرده است. مقاله پیش رو، به بررسی وضعیت باج افزار در اکتبر ۲۰۲۳ میپردازد.

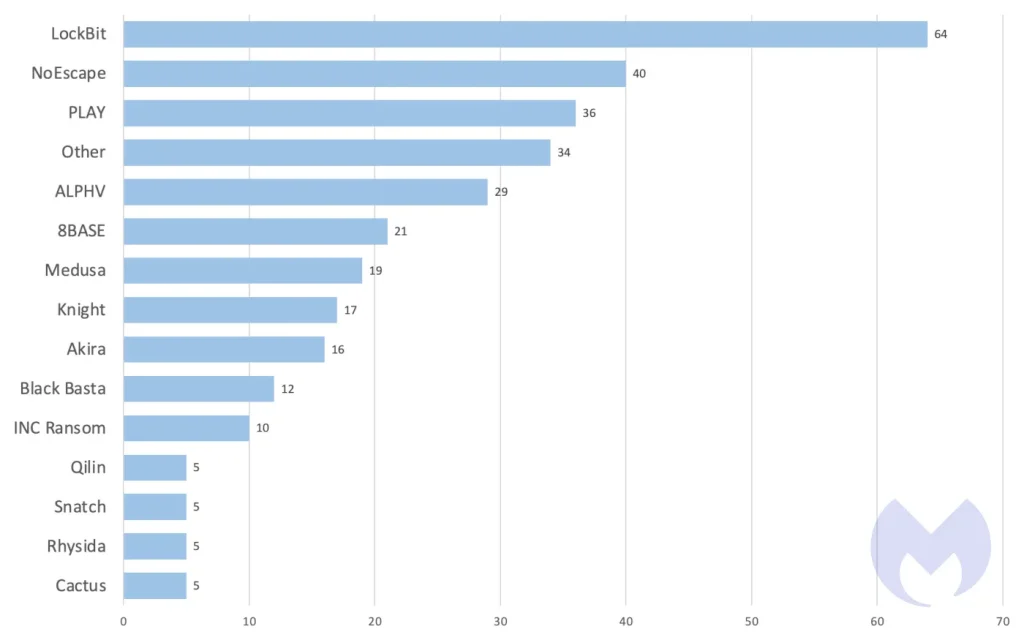

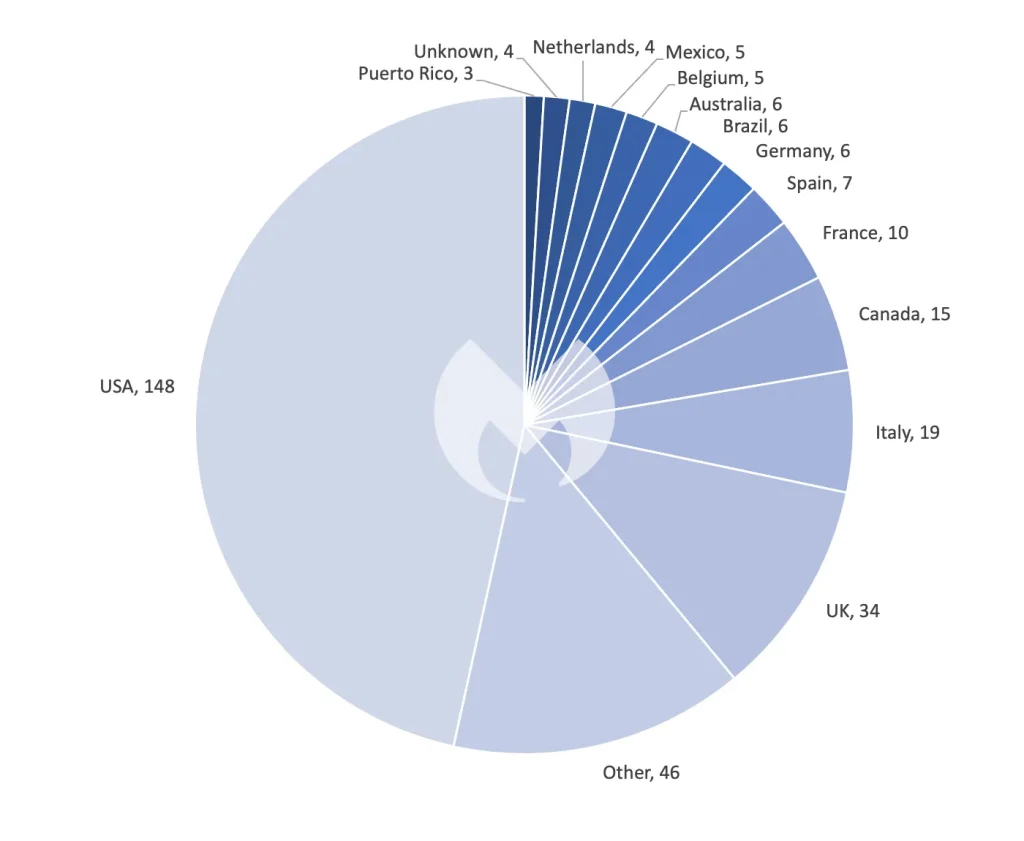

مجموعا در ماه اکتبر ۲۰۲۳، تعداد ۳۱۸ قربانی جدید در سایتهای گروههای باجافزاری پست شدند. فعالترین گروهها LockBit (۶۴ قربانی)، NoEscape (۴۰ قربانی) و PLAY (۳۶ قربانی) بودند. مهمترین خبرهای این ماه شامل حذف چندین گروه پرمخاطب، از جمله RansomedVC (مهاجم ادعایی سیستمهای سونی)، Cl0p و گروه پشت حملات بدنام کازینو (casino) در سپتامبر است.

ماه گذشته، سه گروه بزرگ باجافزاری به نام های RansomedVC، Ragnar و Trigona متوقف شدند، دو گروه اول توسط مجریان قانون و سومی توسط هکتیویستهای اوکراینی. RansomedVC در ماه آگوست وارد عرصه شد و به سرعت به دلیل نفوذ به چندین شرکت معروف به شهرت رسید. هکر اصلی این گروه در اواخر اکتبر، در تلگرام در تلاش برای فروش عملیات مشاهده شد. تنها چند روز بعد، این حساب کاربری پس از اطلاع از اینکه شش نفر از افراد وابسته به آن ممکن است دستگیر شده باشند، اعلام کرد که در حال «پایان دادن» به این گروه است. RagnarLocker در سال ۲۰۱۹ آغاز به کار کرد و مسئول حملات متعددی علیه شهرداری ها و زیرساخت های حیاتی در سراسر جهان میباشد. این گروه در زمان سرنگونی خود، در مجموع ۴۲ قربانی را در سایت فاش کرده بود.

از سوی دیگر، حذف Trigona توسط فعالان صورت گرفته است و تأثیری را که مبارزات ژئوپلیتیک گستردهتر میتواند بر چشمانداز باجافزار داشته باشد، نشان میدهد. اتحادیه سایبری اوکراین (UCA) در اواسط اکتبر، به سرور Trigona Confluence نفوذ کرد و سایت های آنها را به طور کامل حذف نمود. UCA که در حدود سال ۲۰۱۶ برای دفاع از فضای سایبری اوکراین در برابر دخالت روسیه تشکیل شده است، از یک اکسپلویت عمومی برای CVE-2023-22515 به منظور دسترسی به زیرساخت های Trigona استفاده کرد. Trigona مسئول حداقل ۳۰ حمله به بخش های مختلف از زمان اولین پیدایش در اکتبر ۲۰۲۲ میباشد.

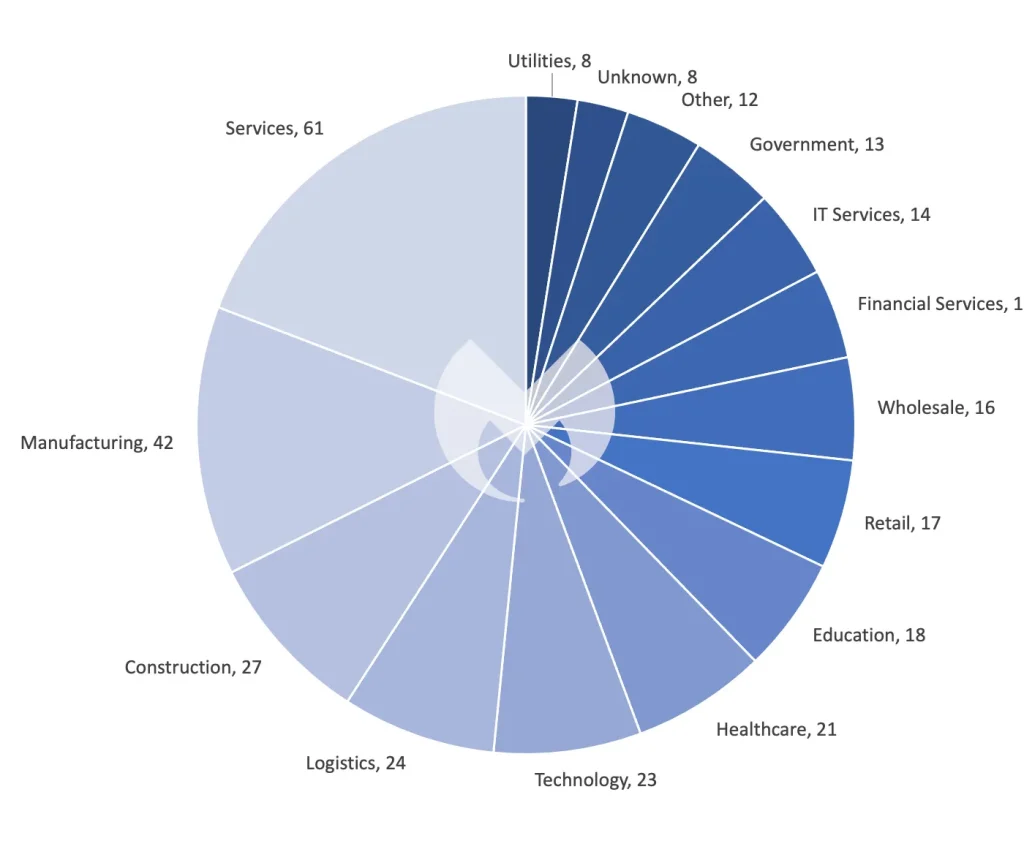

در دیگر اخبار ماه اکتبر، Resilience، یک شرکت بیمه سایبری، گزارش کرد که ۴۸ درصد از قربانیان حملات سایبری MOVEit در پایگاه مشتریان این شرکت در نیمه اول سال ۲۰۲۳ از بخش آموزش بودهاند. این، نشان دهنده ترجیح هدف گیری احتمالی کمپین Cl0p نسبت به موسسات آموزشی است.

داده های Malwarebytes حاکی از آن است که ۶% از حملات باج افزاری توسط Cl0p صورت گرفته است که از این میزان، ۳% آن متعلق به بخش آموزش hostهای MOVEit میباشد. با این حال، این روند احتمالاً به دلیل تمرکز عمدی Cl0p نیست، که حملاتش از نظر وسعت فرصتطلبانهتر بودند، بلکه بیشتر به این دلیل است که بخشهای آموزشی اغلب منابع کمتری برای رسیدگی سریع به آسیبپذیریهایی مانند موارد MOVEit در اختیار دارند.

Scattered Spider، یک گروه تهدید نسبتاً جدید با انگیزه مالی است که حداقل از ماه مِی ۲۰۲۲ فعال میباشد. این گروه معمولاً از گواهی های اعتبار ربوده شده از عملیات فیشینگ پیامکی به منظور ایجاد دسترسی اولیه به شبکه استفاده میکند. حملات این گروه به MGM Resorts و Caesar Entertainment در ماه سپتامبر خبرساز شد. یکی از مهمترین یافتهها در مورد این گروه استفاده از تکنیکهای LOTL برای جلوگیری از شناسایی است.

Scattered Spider از ابزارهای روزمره مانند PowerShell به منظور شناسایی استفاده میکند و به طور مخفیانه تنظیمات شبکه را برای دور زدن اقدامات امنیتی تغییر میدهد. آنها همچنین از ارائه دهندگان هویت سوء استفاده میکنند و سیستم های امنیتی را تغییر داده و فعالیتهای مخرب خود را با عملیات عادی شبکه ترکیب میکنند.

موفقیتِ گروههایی مانند Scattered Spider که به طور فزاینده بر حملات LOTL متکی میباشند، برای مدیران امنیت شبکه حیاتی است که بر روی شناسایی فعالیتهای غیرعادی در ابزارهای قانونی و پیکربندیهای شبکه تمرکز میکنند. تقویت قابلیتهای مانیتورینگ و تجزیه و تحلیل میتواند به شناسایی و مقابله با تکنیکهای ظریف و پیچیدهای که توسط این گروههای باجافزار استفاده میشود، کمک نماید.

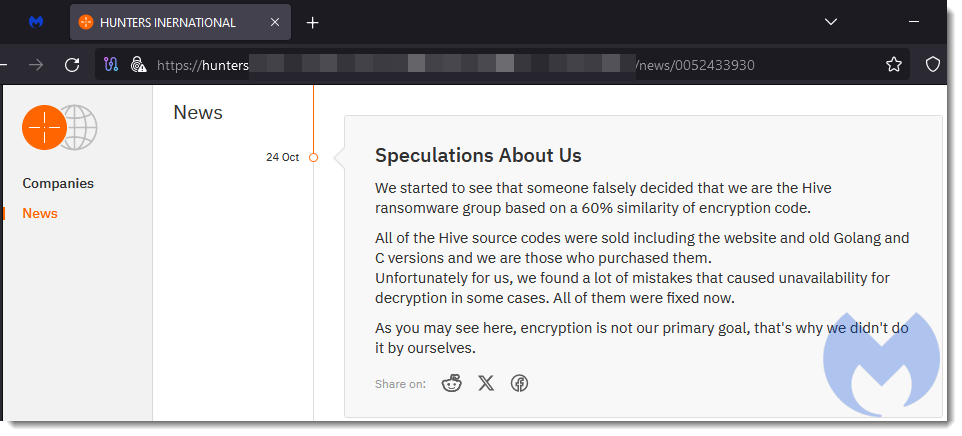

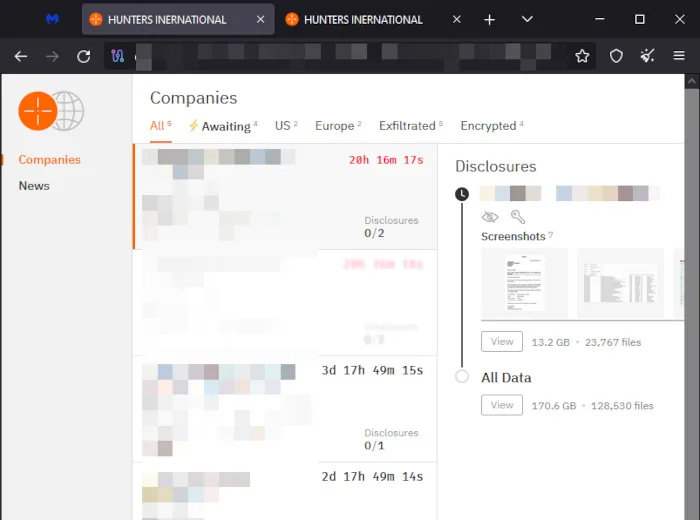

Hunters International

Hunters International (شکارچیان بین المللی) یک باج افزار جدید است که مظنون به تغییر نام یافتهء باج افزار Hive میباشد که در ژانویه ۲۰۲۳ توسط مجریان قانون متوقف گردید. علیرغم انکار Hunters International، که ادعا میکند آنها یک نهاد متمایز هستند که کد منبع Hive را خریداری کردهاند، همپوشانی در کدگذاری و عملکرد بدافزار آنها نشان دهنده یک ارتباط مستقیم و قوی از Hive است. فعالیت آنها، اگرچه محدود است، اما شامل یک حمله قابل توجه به یک مدرسه در بریتانیا میباشد.

چگونه از باج افزار جلوگیری کنیم؟

- مسدود نمودن شکلهای رایج ورود، ایده خوبی است. ایجاد طرحی برای وصله سریع و به موقع آسیبپذیریها در سیستمهای متصل به اینترنت؛ غیرفعال یا سخت کردن دسترسی از راه دور مانند [1]RDP و VPN[2] بسیار ضروری و حائز اهمیت میباشد.

- بهره گیری از نرم افزار امنیت endpoint[3] میتواند در شناسایی بدافزارها کمک شایانی داشته باشد.

- تشخیص نفوذ با بخشبندی شبکهها و تخصیص حقوق دسترسی محتاطانه، کار مهاجمان وبدافزارها را در داخل سازمان دشوار میسازد. از این رو بهتر است از [4]EDR یا MDR[5] به منظور تشخیص فعالیتهای غیرعادی پیش از وقوع حمله استفاده نمود.

- متوقف ساختن رمزگذاریهای مخرب، یکی دیگر از راهکارهای پیشنهادی است. نرمافزارهای MDR و EDR از چندین تکنیک تشخیص مختلف برای شناسایی باجافزار و بازگشت باجافزار به منظور بازیابی فایلهای سیستم آسیبدیده استفاده میکنند.

- پشتیبان گیری آفلاین و خارج از سایت بصورت دورهای و منظم از جمله توصیههای امنیتی است. پشتیبانگیریها بایستی خارج از سایت و بصورت آفلاین، دور از دسترس مهاجمان نگهداری شوند.

- پس از شناسایی اولین نشانههای حمله میبایست نسبت به متوقف ساختن آن اقدام کرد و هر اثری از مهاجمان، بدافزارها، ابزارها و روشهای ورود آنها را حذف نمود تا حمله مجدد صورت نگیرد.

[1] Remote Desktop Protocol

[2] Virtual Private Network

[3] endpoint security

[4] Endpoint Detection and Response

[5] Managed Detection and Response

منبع

https://www.malwarebytes.com/blog/threat-intelligence/2023/11/ransomware-review-november-2023