شرکت امنیتی Volexity اخیرا یک سری حملات جاسوسی سایبری را شناسایی کرده است که توسط گروه مستقر در پاکستان هدایت میشوند. عامل تهدید مورد استفاده در این حملات، بدافزار DISGOMOJI نام دارد که به زبان Golang نوشته شده و برای سیستمهای لینوکس کامپایل شده است.

Volexity این حملات را تحت عنوان UTA0137 دنبال میکند و با اطمینان بالایی ارزیابی کرده است که UTA0137 دارای اهداف جاسوسی و نفوذ به نهادهای دولتی در هند میباشد. حملات این گروه تاکنون موفق بودهاند.

بدافزار DISGOMOJI، مشابه بسیاری از بکدور/بات نت های دیگر است که در حملات مختلف استفاده میشوند و به مهاجمان سایبری اجازه میدهد تا دستورات را اجرا کنند، از صفحه نمایش عکس بگیرند، فایلها را جستجو کرده و بربایند و پیلودهای بیشتری را مستقر کنند.

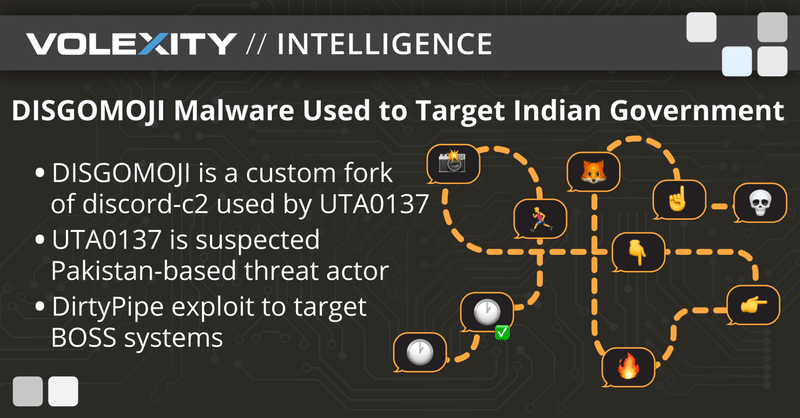

هکرها برای کنترل این بدافزار، از پروژه فرماندهی و کنترل منبع باز discord-c2 استفاده میکنند. این پروژه از Discord و ایموجی ها به منظور برقراری ارتباط با دستگاه های آلوده و اجرای دستورات استفاده می نماید.

بدافزار DISGOMOJI به سرور Discord که توسط مهاجم کنترل میشود، متصل میگردد و منتظر میماند تا مهاجم، ایموجیها را در کانال تایپ کند. ۹ ایموجی برای نمایش دستورات و اجرا در دستگاه آلوده استفاده میشوند که در تصویر زیر لیست شدهاند.

با این حال، استفاده DISGOMOJI از Discord و ایموجی ها به عنوان یک پلتفرم فرماندهی و کنترل (C2)، این بدافزار را از سایر بدافزارها متمایز کرده است. در حالی که ایموجیها ممکن است برای بدافزار یک رویکرد جدید به نظر برسند، اما میتوانند نرم افزارهای امنیتی را که معمولاً به دنبال دستورات مبتنی بر رشته میگردند، دور بزنند.

بدافزار DISGOMOJI، پس از اینکه محققان یک فایل اجرایی ELF بسته بندی شده با UPX را در بایگانی ZIP مشاهده کردند، کشف شد و احتمال میرود که از طریق ایمیلهای فیشینگ توزیع شده باشد. Volexity معتقد است که این بدافزار یک توزیع سفارشی لینوکس به نام BOSS را هدف قرار میدهد که سازمانهای دولتی هند از آن به عنوان دسکتاپ استفاده میکنند.

هنگامی که بدافزار اجرا میشود، یک PDF آلوده را دانلود کرده و نمایش میدهد. پیلودهای اضافی از جمله بدافزار DISGOMOJI و یک اسکریپت shell به نام uevent_seqnum.sh که برای جستجوی درایوهای USB و سرقت داده استفاده میشود، در پس زمینه دانلود خواهند شد. این بدافزار، اطلاعات سیستم از جمله آدرس IP، نام کاربری، نام میزبان، سیستم عامل و دایرکتوری فعلی را جمع آوری و برای مهاجم ارسال میکند.

DISGOMOJI با استفاده از دستور @reboot cron برای اجرای خود به هنگام بوت شدن لینوکس، تداوم دسترسی را تضمین میکند. مهاجمان پس از نفوذ به یک دستگاه و آلوده کردن آن به بدافزار، از دسترسی خود برای انتشار جانبی بدافزار و سرقت داده استفاده خواهند کرد.