Raspberry Robin یک کِرم با توزیع گسترده است که اولین بار توسط Red Canary در سال ۲۰۲۱ با نام مستعار کرم QNAP گزارش گردید. قابلیتها و پنهان ماندنهای این کِرم، علاوه بر توزیع بسیار فعال، آن را به یکی از جذابترین بدافزارهای موجود تبدیل کرده است. بدافزار Raspberry Robin بخشی از یک اکوسیستم بدافزار بسیار بزرگتر است و به عنوان یک واسطه دسترسی اولیه به منظور استقرار بدافزار اضافی توسط سایر گروههای جرائم سایبری عمل میکند.

مهمتر از همه، بدافزار Raspberry Robin به استفاده از اکسپلویتهای مختلف برای آسیبپذیریها قبل یا تنها مدت کوتاهی پس از افشای عمومی آنها میپردازد. این اکسپلویتهای ۱ روزه در زمان استفاده هنوز به صورت عمومی افشا نشدهاند.

اکسپلویتهای یک روزه به کدی اشاره دارند که از آسیبپذیریهایی استفاده میکنند که توسعهدهنده نرمافزار آسیب پذیر اخیراً آنها را وصله کرده است، اما رفع آنها یا برای همه مشتریان مستقر نشده است یا در همه سیستمهای آسیبپذیر اعمال نشده است.

از لحظهای که فروشنده، آسیبپذیری را فاش میکند که معمولاً با انتشار یک وصله همراه است، عوامل تهدید برای ایجاد یک اکسپلویت و استفاده از آن پیش از انتشار وصله امنیتی، تعداد زیادی از سیستمهای آسیب پذیر را مورد هدف قرار میدهند.

یک اکسپلویت برای یکی از آسیبپذیریها، CVE-2023-36802، نیز به عنوان آسیب پذیری روز صفر استفاده گشته که در دارک وب به فروش رسیده است.

پس زمینه بدافزار Raspberry Robin

بدافزار Raspberry Robin عمدتاً از طریق دستگاههای ذخیره سازی قابل جابجایی مانند درایوهای USB برای ایجاد جای پایی بر روی سیستمهای آلوده و تسهیل استقرار پیلودهای اضافی توزیع میشود. این بدافزار، با عوامل تهدیدی مانند EvilCorp، FIN11، TA505، باجافزار Clop و سایر عملیاتهای بدافزار مرتبط میباشد، اما سازندگان و توسعه دهندگان آن همچنان ناشناخته هستند.

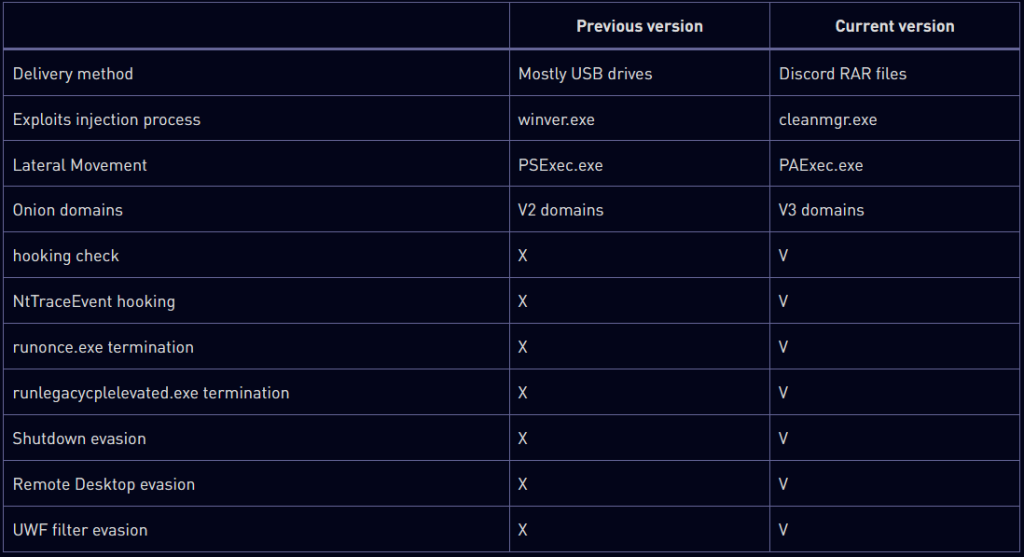

بدافزار Raspberry Robin از زمان کشف خود به طور مداوم تکامل یافته است و ویژگیهای جدید، تکنیکهای دور زدن مکانیزمهای دفاعی و اتخاذ چندین روش توزیع به آن اضافه شده است. یکی از نمونههای ترفند دور زدن مکانیزم دفاعی آن، استقرار پیلودهای جعلی برای گمراه ساختن محققان میباشد.

شرکت چک پوینت گزارش کرده است که از اکتبر ۲۰۲۳، با امواج حمله بزرگی که سیستمها را در سراسر جهان هدف قرار میدهد، افزایشی را در شمار عملیات بدافزار Raspberry Robin علیه مشتریان خود مشاهده کرده است.

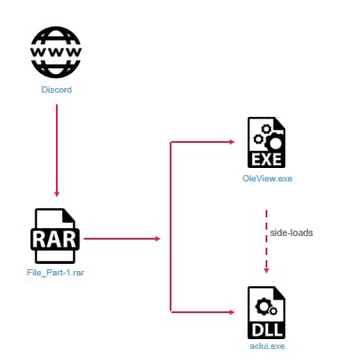

یک تغییر قابل توجه در کمپینهای اخیر، استفاده از پلتفرم Discord به منظور استقرار فایلهای بایگانی مخرب بر روی سیستم هدف است که احتمالاً توسط ایمیل دریافت شدهاند. این فایلهای آرشیو حاوی یک فایل اجرایی با امضای دیجیتال (OleView.exe) و یک فایل DLL مخرب (aclui.dll) میباشند که زمانی که قربانی فایل اجرایی را اجرا میکند به صورت جانبی بارگذاری میشود و در نهایت بدافزار Raspberry Robin در سیستم فعال میگردد.

هدف قرار دادن نقصهای روز n

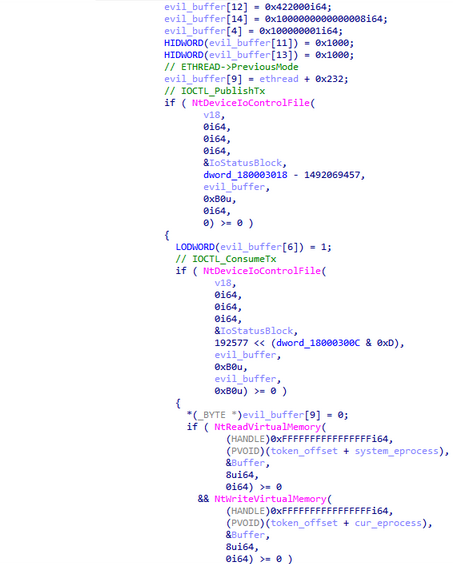

هنگامی که بدافزار Raspberry Robin برای اولین بار بر روی رایانه اجرا میشود، به طور خودکار تلاش میکند تا سطح دسترسی خود را بر روی دستگاه با استفاده از انواع اکسپلویتهای یک روزه افزایش دهد. چک پوینت نشان داده است که کمپین جدید Raspberry Robin از اکسپلویتهای CVE-2023-36802 و CVE-2023-29360، دو آسیبپذیری افزایش سطح دسترسی لوکال در Microsoft Streaming Service Proxy و Windows TPM Device Driver استفاده کرده است.

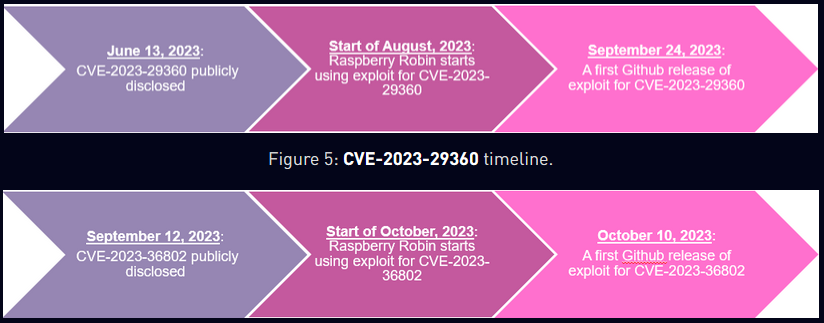

طبق اظهارات محققان، بدافزار Raspberry Robin در هر دو مورد، با استفاده از یک اکسپلویت ناشناخته در آن زمان کمتر از یک ماه پس از افشای عمومی مسائل امنیتی، در ۱۳ ژوئن و ۱۲ سپتامبر ۲۰۲۳، شروع به بهره برداری از نقصها کرده است.

همانطور که در نمودار جدول زمانی زیر نشان داده شده است، بدافزار Raspberry Robin پیش از آن که محققان امنیتی برای اولین بار اثبات کد اکسپلویت مفهومی برای این دو نقص را منتشر کنند، از این دو نقص استفاده کرده است.

این جدولِ زمانی نشان میدهد که بدافزار Raspberry Robin تقریباً بلافاصله پس از افشای آنها، اکسپلویتهای یک روزه را از منابع خارجی به دست میآورد، چرا که احتمالا هزینه آنها به عنوان آسیب پذیری روز صفر حتی برای عملیاتهای جرایم سایبری بزرگتر بسیار زیاد است.

چک پوینت شواهدی یافته است که به این نظریه نیز اشاره میکند، زیرا اکسپلویتهای مورد استفاده توسط بدافزار Raspberry Robin در کامپوننت اصلی ۳۲ بیتی تعبیه نشده بودند، بلکه به عنوان فایلهای اجرایی خارجی ۶۴ بیتی مستقر شده و همچنین فاقد ابهام پیچیده هستند که معمولاً همراه با این بدافزار مشاهده میشوند.

مکانیزمهای جدید دور زدن و گریز

گزارش چک پوینت همچنین چندین پیشرفت را در جدیدترین انواع بدافزار Raspberry Robin نشان میدهد که شامل مکانیزمهای جدید ضد آنالیز، دور زدن سیستمهای دفاعی و حرکت جانبی است.

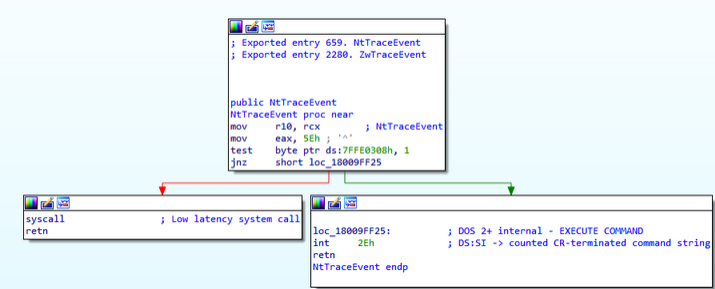

بدافزار به منظور دور زدن ابزارهای امنیتی و دفاعی سیستم عامل، اکنون تلاش میکند تا فرآیندهای خاصی مانند “runlegacycplelevated.exe ” مربوط به استفاده از کنترل حساب (UAC) را خاتمه دهد و NtTraceEvent API را به منظور گریز از شناسایی توسط Event Tracing برای ویندوز (ETW) نصب کند.

علاوه بر این، بدافزار Raspberry Robin اکنون بررسی میکند که آیا APIهای خاصی مانند “GetUserDefaultLangID ” و “GetModuleHandleW” با مقایسه اولین بایت تابع API برای شناسایی هرگونه فرآیند مانیتورینگ توسط محصولات امنیتی، متصل میباشند یا خیر.

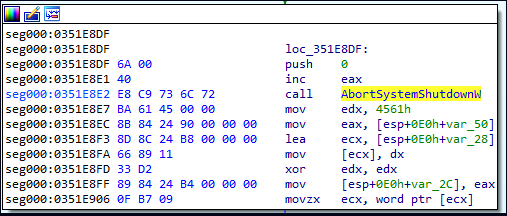

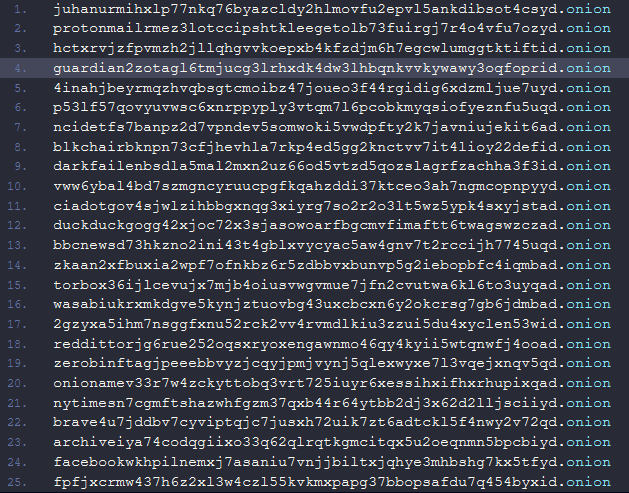

تاکتیک جدید جالب دیگر، اجرای روتینهایی است که از APIهایی مانند ” AbortSystemShutdownW ” و ” ShutdownBlockReasonCreate” برای جلوگیری از خاموش شدن سیستم که میتواند فعالیت بدافزار را مختل سازد، استفاده میکند. بدافزار به منظور پنهان نمودن آدرس سرورهای فرمان و کنترل (C2)، ابتدا بهطور تصادفی با یکی از ۶۰ دامنه هاردکد شده Tor که به سایتهای معروف اشاره دارد، میپردازد تا ارتباطات اولیه را بیخطر جلوه دهد.

بدافزار Raspberry Robin در نهایت، از PAExec.exe به جای PsExec.exe برای دانلود مستقیم از مکان میزبانی پیلود استفاده میکند. این تصمیم احتمالا برای افزایش مخفی بودن آن گرفته شده است، زیرا PsExec.exe توسط هکرها مورد سوء استفاده قرار میگیرد.

محققان بر این باورند که بدافزار Raspberry Robin به تکامل خود ادامه خواهد داد و اکسپلویتهای جدیدی را به مجموعه قابلیتهای خود اضافه خواهد کرد و به دنبال کدهایی است که به صورت عمومی منتشر نشدهاند. بر اساس مشاهدات حاصل شده طی فرآیند تحلیل و بررسی بدافزار، این احتمال وجود دارد که اپراتور بدافزار به توسعه دهندهای متصل میباشد که کد اکسپلویت را ارائه میدهد.

گزارش Check Point فهرستی از شاخصهای نفوذ را برای Raspberry Robin ارائه میکند که شامل هشهای بدافزار، دامنههای متعدد در شبکه Tor و URLهای Discord برای دانلود بایگانی مخرب است.

IoCها

SHA256

دامنههای Tor

lq24kqkvrqqkope524su77dwqcq5i733sq5mth2227mz5edfqwicy7q:17235 |

uv2qybvhsrk3x2v2qopacdnrxjbup66iemwunluxgc6ftnu4fiskigy:33953 |

vfg6p5mcgc7gtctroyi5utaqthvrekv2vki4iiypts2gdcp4rhfkvli:38234 |

zdvqq6mjlheek2jpm3rqgggx7dwstcmiknpfstkzyts3ztpmynglq3q:18256 |

d25vr34z6covlnj6mhugjzbms2es6s4tf3bejtphqvmwf4gfpyql4qi:32447 |

teozfrl24rpsabtvmsjnl5tkg23wo4jbmtpypnvw4w3fitkez5ciyiy:20081 |

mvv7t5lozz5sncmmd5bpvwhjm3hsk46mvabmnmhklwpxxwmwy2smf2y:45423 |

rmo4mk63kn6endgzdp7thjayjlicxbby7no77tfvtci5u5qecvkyjxy:38721 |

zfzolgxdzwl2man3d6akybyxsdeyh2ppaicj3enzplwruq7c6jme4jq:9981 |

yz5fvv7tkavnft2ruyyjlkfei3yfppd3mvvuqxhcg33pmbq43rfxgpq:50634 |

77d6kijfzsyl56yszxvbwk3li3yufrj4na434t4br7tq5sellknna3q:44863 |

zphnioileyz7d65mnpidvqclir5hlckb3bg6lez4epucvjuituxylby:23015 |

abuchfamm6dovmfhg7mvyndvrg5faevvooa4yluonytfai36f5gkjri:15247 |

zaarq7qb4wbooj5z7llrx5ksccefmmyo272gu4xx3wp5yqilaiwe4ua:36473 |

2uqwigh24evke6joaqrctjzmmmyhkgeqy4uoz3kfrosexf4kaom3xxy:14484 |

ppalluih45fboe7hoczi44zsevt44qebovev6jbg6lwxitl246rlo5a:31118 |

kmjf7jofw73psxfmitg5adqelfgnchvcxwo7qgaxwju57xzm4mmsvri:31920 |

lqmwxbnju666pkh363shqajtevoxp2rbckjftjtwdmmheliugdwb4ai:49217 |

zfemv32bpbg7n2344m6l6h2hsjgp5ilbno5n4usq2aj2u5gzfyx2ofy:13038 |

xmh7b6zrl5gzdcrohkzulmt4tzjzf4vlt3gygruu4gfftshpy5ifbrq:42712 |

7sfrxhf5jsn6576nsobszc3f2grfplwqywiaqo5nvoodj52mtmd47pi:4845 |

zvuqab67nvtuvojpywzupnlz367mribjfleek5dbif5eblawylcxvua:237 |

2rzaiyfnxvrlxt24sk2tqemjjdarr263fsm77gifhocmaswf73dl5li:65127 |

mi4djmtbfxw4l57gigi4klci6y54p6fnp2fd2sm7togys3lfi4azagq:27148 |

zifukywc6oxv25qroqs54oygpmzwdh4es5hkqczkuudmohn3hc25ysi:32927 |

bvq5uuxay7p5fbbuv7ngiqhlf252smmj2l6dtqz5z6tlghvt6vu472a:54901 |

2mxgduwcsfkzhwasbwmp2cjcyfvzqk5lu5kgnyy4qc23lrofz5k22hi:26384 |

4yzsyf3x73qjub5syfsl6fuzyievsgmiroigyukswzujia326oes2dy:29393 |

gwr67l3aooxn2b3epyacrrvom5bneeyuafcmvwpig5dytfsffpxee7y:28955 |

qhucmn74wrtsszebv5rubs7gfdangr5qriam7hadxhpfwwwck2bec4q:34534 |

anivdbul4txegs6tznrjeg2m3vnuzcketia24to4yrexwmbsax6tb6i:16585 |

uvhxab7nypyniazcat7t6wh2fgtcc3h42ytk42mdibbhuzf5z2rrsxq:42790 |

gshauxulrejymni4eu2gxvfyifoc35ybx3emae5haiq6sj57rqsitii:41543 |

heg6uqrur6bbyffxi6whjixykwotld2yacafbrhqe7gprtip36nqjjq:51811 |

3674xdfbpwjjailcehfycfg5z2q7aufvch7zauvydumnfgojs2ub6fy:32728 |

uz37cbxgaxsbt3zawiqe7av7vyuje3yebvd4lgddiob7ngfz6ef3swy:3550 |

5e22curinbh6rta33kuq6yovudwhcoydor7vjl4ijai7jl5rrxowvyi:8246 |

ipei7qgaqcciuozaxxlnob7jwxhcbeboaj3ljddyb6fex4zzl7rb4ry:19504 |

amq2kmrgcffqcxqos34i6dk24zkpt2e2zcyc7h7wtu6pm4acljkltqy:16246 |

7x52dua4vuw27lningemoocsh47wvhsqrvuc6t7si4mkdc7hjrdwaxa:55154 |

lpckpbse2j6iuj2dalfj3vkxa4asvkgmudlqihgzzlgo7pniv3ot6si:60831 |

mjg2lmxzakprm4c4njrgehxg3agnaskz6tzcyligjsb4e5mthqilk2y:60139 |

qmesyzyr4fqbzjy2rw4ez5a33wsr5emt5usin27tbps6e4ifk2ygbdi:11482 |

mtnuvzajdiizc5scdmzqjbimypkhy3hsglp23hwtvntau3bijehmp6q:17539 |

bwusas66x6ud2aneatd5vc5enoolll4xaxtrvsuhvpclgpcd6yvzsma:12723 |

rflomrhfidx5exisb2izhabuthwcjhj34mfrxkvek26wowhxfs5uley:6748 |

xxwlufsbb6qrkcfqee65sefh3udnktncah7c4q6dv65a4jtl44rv3iy:6025 |

m2lrwnp6pgdb2b62ah2te6dy7st6pjii7sb4kbxwqqt7x5hwtjlxa7a:22351 |

vts2dfaurzloy3hrvcjt6d3f3ujaktowjf5lvfgbcbj3nd6wkl6vgfy:31701 |

yk2lzqi4zuwwzasnp7d4n6n2vmna6wtqg3gl2pecrqdup4iwd2brwky:59308 |

tncicj5zte5o52vcbhexb2cyyvk2u5orilnxgwerssehchfzcoh43va:14423 |

xjiyd7xwedud2qjhopumzyhvko3omaclcifn5aadcccbld24vml66za:12636 |

5xgo56p6677febu3bnodfkfgbivplue5n7pzlxdkmv5qn7dx5fxe2ua:18694 |

lpvcoccujc5brlpwzbhkyvalc5l67zwp3jj7vvjl2xz7avfvkkrgkti:1631 |

fy6sgoub3qjqwcaxqyzdltcw5gchxjgu2334gxqtkzyxfowmr7t35sa:7330 |

jh5vtrneobdrxtsumi5st5ome54h6hjlyqcl6twws4quefe7oyqcxui:62231 |

ittxf7hjpqmltyptx3k7sg6rz4ue4nsj77qpdbbhfjzozn7im7tnb5a:11571 |

bvgjps5qeuxxi4x5cmo2u4zjyi24mwrejgjxnrk66lrm6kuqfj4brsy:54207 |

plrpjdjanleqhyv3c3wrdhgrcxdos6reznbplje4jrjjkz3n5qwxdfy:48746 |

URLها

https://cdn.discordapp[.]com/attachments/1162077513514754089/1162934432156631091/Chapter-File1.rar |

https://cdn.discordapp[.]com/attachments/1161358666172203019/1161672256091607130/File.Part_1.rar |

https://cdn.discordapp[.]com/attachments/1162077513514754089/1162608133387075706/Part_File-1.rar |

https://cdn.discordapp[.]com/attachments/1163001512285446147/1163850004423786669/Part.File1.rar |