حملات باج افزاری به عنوان یکی از بزرگترین تهدیدات امنیت سایبری معاصر به شمار میآیند که سازمانها و افراد را تحت تاثیر قرار میدهند. این حملات هدفمند، بر روی بخشهای مختلفی همچون مراقبتهای بهداشتی، صنعتی، مشاغل کوچک و بزرگ تمرکز دارند.

مهاجمان و گروههای سایبری در حال گسترش حوزه نفوذ خود هستند. ما به مناسبت فرا رسیدن روز جهانی “ضد باج افزار”، با استناد به مقاله کسپرسکی، رویدادها و روندهای اصلی باج افزار را بررسی کرده و بینش هایی را در خصوص چشم انداز تهدید در حال تحول ارائه خواهیم کرد.

چشم انداز باج افزار: افزایش شُمار گروه های هدفمند و حملات

کسپرسکی دادههای مربوط به گروههای باج افزاری و حملات آنها را از چندین منبع عمومی مرتبط، برای سالهای 2022 و 2023 جمعآوری و آنها را فیلتر و اعتبارسنجی کرده است. این تحقیق نشان میدهد که تعداد گروههای باج افزار هدفمند در جهان در سال ۲۰۲۳ نسبت به سال ۲۰۲۲، حدود ۳۰ درصد افزایش یافته و تعداد قربانیان شناخته شده این حملات نیز به میزان ۷۱ درصد افزایش یافته است!

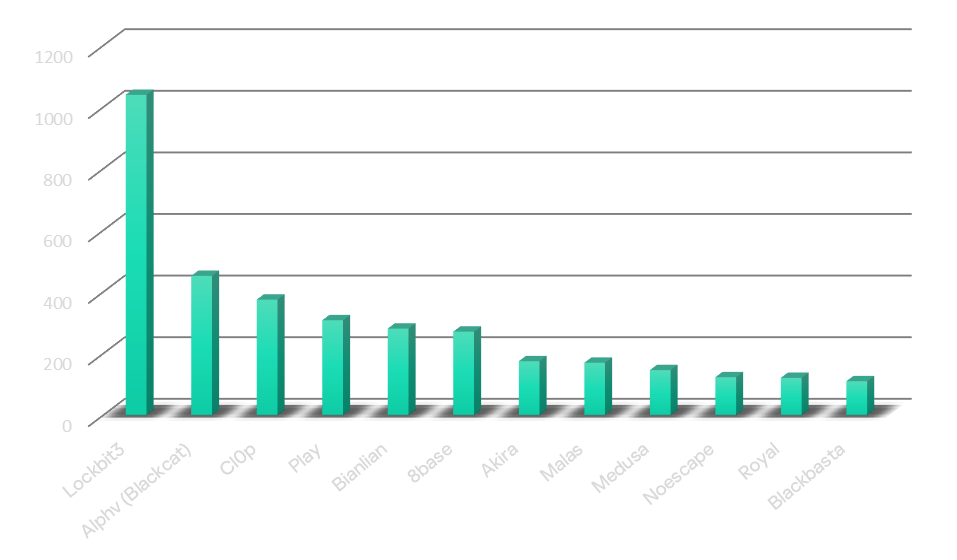

این گروههای باج افزاری بر روی اهدافی چون دولتها و سازمانهای خاص متمرکز میباشند و بدافزار خود را اغلب تحت مدل RaaS ( باج افزار به عنوان یک سرویس) ارائه میدهند.گروه های کوچکتر در ازای پرداخت هزینه اشتراک یا بخشی از باج اخاذی شده، به باج افزار دست خواهند یافت. نمودار زیر، فعالترین خانوادههای باج افزاری در سال ۲۰۲۳ را نمایش میدهد.

Lockbit 3.0، رایجترین گروه باج افزاری در سال 2023 میباشد که بسیاری از سازمان ها با آن مواجه شدند. علت این امر، انتشار کد منبع باج افزار توسط سازنده آن در سال ۲۰۲۲ میباشد که منجر به سوء استفاده سایر گروه های مستقل از این کد باج افزار و ایجاد انواع سفارشی سازی شده آن گردید. این گروه ها از این کدها برای نفوذ به سازمان های مختلف در سراسر جهان استفاده کردند. خود این گروه نیز دارای یک شبکه بزرگ وابسته است.

دسته دوم گروههای باج افزاری، BlackCat/ALPHV میباشد که اولین بار در دسامبر 2021 ظاهر شد. FBI به همراه سایر سازمان های مجری قانون، در دسامبر 2023، عملیات BlackCat را متوقف ساخت و چندین وب سایت این گروه را تصرف کرد.

سومین گروه باج افزار فعال در سال 2023، Cl0p میباشد. این گروه موفق شد به سیستم انتقال فایل مدیریت شده MOVEit Transfer برای دسترسی به اطلاعات مشتریان خود نفوذ کند. این روبکرد نفوذ، بیش از 2500 سازمان را تا دسامبر 2023، تحت تأثیر قرار داد.

سایر انواع باج افزارهای حائز اهمیت

نمونههای مختلفی از باج افزارها در میان تهدیداتی که مورد بررسی قرار گرفتند، مشاهده شدند. این بخش، توضیحات مختصری از چندین خانواده باج افزار را به اشتراک میگذارد که اگرچه فعالترین خانواده در سال 2023 نبودند، اما به نوعی حائز اهمیت میباشند.

BlackHunt: این باج افزار در اواخر سال 2022 شناسایی و در سال 2023 به روزرسانی گردید. BlackHunt با استفاده از یک فایل اجرایی C++ که بر اساس کد منبع باج افزار Conti نوشته شده است، قربانیان را مورد هدف قرار میدهد. این برنامه از بُردارهای حمله قابل تنظیم، از جمله تاکتیکهای فریبنده مانند صفحه نمایش جعلی به روزرسانی ویندوز (Windows Update) استفاده میکند.

Rhysida: باج افزار Rhysida که در مِی 2023 ظاهر شد، یک عملیات جدید RaaS میباشد که ابتدا ویندوز را مورد هدف قرار داد و سپس به سیستم عامل های لینوکس گسترش یافت. هر دو نسخه، از الگوریتمهای AES و RSA برای رمزگذاری فایلها و همچنین از ChaCha در فرآیند تولید کلید استفاده میکنند.

Akira: Akira یا آکیرا، یک باج افزار نوشته شده به زبان C++ و سازگار با محیط ویندوز و لینوکس میباشد. این باج افزار، بیش از 60 سازمان را در بخشهای مختلف مورد حمله قرار داده است. Akira از یک کلید برای رمزگذاری استفاده میکند. این باج افزار در نسخههای اولیه، دارای یک نقص رمزگذاری بود که رمزگشایی فایل را بدون اطلاع اپراتورهای باجافزار ممکن میساخت. با این حال، این نقص در ورژن های اخیر برطرف شده است. Akira به منظور برقراری ارتباط قربانی با این گروه از سرویس مخفی مبتنی بر ترمینال JQuery استفاده میکند.

Mallox: باج افزار Mallox همچنین با عنوان Fargo و TargetCompany نیز شناخته میشود. Mallox از زمان پیدایش خود در مِی 2021، بسیار ویران کننده بوده است. این گروه باج افزاری، با افزایش حملات خود در سال 2023 (نزدیک به 500 نمونه شناسایی شد) و با به روز رسانی های مکرر، تاکنون به تکامل خود ادامه داده است.

Mallox که از طریق هر دو سرور clearnet و TOR کار میکند، سرورهای MS SQL و PostgreSQL را هدف قرار داده و از طریق پیوستهای مخرب توزیع میشود. کشورهایی که بیشترین قربانی را داشتهاند، برزیل، ویتنام، چین، عربستان سعودی و هند میباشند.

3AM: گروه 3AM یک نوع جدید RaaS است که دارای یک رابط خط فرمان پیچیده و یک ویژگی «کلید دسترسی» برای محافظت در برابر اجرای سندباکس خودکار میباشد. این باج افزار به منظور اجرا در سندباکس، به یک کلید دسترسی نیاز دارد.

گروههای وابسته به 3AM با استفاده از Cobalt Strike، به زیرساخت هدف دست یافتند. آنها در Cobalt Strike، از گزینه واترمارک (watermark ) استفاده میکنند، که به مهاجمان اجازه میدهد تا به طور منحصربهفرد ترافیک beacon مرتبط با سرور خاص تیم Cobalt Strike را شناسایی کنند.

این موضوع ممکن است به این معنا باشد که گروه های وابسته به 3AM دسترسی به هدف را با سایر گروههای باج افزار به اشتراک میگذارند و از واترمارک برای جدا سازی ترافیک خود از یکدیگر استفاده میکنند.

این باج افزار از تکنیک های کارآمد پردازش فایل، مانند پیمایش معکوس ( reverse traversal – پردازش رشته ها از انتها برای شناسایی سریع مسیرها و پسوندهای فایل) و ادغام با Windows API بهره مند میشود و فرآیندهای مختلف را پیش از رمزگذاری خاتمه میدهد تا تلاش های بازیابی را پیچیده کند. ارتباط با قربانیان از طریق یک سرویس مخفی مبتنی بر TOR انجام میشود.

روندهای مشاهده شده در تمرین واکنش به رخداد توسط کسپرسکی

این بخش شامل بررسی روندها و آمارها بر اساس رخدادهایی است که سرویس پاسخ به رخداد کسپرسکی در سال 2023 با آنها مواجه بوده است. ارقام این بخش ممکن است با ارقام به دست آمده از منابع عمومی متفاوت باشد، زیرا تمامی رخدادهای مربوط به باج افزار را که در سال گذشته روی دادهاند، پوشش نمیدهد.

باج افزار در سال 2023، حدود یک سوم (۳۳.۳%) از رخدادها را به خود اختصاص داد که تهدیدی قابل توجه برای همه بخشها است.

روند مهم دیگری که در سال 2023 مشاهده شد، حملات از طریق پیمانکاران و ارائه دهندگان سرویس، از جمله سرویس های فناوری اطلاعات بود که برای اولین بار به یکی از سه بردار حمله برتر تبدیل شد. این رویکرد، حملات در مقیاس بزرگ را با تلاش کمتر تسهیل میسازد و اغلب تا زمانی که داده ها منتشر نگردند و یا داده های رمزگذاری شده کشف نشوند، شناسایی نخواهند شد.

گروه های باج افزاری غالبا از روابط قابل اطمینان، برنامههای اینترنتی، گواهی های اعتبار هک شده و فیشینگ برای نفوذ اولیه خود سوء استفاده میکنند.

در میان خانوادههای باج افزار که در سال 2023 با آنها مواجه شدیم، باج افزارهای Lockbit (27.78٪)، BlackCat (12.96٪)، Phobos (9.26٪) و Zeppelin (9.26٪) بیشتر مشاهده شدند.

اکثر حملات رمزگذاری داده در عرض یک روز (43.48٪) یا چند روز (32.61٪) پایان یافتند. درصد کمی از حملات به مدت چندین هفته (13.04٪) ادامه یافتند و 10.87٪ نیز بیش از یک ماه به طول انجامیدند. اکثر حملات باج افزاری علاوه بر رمزگذاری داده، انتشار داده را نیز به دنبال داشتند.

تاکتیک ها و تکنیک های گروه های باج افزاری

گروههای باج افزاری با استفاده از ابزارها و تکنیکهای مشابه، به استفاده از استراتژیهای شناسایی شده قبلی برای نفوذ خود ادامه دادند. مهاجمان، برنامه های کاربردی را که در برابر اجرای فرمان از راه دور (RCE) آسیب پذیر بودند، مانند برنامه هایی که توسط نسخه های آسیب پذیر log4j پشتیبانی میشوند، مورد هدف قرار دادند. هکرها با سوء استفاده از آسیبپذیری در این برنامهها، به زیرساخت اهداف مورد نظر دست یافتند.

مهاجمان غالبا پس از نفوذ اولیه، سعی خواهند کرد سطح دسترسی خود را افزایش دهند. آنها دستوراتی را برای تغییر رمزهای عبور کاربر و آپلود مجموعهای از ابزارها مانند Meterpreter و Mimikatz در سیستم تحت نفوذ اجرا میکنند. هکرها با اجرای Meterpreter و ایجاد یا اصلاح فرآیندهای سیستمی، سطح دسترسی بالاتری فراهم خواهند کرد.

مهاجمان در برخی موارد، از آسیبپذیری در اپلیکیشنهای عمومی موجود در زیرساخت سازمان سوء استفاده میکنند و از ابزارهایی مانند BloodHound و Impacket به منظور حرکت جانبی در شبکهها و کسب اطلاع از زیرساخت هدف بهره مند میشوند.

هکرها برای دور زدن کنترلهای endpoint از تکنیکهای مختلفی استفاده میکنند؛ یکی از این موارد به کارگیری Command Shell ویندوز برای استخراج لاگ های رخداد سیستم میباشد.

مهاجمان همچنین از دستورات SSH ویندوز برای ارتباط با سرور فرماندهی و کنترل (C2) و استخراج داده استفاده میکنند. آنها پس از شناسایی مسیرهای دسترسی به سیستم های راه دور با بهره گیری از اینترنت، بکدورهای SSH را پیکربندی کرده و تونل معکوس (reverse tunneling) را به منظور تبادل داده ایجاد میکنند.

به طور کلی، گروههای باجافزاری درک پیچیدهای از آسیب پذیری های شبکه دارند و از ابزارها و تکنیکهای مختلفی به منظور دستیابی به اهداف خود استفاده میکنند. بهره گیری از ابزارهای امنیتی شناخته شده، سوء استفاده از آسیب پذیری ها در برنامه های کاربردی، و استفاده از دستورات ویندوز، نیاز به اقدامات امنیتی سایبری قوی برای دفاع در برابر حملات باج افزاری را برجسته میکند.

باج افزار: تبدیل شدن به موضوع امنیت ملی و بین المللی

حملات باج افزاری به طور فزاینده، امنیت ملی را تهدید میکنند. از این رو، دولت ها اکنون در حال کار بر روی طرحهای ملی و چند کشوری برای مبارزه با این حملات هستند.

یکی از اقدامات، تشکیل یک گروه بین المللی برای مقابله با باج افزار (CRI) در سال 2021 میباشد که 49 کشور به همراه اینترپل را برای مبارزه با باج افزار گرد هم آورده است. تلاشی هماهنگ از طریق CRI، برای به اشتراک گذاشتن اطلاعات امنیت سایبری، مختل نمودن عملیات مهاجمان و مقابله با مکانیزمهای مالی که به حملات باجافزاری دامن میزنند، صورت گرفته است.

قوانین و سیاستها، نقش مهمی در مبارزه با باج افزار ایفا میکنند. سازمانهای مجری قانون در سراسر جهان برای از بین بردن شبکههای باج افزار در سالهای اخیر با یکدیگر همکاری داشتهاند؛ از جمله نمونههای آن میتوان به عملیات بینالمللی توقیف زیرساختهای گروههای باجافزاری مانند Lockbit، Hive، BlackCat و Ragnar اشاره کرد.

اگرچه مجرمان سایبری معمولاً پس از چنین عملیاتی، زیرساختهای خود را تجدید و بازسازی میکنند، اما این تلاشها، حداقل هزینه نگهداری باج افزار را بسیار بیشتر خواهند کرد و با رمزگشایی رایگان داده های قربانیان، درآمد گروه ها را کاهش میدهند. این تلاشها بر رویکردی جامع برای مبارزه با باج افزار تأکید دارند.

باج افزار – آنچه در سال 2024 باید انتظار داشت

ما در سال ۲۰۲۴، شاهد تغییر قابل توجهی در اکوسیستم باج افزار خواهیم بود. در حالی که بسیاری از باج افزارهای برجسته، عرصه را ترک خواهند کرد، اما گروههای کوچکتر و با تاثیر بیشتر در حال ظهور میباشند. یکی از دلایل افزایش گروه ها نیز میتواند افشای کد منبع باج افزار و ابزارهای گروه های بزرگتر توقیف شده باشد.

گروه های باج افزاری با تبدیل شدن به گروه های کوچکتر، شناسایی و دستگیری را برای مجریان قانون دشوارتر خواهند کرد. گروههای کوچکتر، تأثیر کمتری دارند و برای مقامات کمتر جالب و حائز همیت هستند و شانس فرار مهاجمان پشت این گروه ها را افزایش میدهند.

حملات باج افزاری همچنان یک تهدید مهم و در حال تحول در حوزه امنیت سایبری میباشند. افراد و سازمانها میبایست به منظور کاهش خطر این قبیل حملات، اقدامات امنیت سایبری را در اولویت قرار دهند؛ اقداماتی چون:

- استفاده از راه حل های امنیتی قوی با پیکربندی مناسب

- استفاده از سرویس شناسایی و پاسخ مدیریت شده (MDR) برای جستجوی فعالانه تهدیدات

- غیرفعال سازی سرویس ها و پورت ها به منظور به حداقل رساندن سطح حمله

- به روزرسانی منظم تمامی سیستم ها و نرم افزارها

- پیاده سازی منظم و دورهای تستهای نفوذ و اسکن آسیب پذیری برای شناسایی و رفع آسیب پذیریها

- ارائه آموزش جامع امنیت سایبری به کارمندان به منظور افزایش آگاهی آنها در خصوص تهدیدات سایبری و بهترین شیوه ها مقابله با تهدیدات

- پشتیبانگیری منظم از دادههای حیاتی و نگهداری آنها در سرور دیگر

- استفاده از اطلاعات تهدید رایانهای یا هوش تهدید برای پیگیری آخرین TTPهای استفاده شده توسط گروه ها و تنظیم مکانیزم های تشخیص برای شناسایی آنها

- توجه ویژه به هر نرم افزار “جدید” که بر روی سیستم های داخل شبکه اجرا و نصب میشوند (از جمله نرم افزارهای قانونی)