چشم انداز باج افزار، ماهیت پویا و در حال تغییر آن را نشان میدهد. نتایج تحقیقات در خصوص دادههای باج افزار حاکی از آن است که اقدامات مجریان قانون علیه LockBit (عملیات کرونوس) و توقیف این گروه و گروه ALPHV، تا چه اندازه حملات باج افزارها را متزلزل کرده است.

Threatdownدر ماه سپتامبر، در مجموع 370 مورد قربانی باج افزار را به ثبت رسانده است که این رقم، کمترین تعداد قربانی از ابتدای سال ۲۰۲۴ میباشد. این تعداد در ماه آگوست، ۴۴۲ مورد بوده است.

مهمترین اخبار این ماه شامل باجافزارهایی است که از ابزارهای جدید برای استخراج و سرقت داده استفاده میکنند و همچنین انجام حمله باج افزاری در محیطهای ابر هیبریدی یا hybrid cloud و افزایش 63 درصدی حملات گروههای باج افزاری جدید در هر سال میباشد.

تحقیقات اخیر توسط modePUSH نشان داد که BianLian و Rhysida از ابزارهای جدیدی برای استخراج دادهها استفاده میکنند. این دو گروه به طور خاص از Azure Storage Explorer و AzCopy برای سرقت دادههای حساس با انتقال حجم زیادی از فایلها به فضای ذخیره سازی ابری استفاده میکنند.

گروههای باج افزار به طور معمول برای استخراج دادهها به ابزارهایی مانند MEGAsync، Rclone و FileZilla متکی هستند. با این حال، چیزی که Azure Storage Explorer را متفاوت میکند، این است که یک ابزار بومی مایکروسافت میباشد که برای مدیریت فضای ذخیره ساز Azure طراحی شده است.

از آنجایی که بسیاری از سازمانها به طور قانونی از سرویسهای Azure استفاده میکنند، کنترلهای امنیتی شبکه ممکن است در اجازه دادن به ترافیک خروجی به آدرسهای IP مورد اطمینان مایکروسافت، سختگیری خود را کنار بگذارند.

این یک چالش منحصر به فرد برای مدیران شبکه و امنیت به شمار میآید. مسدود کردن ابزارهایی مانند Azure Storage Explorer یا AzCopy میتواند وظایف قانونی مدیریت ابر را نیز مختل سازد، چرا که بسیاری از کسب و کارها برای عملیات روزانه خود به این ابزارها متکی هستند.

چنانچه نمیتوانید آنها را کاملاً ممنوع کنید، روی نظارت بر ترافیک شبکه به آدرسهای IP Azure برای انتقالهای مشکوک تمرکز نمایید.

مایکروسافت اخیرا شاهد تهدید کنندهای به نام Storm-0501 بوده است که توسط باج افزار Embargo، یک حمله چند مرحلهای را با نفوذ به محیطهای ابر هیبریدی به انجام رسانده است.

این حمله با سوء استفاده از گواهیهای اعتبار Microsoft Entra ID ربوده شده (Azure AD) صورت گرفته است. هکرها این کار را با نفوذ به سرورهای داخلی، به ویژه Microsoft Entra Connect Sync که سیستمهای درون سازمانی (on-premises) را با همگامسازی گواهی اعتبار کاربر به ابر پیوند میدهد، آغاز کردند.

از این رو، هکرها توانستند با استفاده از همان رمزهای عبور ربوده شده، به طور یکپارچه بین محیط داخلی و فضای ابری حرکت کنند.

Storm-0501 از Impacket یک toolkit منبع باز که معمولاً در تست نفوذ به کار میرود، استفاده کرده است. هکرها معمولا از این ابزار به منظور سرقت گواهیهای اعتبار و حرکت جانبی در شبکه از آن استفاده میکنند.

Storm-0501 نیز از Impacket برای سرقت کلیدهای رمزگذاری DPAPI (Data Protection API) استفاده کرده است. هکرها توسط این کلیدها، توانستند رمزهای عبور را بصورت ClearText از سرور استخراج کنند و کنترل Microsoft Entra Connect Sync و هر دو محیط داخلی و ابری را به دست آورند.

گروه Storm-0501 همیشه باج افزار را فوراً بر روی سیستم قربانی راه اندازی نمیکند و در این حمله نیز در خصوص باج افزار Embargo همین کار را انجام داده است. آنها در برخی موارد، تنها یک بکدور ایجاد میکنند تا کنترل طولانی مدتی را بر روی شبکه قربانی بدست آورند.

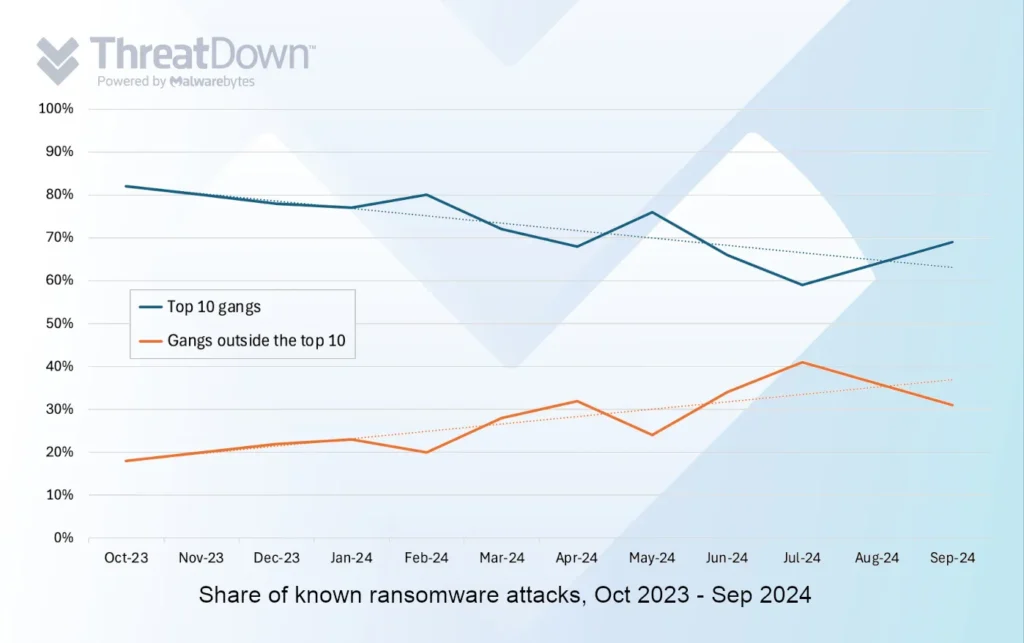

از سوی دیگر، از اکتبر 2023 تا سپتامبر 2024، تعداد کل حملات گروههای باج افزاری جدید، افزایش 63 درصدی داشته است. در حالی که طی همین بازه زمانی، مجموع حملات انجام شده از سوی گروه باج افزاری شناخته شده (همچون LockBit، RansomHub، PLAY، Hunters International، BlackCat (ALPHV) و Akira) تا 6 درصد کاهش یافته است.

در نیمه اول این دوره یعنی از اکتبر ۲۰۲۳ تا مارس ۲۰۲۴، سهم کل حملات باج افزاری توسط گروههای جدید، بیست درصد بوده است، در حالی سهم گروههای باج افزاری برتر و شناخته شده، 80 درصد میباشد. در نیمه دوم نیز یعنی از مارس ۲۰۲۳ تا سپتامبر ۲۰۲۴، سهم کل حملات توسط باج افزارهای جدید، به 30 درصد افزایش یافته است و سهم گروههای باج افزاری برتر و شناخته شده به ۷۰ درصد کاهش پیدا کرده است. به عبارت دیگر، سهم کل حملات باج افزاری انجام شده توسط گروههای جدید، هر ماه در حال افزایش میباشد.

بررسی گروههای باج افزاری، صنایع و کشورهای مورد هدف در ماه سپتامبر

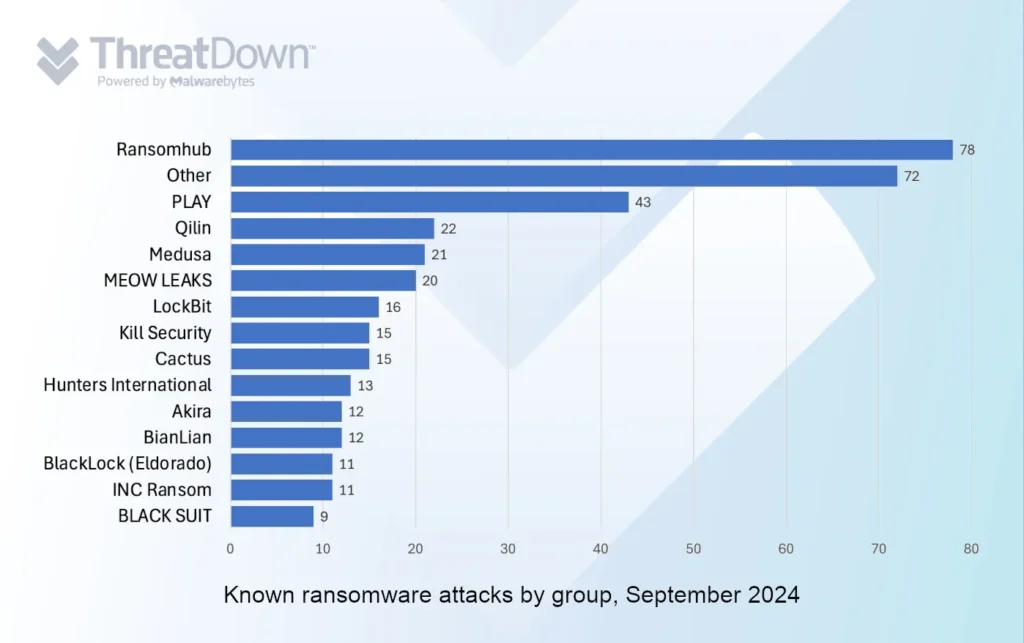

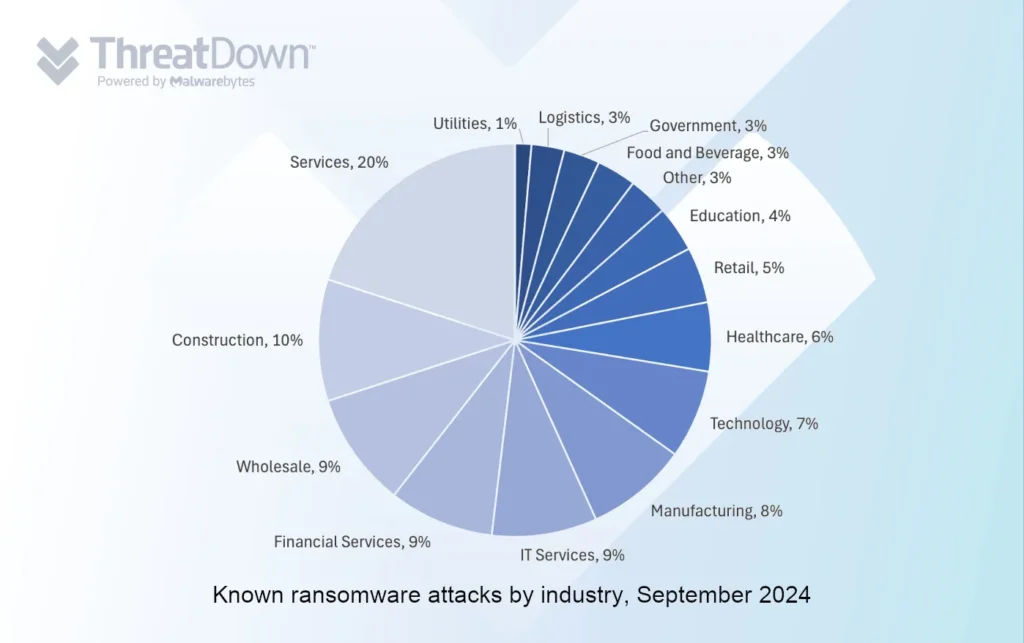

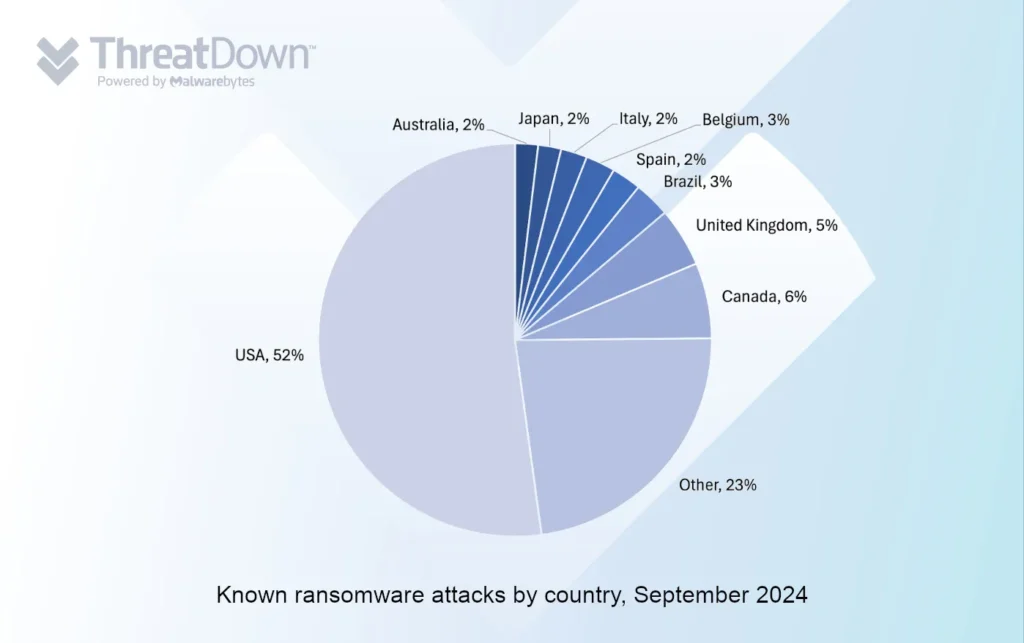

همانطور که نمودارهای بالا نشان میدهند:

- سهم حملات گروه باج افزار Ransomhub بیش ازتمام گروههای دیگر بوده و نسبت به ماه قبل یک مورد افزایش داشته و به ۷۸ حمله رسیده است.

- باج افزار PLAY نیز در ماه سپتامبر ۴۳ حمله را ثبت کرده است در حالی که این تعداد در ماه قبل ۲۹ حمله بوده است.

- بخش خدمات، بیشترین تعداد حملات را هم در ماه سپتامبر (۲۰ درصد) و هم در ماه آگوست (۱۷ درصد) تجربه کرده است.

- ایالات متحده (۵۲ درصد)، کانادا (۶ درصد)، انگلستان (۵ درصد) و برزیل و بلژیک (۳ درصد) کشورهایی هستند که در ماه سپتامبر بیشتر مورد هدف باج افزارها قرار گرفتهاند.

- این آمار در خصوص ماه آگوست متعلق به کشورهای ایالات متحده (۵۰ درصد)، کانادا (۷ درصد)، انگلستان (۵ درصد) و ایتالیا (۳ درصد) بوده است.

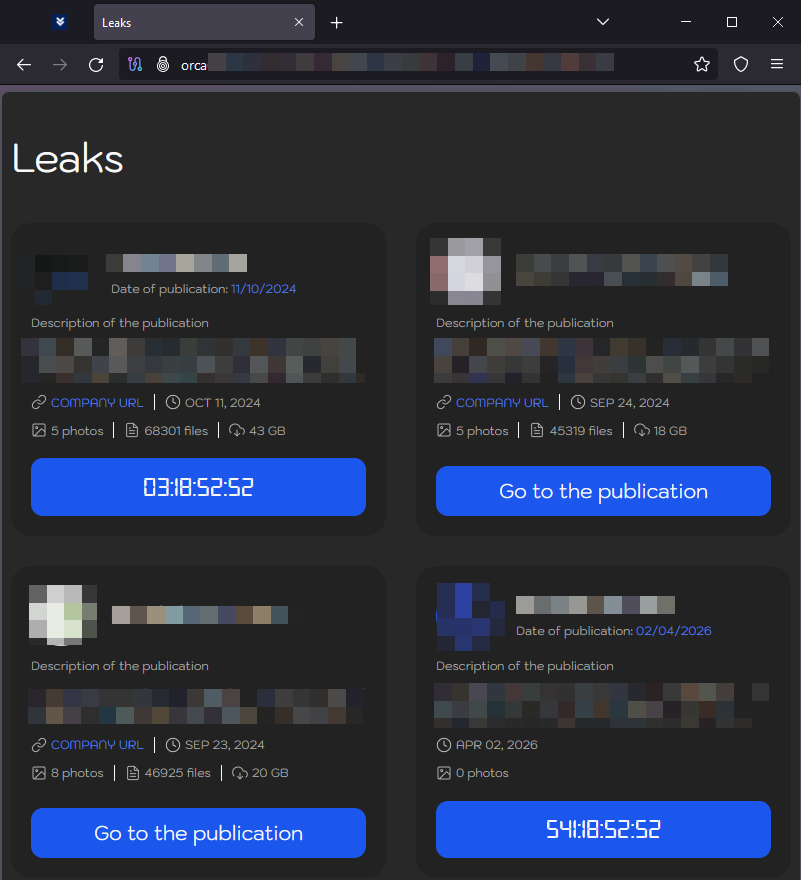

تهدید کننده جدید: Orca

Orca یک گروه باج افزار جدید است که در ماه سپتانبر دو قربانی را در سایت خود منتشر کرد.

چگونه از حملات باج افزاری جلوگیری کنیم؟

بهترین راهکارها بطور خلاصه به شرح زیر میباشند:

- مسدود نمودن شکلهای رایج ورود، ایجاد طرحی برای وصله سریع و به موقع آسیب پذیریها در سیستمهای متصل به اینترنت و همچنین غیرفعال یا سخت کردن ایجاد دسترسی از راه دور توسط پروتکلهایی مانند RDP و VPN بسیار ضروری و حائز اهمیت میباشند.

- بهره گیری از نرم افزار امنیت endpoint میتواند در شناسایی بدافزارها کمک شایانی داشته باشد.

- تشخیص نفوذ با بخشبندی شبکهها و تخصیص حقوق دسترسی محتاطانه، کار مهاجمان وبدافزارها را در داخل سازمان دشوار خواهد کرد. از این رو بهتر است از EDR یا MDR به منظور تشخیص فعالیتهای غیرعادی پیش از وقوع حمله استفاده نمود.

- متوقف ساختن رمزگذاریهای مخرب، یکی دیگر از راهکارهای پیشنهادی است. نرمافزارهای MDR و EDR از چندین تکنیک تشخیص مختلف برای شناسایی باج افزار و بازگشت باج افزار به منظور بازیابی فایلهای سیستم آسیب دیده استفاده میکنند.

- پشتیبان گیری (BackUp) دورهای و منظم از جمله توصیههای امنیتی است. فایلهای پشتیبانگیری شده بایستی خارج از سایت و بصورت آفلاین، دور از دسترس مهاجمان نگهداری شوند.

- پس از شناسایی اولین نشانههای حمله میبایست نسبت به متوقف ساختن آن اقدام کرد و هر اثری از مهاجمان، بدافزارها، ابزارها و روشهای ورود آنها را حذف نمود تا حمله مجدد صورت نگیرد.