یک کیت فیشینگ جدید مشاهده شده است که صفحات لاگین سرویس های ارز دیجیتال معروف را جعل کرده و به عنوان بخشی از یک کلاستر حمله با نام رمز CryptoChameleon عمل میکند که عمدتاً برای نفوذ به دستگاههای تلفن همراه طراحی شده است.

Lookout طی گزارشی در بیست و نهم فوریه 2024 اعلام کرد که این کیت، مهاجمان را قادر میسازد تا نسخههای کربنی از صفحات SSO (single sign-on) را بسازند، سپس ترکیبی از ایمیل، پیامک و فیشینگ صوتی استفاده کرده تا هدف را فریب دهند و نامهای کاربری، گذرواژهها، URLهای بازنشانی رمز عبور و حتی شناسههای عکس از صدها قربانی، که عمدتا در ایالات متحده هستند، را به اشتراک بگذارند.

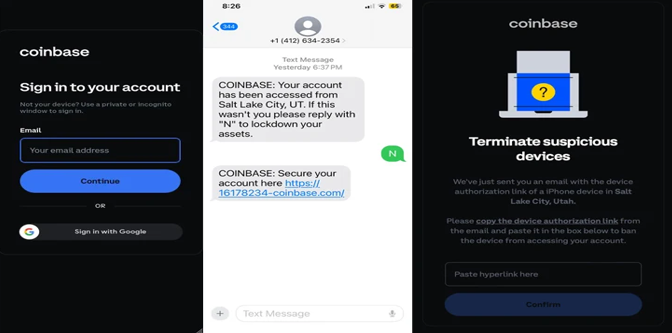

اهداف کیت فیشینگ شامل کارمندان کمیسیون ارتباطات فدرال (FCC)، Binance (بایننس)، Coinbase (کوینبیس) و کاربران ارزهای دیجیتال پلتفرمهای مختلف مانند بایننس، کوینبیس، Gemini (جمینی)، Kraken (کراکن)، ShakePay (شیکپی)، Caleb & Brown (کالب و براون) و Trezor (ترزور) است، که بیش از 100 قربانی تا به امروز با موفقیت مورد حمله فیشینگ واقع شدهاند.

صفحات فیشینگ به گونهای طراحی شدهاند که صفحه لاگین جعلی تنها پس از انجام تست CAPTCHA توسط قربانی با استفاده از hCaptcha نمایش داده میشود، بنابراین از فلگ شدن سایتها توسط ابزارهای تجزیه و تحلیل خودکار جلوگیری میگردد.

این صفحات در برخی موارد، از طریق تماس های تلفنی و پیام های متنی ناخواسته با جعل تیم پشتیبانی مشتری یک شرکت به بهانه ایمن سازی اکانت آنها پس از هک ادعایی، توزیع می شوند.

هنگامی که کاربر گواهی های اعتبار خود را وارد می کند، از آنها خواسته می شود یک کد احراز هویت دو مرحله ای (2FA) را ارائه دهد و یا درخواست میگردد تا زمانی که اطلاعات ارائه شده را تأیید میکند، صبر نماید.

مهاجم احتمالاً تلاش میکند با استفاده از این گواهی های اعتبار در همان لحظه بصورت بلادرنگ وارد سیستم شود، سپس قربانی را بسته به اطلاعات اضافی درخواست شده توسط سرویس MFA که مهاجم سعی در دسترسی به آن دارد، به صفحه مناسب هدایت خواهد کرد.

کیت فیشینگ همچنین با ارائه دو رقم آخر شماره تلفن واقعی قربانی و انتخاب اینکه آیا باید از قربانی درخواست توکن شش یا هفت رقمی شود، سعی میکند با ایجاد گواهی اعتبار جعلی به اپراتور اجازه دهد تا صفحه فیشینگ را در همان لحظه سفارشی سازی کند.

رمز عبور یکبار مصرف (OTP) وارد شده توسط کاربر، پس از آن توسط عامل تهدید ضبط می شود و از آن برای ورود به سرویس آنلاین مورد نظر با استفاده از توکن ارائه شده استفاده می کند. قربانی در مرحله بعد، می تواند به هر صفحه ای که مهاجم انتخاب می کند هدایت شود، از جمله صفحه لاگین قانونی Okta یا صفحه ای که پیام های سفارشی سازی شده را نمایش می دهد.

شیوه عملکرد CryptoChameleon مشابه تکنیکهای مورد استفاده توسط Scattered Spider است، بهویژه در جعل هویت Okta و استفاده از دامنههایی که قبلاً به عنوان وابسته به گروه شناسایی شدهاند.

با وجود URL ها و صفحات جعلی شبیه به آنچه که Scattered Spider ممکن است ایجاد کند، به نظر می رسند، قابلیت ها و زیرساخت های C2 بسیار متفاوتی در کیت فیشینگ وجود دارد. این نوع کپیبرداری در میان گروههای عامل تهدید رایج است، بهویژه زمانی که یک سری تاکتیکها و رویهها موفق وجود داشته است.

در حال حاضر نیز مشخص نیست که آیا این کار از جانب یک عامل تهدید واحد است یا ابزار مشترکی،که توسط گروههای مختلف استفاده میشود.

ترکیبی از URL های فیشینگ با کیفیت بالا، صفحات لاگین که کاملاً با ظاهر و عملکرد سایت های قانونی مطابقت دارند، القای حس فوریت، و اتصال مداوم از طریق پیامک و تماس های صوتی مواردی هستند که عوامل تهدید و مهاجمان را در ربودن داده هایی با کیفیت بالا و موفقیت آمیز یاری میکنند.

این توسعه زمانی صورت پذیرفت که Fortra فاش کرد؛ موسسات مالی در کانادا هدف گروه جدید ” فیشینگ به عنوان سرویس” (PhaaS) به نام LabHost قرار گرفتهاندکه در سال 2023 از رقیب خود Frappo پیشی گرفته است.

حملات فیشینگ LabHost با استفاده از یک ابزار مدیریت کمپین بلادرنگ به نام LabRat انجام می شود که امکان انجام یک حمله مهاجمی در میان (AiTM) و گرفتن گواهی اعتبار و کدهای 2FA را فراهم میکند.

این توسعه همچنین توسط یک ابزار ارسال هرزنامه پیامکی با نام LabSend ساخته شده است که متدی خودکار برای ارسال پیوندها به صفحات فیشینگ LabHost ارائه می کند و از این طریق به مشتریان خود اجازه می دهد تا کمپین های smishing را در مقیاس دلخواه اجرا نمایند.

سرویسهای LabHost به عوامل تهدید اجازه میدهد تا انواع مؤسسات مالی را با ویژگیهایی از قالبهای آماده، ابزارهای مدیریت کمپین بلادرنگ و کلاهبرداریهای پیامکی مورد هدف قرار دهند.