گروهی از مهاجمان سایبری با جعل هویت تیمهای امنیتی و استخدامی GitHub طی یک حمله فیشینگ، نسبت به ربودن مخازن GitHub با استفاده از برنامههای OAuth مخرب و پاک کردن دادههای مخازن اقدام کردند. این حملات Gitloker نام دارند.

دهها توسعه دهنده حداقل از ماه فوریه، پیشنهادهای شغلی جعلی یا ایمیلهای هشدار امنیتی از ” notifications@github.com” دریافت کردهاند. ایمیل های فیشینگ، گیرندگان را به githubcareers یا githubtalentcommunity هدایت میکنند.

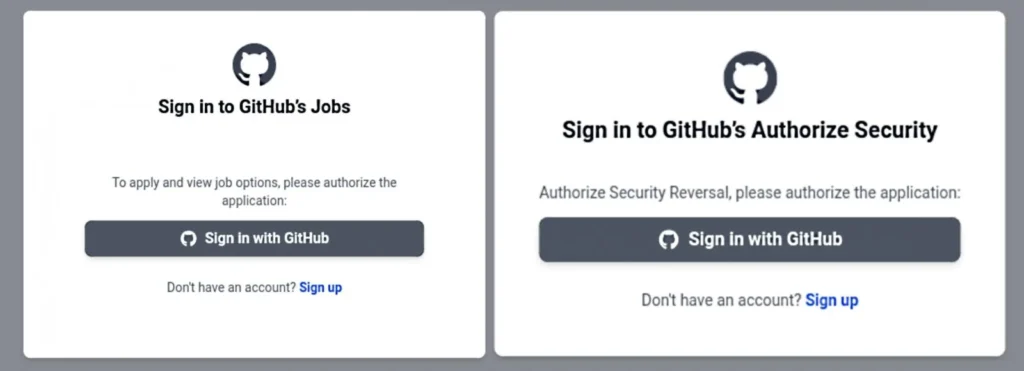

در صفحات اول سایت، از کاربران خواسته میشود تا به حسابهای GitHub خود وارد شوند و به یک برنامه OAuth جدید اجازه دهند تا به مخازن خصوصی و دادههای شخصی کاربر دسترسی داشته باشد. این دسترسی، امکان حذف تمامی مخازن را برای مهاجم فراهم میکند.

بسیاری از کاربران GitHub که قربانی حملات Gitloker شدهاند نیز گزارش کردهاند که حسابهایشان غیرفعال شده و دسترسی به تمام مخازن ذخیرهسازی را از دست دادهاند. سایر قربانیان نیز این حسابها را به دلیل ارسال هرزنامه، گزارش (report) کردهاند.

مهاجمان پس از دسترسی به مخازن قربانیان، محتویات را پاک میکنند، نام مخزن را تغییر داده و یک فایل README.me در آن قرار میدهند که به قربانیان دستور میدهد برای بازیابی اطلاعات به تلگرام مهاجم مراجعه کنند.

مهاجمان همچنین ادعا میکنند که از اطلاعات قربانیان پیش از حذف آنها، یک نسخه پشتیبان تهیه کردهاند که میتواند به بازیابی مخازن پاک شده کمک کند.

برای خواندن مقاله عملیات GitCaught و سوء استفاده مجرمان سایبری از GitHub برای ارائه بدافزار کلیک کنید

جلوگیری از هک شدن حساب GitHub

کارکنان GitHub به کاربران توصیه میکنند که اقدامات زیر را برای جلوگیری از هک شدن حساب های خود، دنبال کنند:

- بر روی هیچ لینکی کلیک نکنید و به اعلانها پاسخ ندهید.

- چنین لینکهایی را گزارش دهید.

- هرگز به برنامههای ناشناخته OAuth دسترسی ندهید، چرا که آنها میتوانند حساب و دادههای GitHub شما را بربایند.

- برنامههای OAuth مجاز خود را به صورت مرتب مورد بررسی قرار دهید.