یک گروه فیشینگ جدید اخیرا مشاهده شده است که تمرکز خود را به منطقه آمریکای لاتین معطوف کرده است تا پیلودهای مخرب را در سیستمهای ویندوز مستقر کند.

کارلا آگرگادو، محقق Trustwave SpiderLabs در این خصوص اذعان داشت که ایمیل فیشینگ حاوی یک پیوست ZIP میباشد که پس از استخراج، یک فایل HTML را نشان میدهد که منجر به دانلود فایل مخربی میشود که به عنوان یک فاکتور ظاهر میگردد.

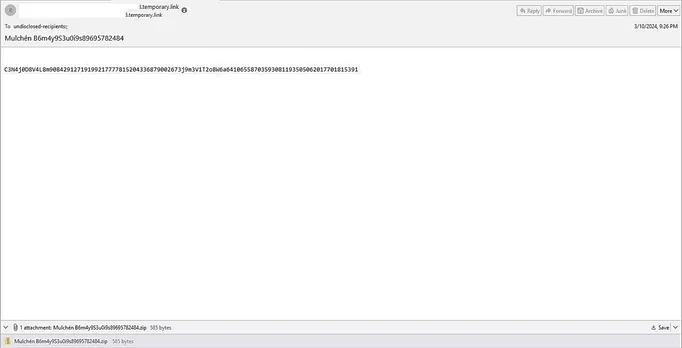

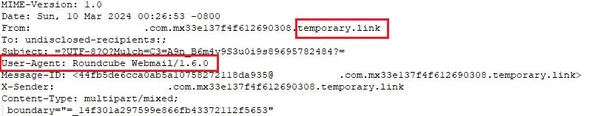

این پیام ایمیل از فرمت آدرس ایمیلی که از دامنه “temporary[.]link” استفاده میکند، نشات میگیرد و دارای وب میل Roundcube به عنوان رشته User-Agent است.

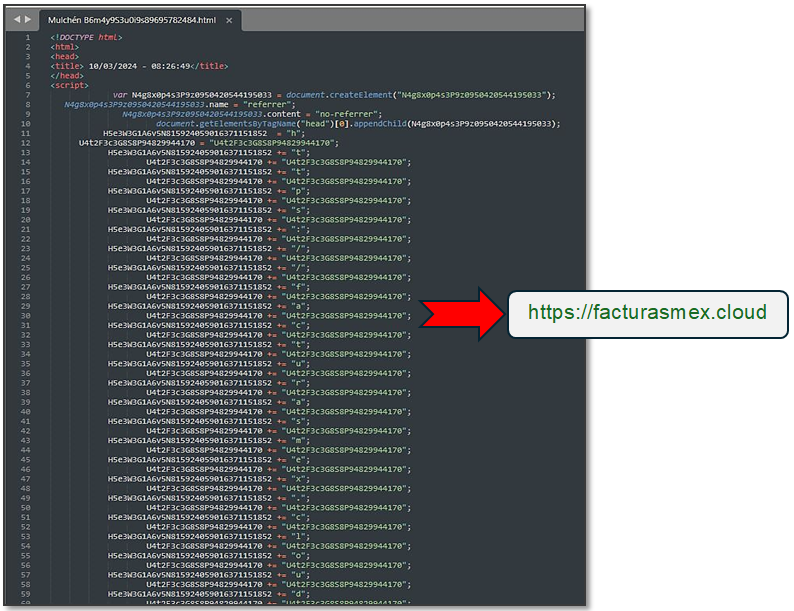

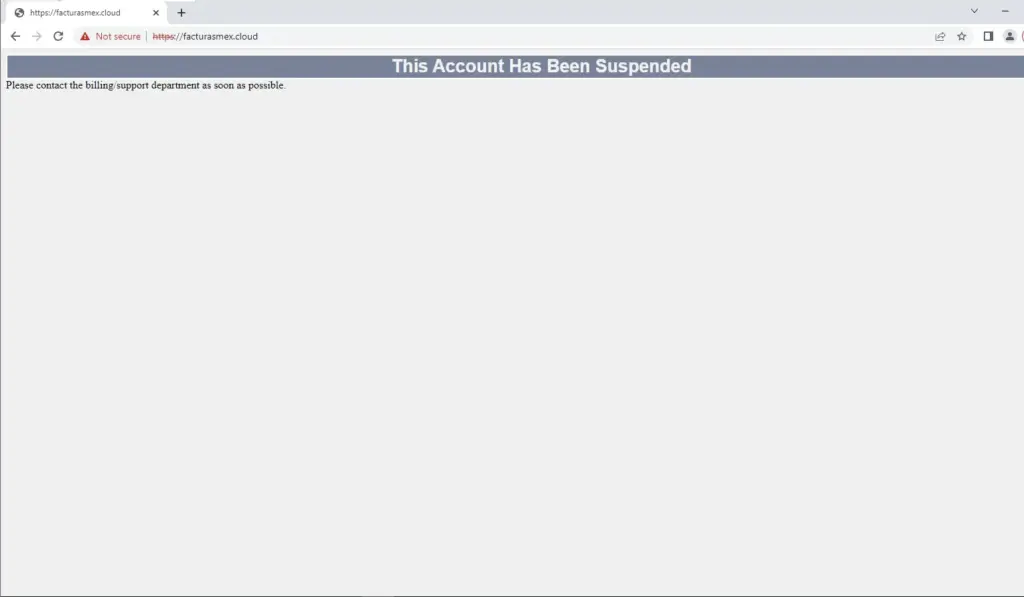

فایل HTML دارای یک لینک (“facturasmex[.]cloud”) است که پیام خطایی را با مضمون “این حساب به حالت تعلیق درآمده است”، نشان میدهد. همین لینک هنگامی که از یک آدرس IP که در مکزیک قرار دارد بازدید میشود، یک صفحه تأیید CAPTCHA را بارگیری مینماید که از Cloudflare Turnstile استفاده میکند.

این مرحله، راه را برای تغییر مسیر به دامنه دیگری از جایی که یک فایل RAR مخرب دانلود میشود، هموار میکند. آرشیو RAR با یک اسکریپت PowerShell ارائه میگردد که متادیتاهای سیستم را جمعآوری میکند و همچنین وجود نرمافزار آنتی ویروس را در دستگاه آسیب دیده مورد بررسی قرار میدهد.

اسکریپت همچنین شامل چندین رشته کدگذاری شده با Base64 است که برای اجرای اسکریپتهای PHP به منظور تعیین کشور کاربر و بازیابی یک فایل ZIP از Dropbox که حاوی فایلهای بسیار مشکوک میباشد، طراحی شده است.

این کمپین شباهتهایی با کمپین های بدافزار Horabot دارد که در گذشته کاربران اسپانیایی زبان را در منطقه آمریکای لاتین مورد هدف قرار داده است.

قابل درک است که از دیدگاه مهاجمان، کمپینهای فیشینگ میبایست همیشه رویکردهای مختلفی را برای پنهان سازی هرگونه فعالیت مخرب و اجتناب از شناسایی فوری دنبال کنند. استفاده از دامنههای جدید ایجاد شده و دسترسی به آنها فقط در کشورهای خاص، یکی دیگر از روشهای گریز از شناسایی است، به ویژه اگر دامنه بسته به کشور هدف خود، رفتار متفاوتی داشته باشد.

این توسعه زمانی صورت پذیرفت که Malwarebytes، یک کمپین بدافزاری را نشان داد که کاربران جستجوی Microsoft Bing را با تبلیغات جعلی برای NordVPN مورد هدف قرار داد و منجر به توزیع یک تروجان دسترسی از راه دور به نام SectopRAT (معروف به ArechClient) شده است که توسط یک وب سایت جعلی (besthord-vpn[.]com) در Dropbox میزبانی میشود.

تبلیغات مخرب نشان میدهند که نصب مخفیانه بدافزار تحت پوشش دانلود نرم افزارهای محبوب چقدر ساده است. هکرها میتوانند به سرعت و به راحتی زیرساختها را برای دور زدن بسیاری از فیلترهای محتوا ایجاد کنند.

IoCها

hxxps[://]facturasmex[.]cloud

hxxps[://]facturas[.]co[.]in/index[.]php?va

hxxp[://]ad2[.]gotdns[.]ch/22/22

hxxp[://]86[.]38[.]217[.]167/ps/index[.]php

hxxps[://]www[.]dropbox[.]com/scl/fi/k6hxua7lwt1qcgmqou6q3/m[.]zip?rlkey=7wu6x4pfvbt64atx11uqpk34l&dl=1