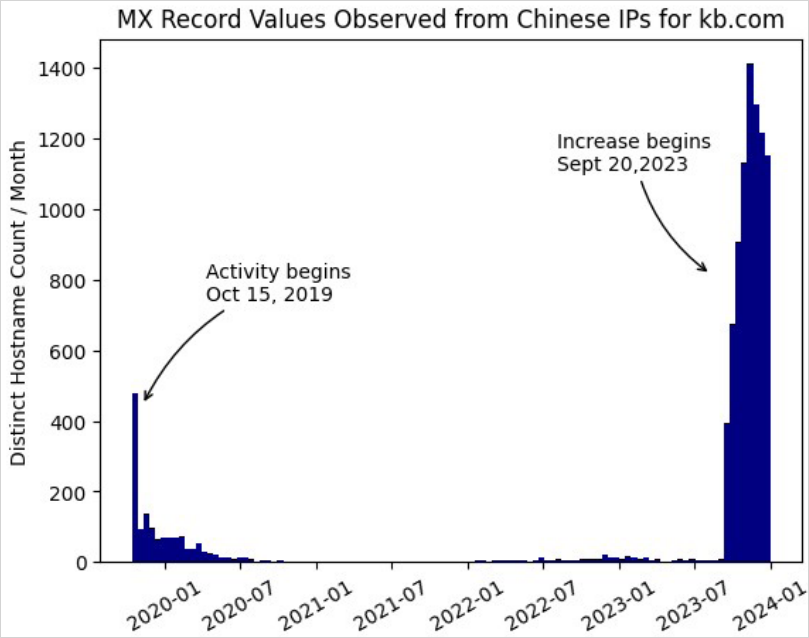

محققان شرکت امنیت اَبری Infoblox با بررسی حجم عظیمی از دادههای DNS، فعالیت مشکوکی را شناسایی کردند که Muddling Meerkat نام دارد. این تهدید سایبری جدید از اکتبر 2019، فعالیتهای پیچیده مرتبط با DNS را به منظور شناسایی شبکهها و دور زدن مکانیزمهای امنیتی در سراسر جهان دنبال میکند.

یکی از بارزترین ویژگیهای Muddling Meerkat، تغییر در رکوردهای MX (Mail Exchange) با تزریق پاسخهای جعلی توسط فایروال بزرگ چین ([1]GFW) است. این فایروال، دسترسی به وبسایتهای خارج از چین را محدود کرده و ترافیک اینترنت به داخل و خارج از این کشور را تغییر میدهد.

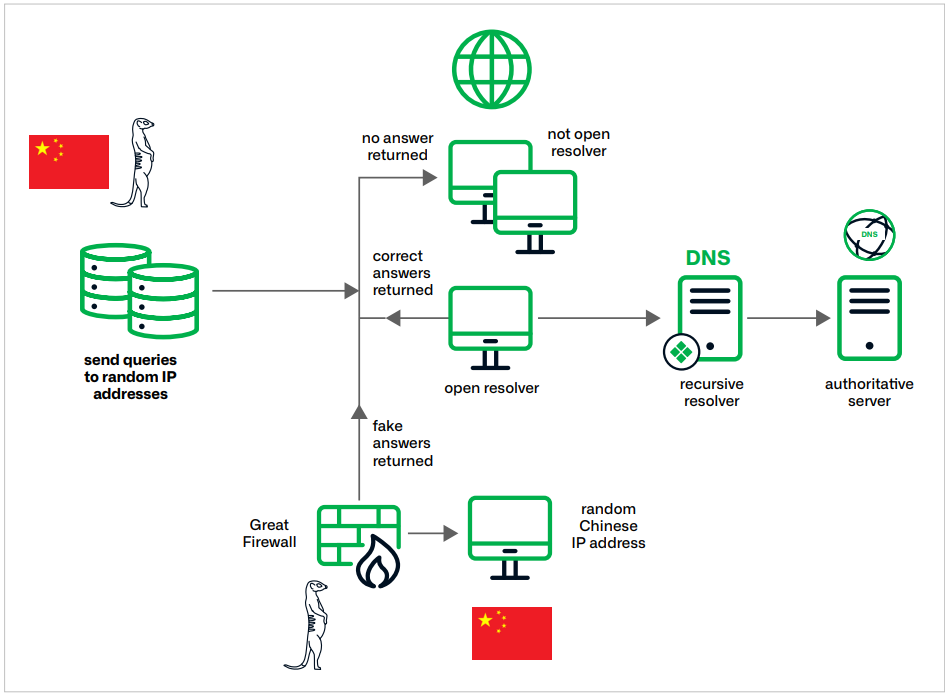

Muddling Meerkat، این تهدید مبتنی بر DNS، با ایجاد حجم گستردهای از کوئری های DNS که از طریق resolver (تجزیه کننده، تحلیلگر)های باز در سراسر جهان توزیع میشوند، مکانیزمهای امنیتی را دور میزند.

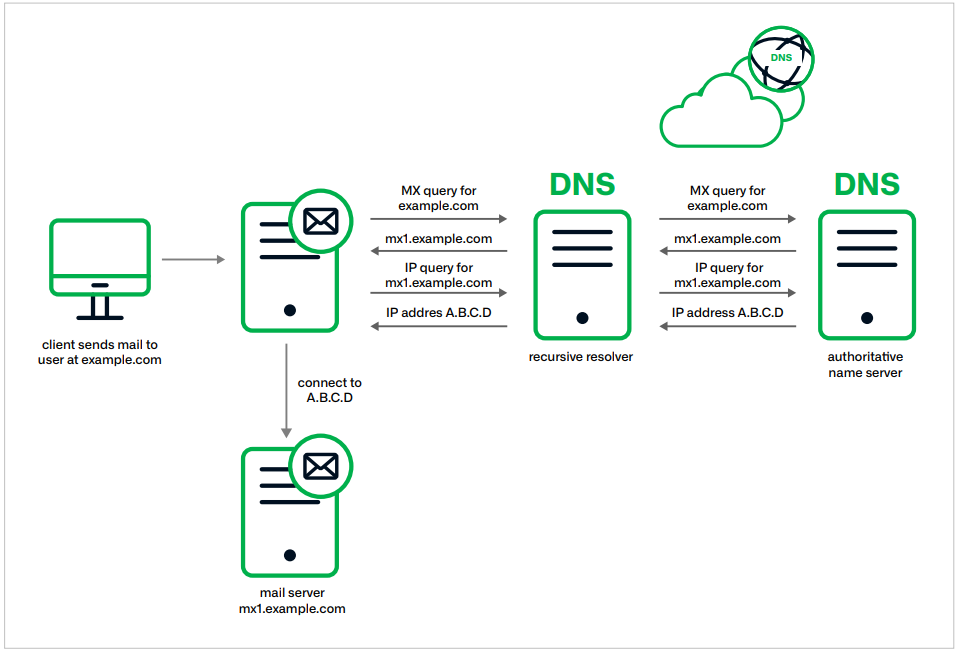

DNS یک جزء کاربردی و ضروری اینترنت میباشد و DNS resolver، نوع خاصی از سرور DNS است که مسئول ترجمه نام دامنه به آدرس IP است. Muddling Meerkat، با هدف قرار دادن مکانیزمی که توسط آن، resolverها، آدرس های IP را باز میگردانند، کوئریها و پاسخ های DNS را تغییر داده و دستکاری میکند.

نامگذاری Muddling Meerkat، اشاره به ماهیت گیج کننده این عملیات و سوء استفاده مهاجم از resolverهای باز DNS برای ارسال کوئری از فضای IP چین دارد.

Muddling Meerkat، مستلزم راهاندازی درخواستهای DNS برای رکورد MX و سایر رکوردها به دامنههایی است که متعلق به مهاجم نیستند، اما تحت دامنههای سطح بالای شناخته شده مانند com. و org. قرار دارند. Infoblox با بهره گیری از تخصص DNS خود، دامنههای مورد استفاده توسط Muddling Meerkat را شناسایی و مسدود کرده است:

4u[.]com, kb[.]com, oao[.]com, od[.]com, boxi[.]com, zc[.]com, s8[.]com, f4[.]com, b6[.]com, p3z[.]com, ob[.]com, eg[.]com, kok[.]com, gogo[.]com, aoa[.]com, gogo[.]com, zbo6[.]com, id[.]com, mv[.]com, nef[.]com, ntl[.]com, tv[.]com, 7ee[.]com, gb[.]com, tunk[.]org, q29[.]org, ni[.]com, tt[.]com, pr[.]com, dec[.]com

عملکرد فایروال GFW، معمولا فیلتر و مسدود کردن محتوا با رهگیری کوئریهای DNS و ارائه پاسخهای نامعتبر است. فعالیتهای Middling Meerkat باعث میشود که این فایروال، پاسخهای جعلی ارسال کند.

واضح است که GFW، متکی بر تکنیک DNS spoofing است و هنگامی که یک درخواست با کلمه کلیدی ممنوعه یا دامنه مسدود شده مطابقت دارد، پاسخهای DNS جعلی حاوی آدرسهای IP واقعی تصادفی را تزریق میکند.

GFW، پاسخهای DNS را مستقیماً تغییر نمیدهد، بلکه پاسخهای خود را تزریق میکند و با هر پاسخی از مقصد اصلی، وارد race condition میشود.

تمام جزئیات عملیات Muddling Meerkat نشان دهنده پیچیدگی و دانش عمیق مهاجمان از عملکرد DNS است.

[1] Great Firewall