در گزارش جدیدی که در یازدهم نوامبر ۲۰۲۴ از تیم تحقیقاتی Dr.Web منتشر شده است، متخصصان این تیم اذعان داشتند که دستهای از اپلیکیشنهای اندرویدی آلوده به خانواده بدافزار Android.FakeApp را در فروشگاه گوگل پلی کشف کردهاند که دارای بیش از ۲,۱۶۰,۰۰۰ دانلود میباشند.

یکی از نمونههای برجسته این خانواده، بدافزار Android.FakeApp.1669 است که از کتابخانه dnsjava اصلاح شده برای دریافت پیکربندی از یک سرور DNS مخرب که حاوی لینک است استفاده میکند. این نمونه بدافزار از DNS برای ارتباطات مخفی با سرورهای فرماندهی و کنترل خود استفاده میکند.

Android.FakeApp.1669 برای هدف قرار دادن برخی از ارائهدهندگان اینترنت طراحی شده است (به عنوان مثال فقط قربانیانی که از اینترنت دیتای تلفن همراه خود استفاده میکنند نه wifi) و تروجان در سایر موارد در دستگاه قربانی غیرفعال میماند.

بسیاری از تروجانهای Android.FakeApp وظیفه باز کردن لینک به سایتهای مختلف را دارند و از نقطه نظر فنی، چنین برنامههای بدافزاری کاملاً ابتدایی هستند. هنگامی که بدافزار راه اندازی میشود، دستوری را برای بارگذاری یک آدرس وب خاص دریافت میکند. در نتیجه، کاربرانی که آنها را نصب کردهاند، محتوای برخی از وب سایتهای ناخواسته را بهجای برنامه یا بازی مورد انتظار خود در صفحه نمایش مشاهده میکنند.

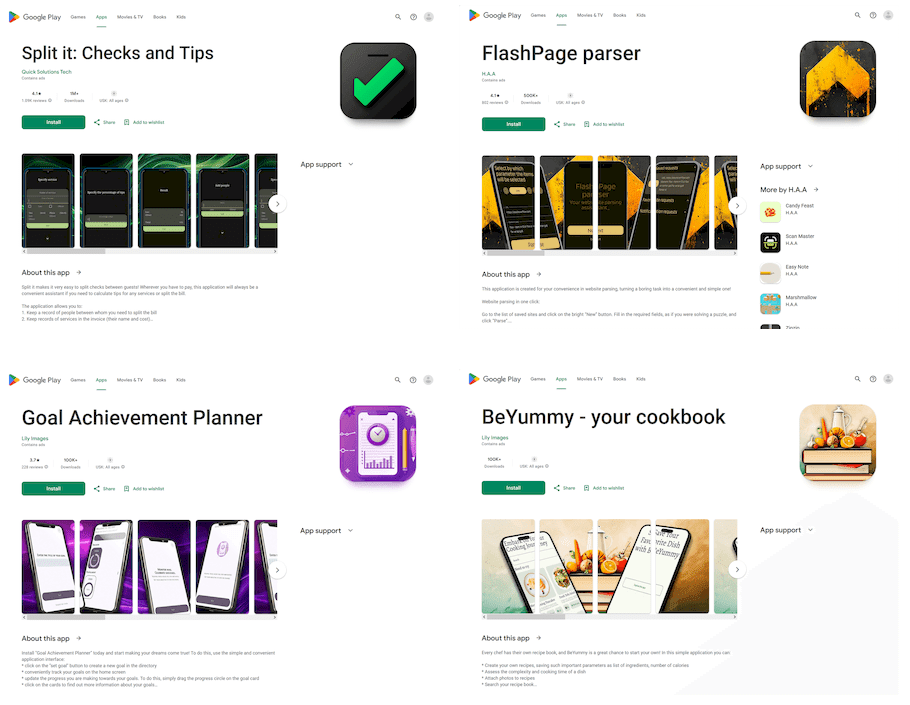

این بدافزار در برنامههای محبوبی مانند “Split it: Checks and Tips” با بیش از یک میلیون دانلود و “FlashPage parser” با ۵۰۰,۰۰۰ دانلود پنهان شده است. Android.FakeApp.1669 پس از استقرار بر روی دستگاه قربانی، میتواند یک آدرس وب ناخواسته را بارگیری و کاربران را به یک وبسایت خاص هدایت کند.

در زیر لیستی از برنامههای آلوده به بدافزار Android.FakeApp.1669 ارائه شده است که تحلیلگران بدافزار Doctor Web در Google Play کشف کردهاند.

نام اپلیکیشن | تعداد دانلودها |

Split it: Checks and Tips | 1,000,000+ |

FlashPage parser | 500,000+ |

BeYummy – your cookbook | 100,000+ |

Memogen | 100,000+ |

Display Moving Message | 100,000+ |

WordCount | 100,000+ |

Goal Achievement Planner | 100,000+ |

DualText Compare | 100,000+ |

Travel Memo | 100,000+ (is deleted) |

DessertDreams Recipes | 50,000+ |

Score Time | 10,000+ |

Android.FakeApp.1669 هنگام راه اندازی، یک درخواست DNS را به سرور C&C خود ارسال میکند تا رکورد TXT مرتبط با نام دامنه مورد نظر را دریافت کند. سرور تنها در صورتی این رکورد را به تروجان میدهد که دستگاه آلوده از طریق دیتای تلفن همراه به اینترنت متصل شده باشد.

چنین رکوردهای TXT معمولاً حاوی دادههای دامنه و برخی اطلاعات فنی اضافی هستند، اما در مورد Android.FakeApp.1669، پیکربندی بدافزار در آن کدگذاری شده است و حاوی دادههای رمزگذاری شده در مورد دستگاه، از جمله اطلاعات حساس میباشد. محتویات این رکوردهای TXT را میتوان با انجام کارهای زیر رمزگشایی کرد:

- معکوس کردن رشته؛

- رمزگشایی دادههای Base64

- فشرده سازی دادههای gzip؛

- تقسیم آن به خطوط توسط کاراکتر ÷.

دادههای به دست آمده به این شکل خواهند بود (مثال زیر به رکورد TXT برای برنامه Goal Achievement Planner مربوط میشود):

url

hxxps[:]//goalachievplan[.]pro

af_id

DF3DgrCPUNxkkx7eiStQ6E

os_id

f109ec36-c6a8-481c-a8ff-3ac6b6131954

این داده حاوی لینکی است که به سبب آن، تروجان در WebView اینترفیس اصلی بارگیری میشود. به کاربران اندروید توصیه میشود هنگام دانلود اپلیکیشن، آنها را فقط از منابع رسمی دانلود کنند و از برنامههای امنیتی به منظور شناسایی و جلوگیری از آلودگی دستگاه به انواع بدافزار استفاده نمایند.