آزمایشگاه تحقیقاتی Zscaler در طول ماه مِی ۲۰۲۴ بیش از 90 اپلیکیشن اندرویدی آلوده به بدافزار را در فروشگاه گوگل پلی (Google Play) شناسایی کرده است که تاکنون بیش از 5.5 میلیون بار دانلود شدهاند. این برنامههای مخرب با هدف ارائه بدافزارها و ابزارهای تبلیغاتی مزاحم ایجاد و توزیع میشوند و اخیراً افزایش چشمگیر فعالیت تروجان بانکی Anatsa مشاهده شده است.

Anatsa (با نام مستعار Teabot)، یک تروجان بانکی است که بیش از 650 اپلیکیشن از موسسات مالی در اروپا، ایالات متحده، بریتانیا و آسیا را مورد هدف قرار داده است. این تروجان در تلاش است تا گواهیهای اعتبار بانکی را برای انجام تراکنشهای جعلی برباید.

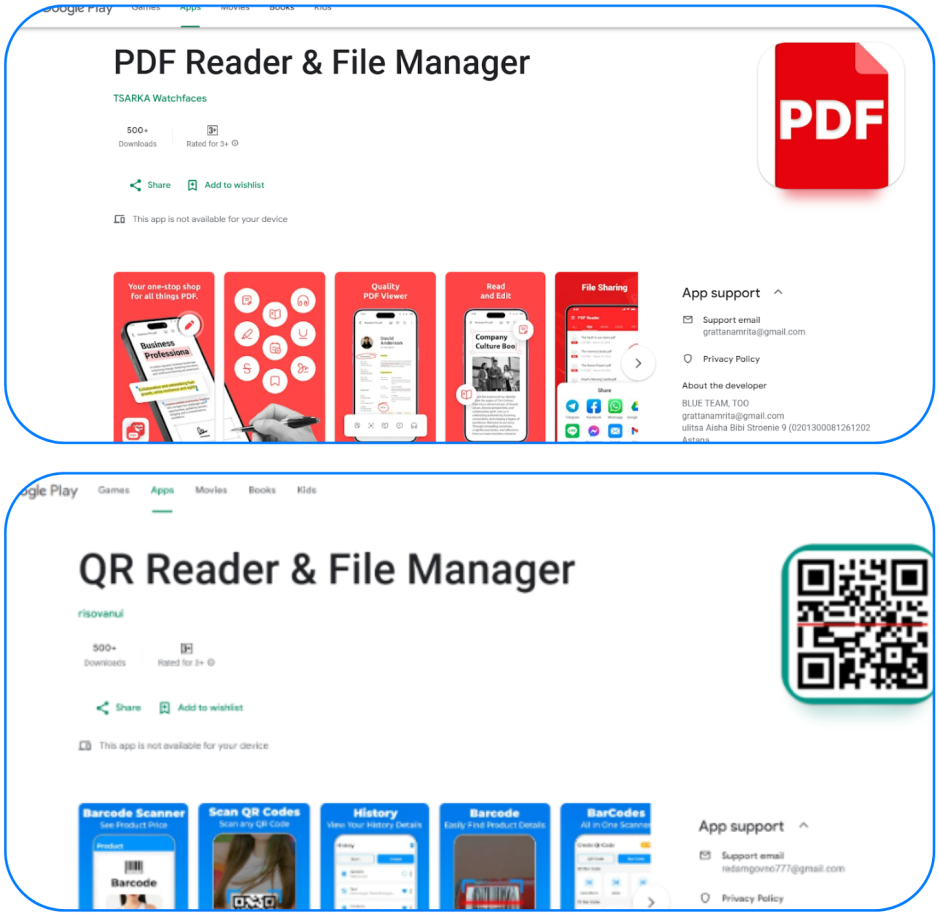

ما (vulnerbyte) در گزارش ماه فوریه 2024، اعلام کردیم که Anatsa از اواخر سال گذشته، حداقل ۱۵۰,۰۰۰ نفوذ را با استفاده از برنامههای جعلی مختلف در گوگل پلی به ثبت رسانده است. Anatsa اخیرا از طریق دو برنامه جعلی PDF Reader & File Manager و QR Reader & File Manager در گوگل پلی توزیع شده است.

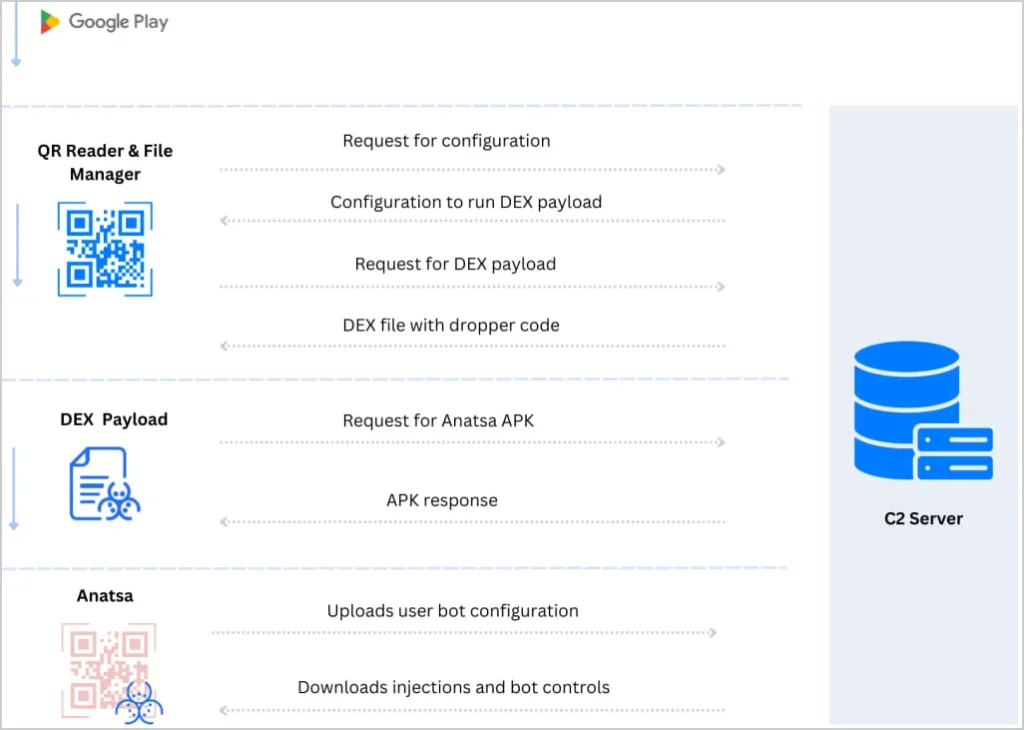

این دو برنامه قبلاً دارای ۷۰,۰۰۰ نصب بودند که نشان دهنده خطر بالای عبور موفق برنامههای مخرب از فرآیند بررسی گوگل میباشد. یکی از مواردی که به برنامههای حاوی تروجان Anatsa کمک میکند تا از شناسایی بگریزند، مکانیزم بارگیری پیلود چند مرحلهای است که شامل چهار مرحله مجزا میشود:

- برنامه نصب کننده بدافزار، فایل پیکربندی و رشتههای ضروری را از سرور C2 دریافت میکند.

- فایل DEX که حاوی کد نصب کننده بدافزار است، دانلود شده و بر روی دستگاه فعال میشود.

- فایل پیکربندی با URL پیلود Anatsa دانلود میگردد.

- فایل DEX نیز پیلود بدافزار (APK) را دانلود و نصب کرده و فرآیند نفوذ را تکمیل میکند.

فایل DEX همچنین بررسیهای ضد تجزیه و تحلیل را انجام میدهد تا مطمئن شود که بدافزار در سندباکس و یا محیطهای شبیه سازی اجرا نمیشود.

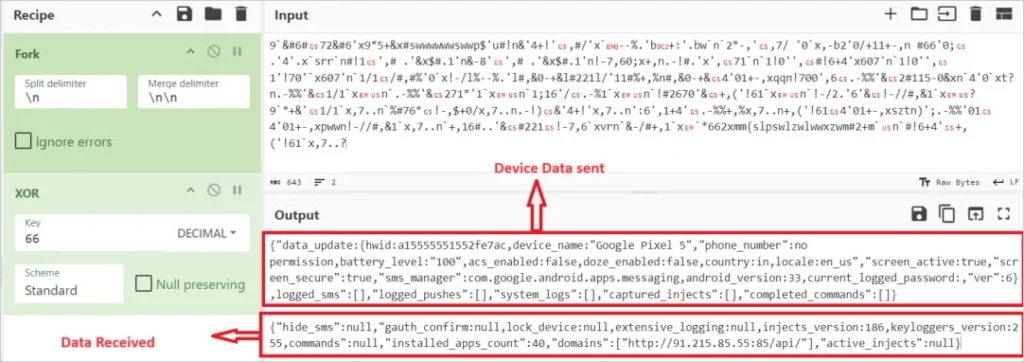

هنگامی که Anatsa روی یک دستگاه جدید راهاندازی میگردد، فایل پیکربندی ربات و نتایج اسکن برنامه را به سرور C2 آپلود میکند و سپس تزریقهایی را دانلود خواهد کرد که با موقعیت و مشخصات قربانی مطابقت دارند.

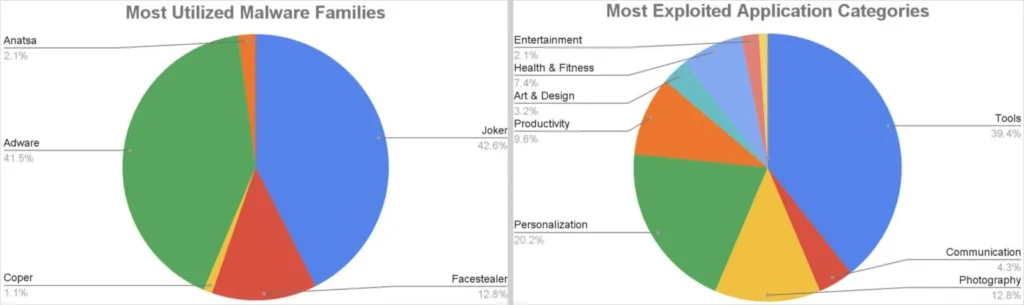

اغلب اپلیکیشنهای مخرب تازه کشف شده شامل ابزارها، برنامههای شخصیسازی، عکاسی، سلامت و تناسب اندام میباشند. پنج مورد از رایجترین خانوادههای بدافزار که این روزها مشاهده شدهاند Joker، Facestealer، Anatsa، Coper، و ابزارهای تبلیغاتی مختلف هستند.

اگرچه Anatsa و Coper تنها 3٪ از کل دانلودهای مخرب گوگل پلی را تشکیل میدهند، اما آنها بسیار خطرناک تر از سایر بدافزارها هستند و قادر به انجام کلاهبرداری در دستگاه و سرقت اطلاعات حساس میباشند.

کاربران میبایست به هنگام نصب برنامههای جدید در گوگل پلی، مجوزهای درخواستی را بررسی کنند و مجوزهای مرتبط با فعالیتهای خطرناک مانند سرویس دسترسی، پیامک و فهرست مخاطبین را رد کنند. محققان، نام برنامههای آلوده به بدافزار را فاش نکردند اما هر دو برنامه آلوده به Anatsa از گوگل پلی حذف شدهاند.

همانطور که چشم انداز تهدیدات تلفن همراه در حال تکامل میباشد، ضروری است که سازمانها اقدامات امنیتی پیشگیرانه را به منظور محافظت از سیستمها و اطلاعات مالی حساس خود اجرا کنند.