هکرها در سالهای اخیر به طور فزاینده از پیوستهایی با فرمت SVG یا Scalable Vector Graphics در ایمیلهای خود برای نمایش فرمهای فیشینگ یا استقرار بدافزار به منظور دور زدن مکانیزم شناسایی استفاده میکنند.

اغلب تصاویر موجود در وب، فایلهای JPG یا PNG هستند که از شبکهای از مربعهای ریز به نام پیکسل ساخته شدهاند. هر پیکسل یک مقدار رنگی خاص دارد و این پیکسلها در کنار هم، کل تصویر را تشکیل میدهند.

این در حالی است که فرمت SVG، تصاویر را بصورت متفاوت نشان میدهد چرا که به جای استفاده از پیکسلها، تصاویر با استفاده از خطوط، شکلها و متونی که در فرمولهای ریاضی توضیح داده شدهاند ایجاد گشته و در یک مرورگر نمایش داده میشوند.

از آنجایی که این تصاویر مبتنی بر بردار هستند، اندازه آنها به طورخودکار بدون کاهش کیفیت، تغییر میکند و برای استفاده در اپلیکیشنهای مبتنی بر مرورگر با وضوح مختلف، ایده آل خواهند بود.

نمونهای از کد SVG برای ایجاد یک مستطیل به رنگ آبی و یک دایره به رنگ قرمز به شرح زیر است:

<svg width="200" height="200" xmlns="http://www.w3.org/2000/svg">

<!-- A rectangle -->

<rect x="10" y="10" width="100" height="50" fill="blue" stroke="black" stroke-width="2" />

<!-- A circle -->

<circle cx="160" cy="40" r="40" fill="red" />

<!-- A line -->

<line x1="10" y1="100" x2="200" y2="100" stroke="green" stroke-width="3" />

<!-- A text -->

<text x="50" y="130" font-size="20" fill="black">Hello, SVG!</text>

</svg>

سوء استفاده از SVG توسط هکرها پدیده جدیدی نیست. مهاجمان سالهاست که کدهای مخرب را در SVG پنهان میکنند و آنها را طی یک عملیات فیشینگ به قربانیان خود تحویل میدهند.

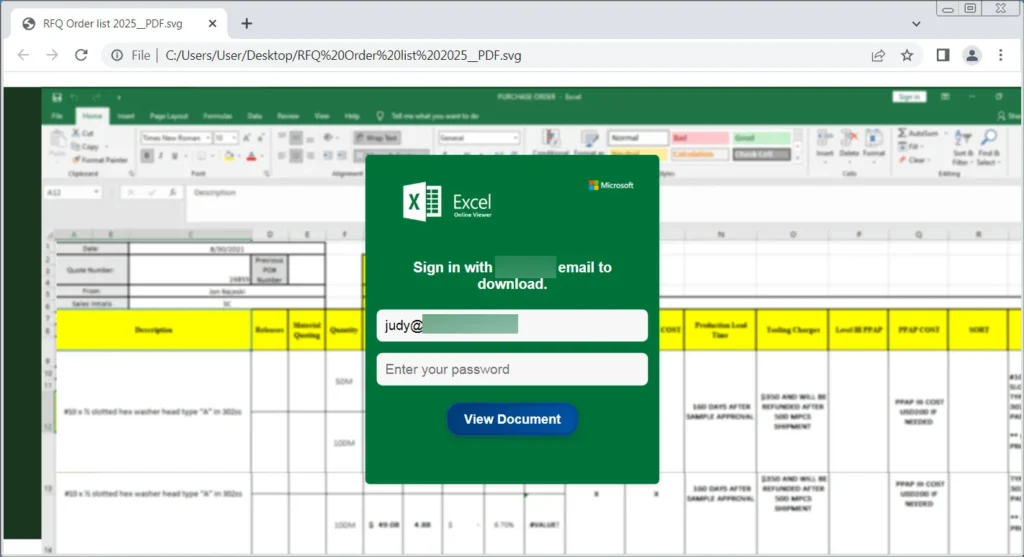

در یک نمونه که توسط محققان کشف شده است، پیوست SVG یک صفحه گسترده اکسل جعلی با یک فرم ورود به سیستم را نمایش میدهد که دادههای وارد شده توسط قربانی را برای هکرها ارسال میکند.

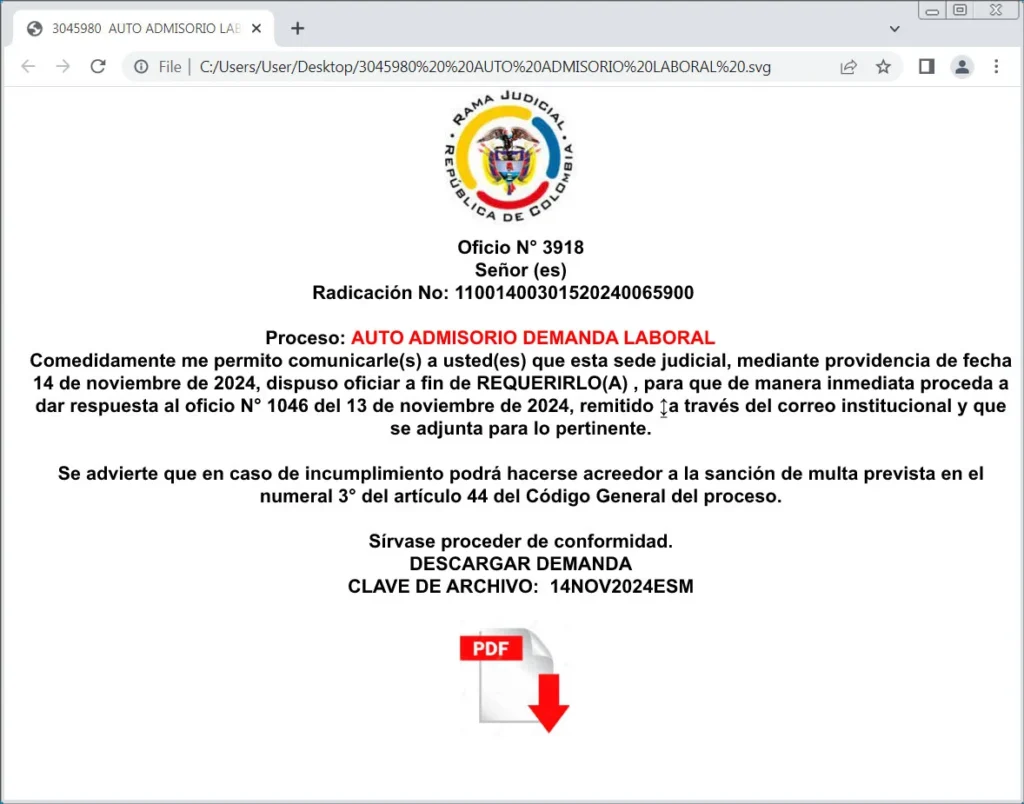

سایر پیوستهای SVG مشابه نمونه استفاده شده در حملات اخیر، وانمود میکنند که حاوی اسناد رسمی یا درخواستهای اطلاعات بیشتر هستند تا قربانی را ترغیب کنند با کلیک بر روی دکمه دانلود، بدافزاری را از یک وب سایت راه دور دریافت نماید.

برخی حملات از پیوستهای SVG و جاوا اسکریپت تعبیه شده (embedded JavaScript) برای هدایت خودکار مرورگرها به سایتهای فیشینگ استفاده میکنند.

از آنجا که این فایلها، نمایش متنی این قیبل تصاویر هستند، کد مخرب درون آنها اغلب توسط نرم افزارهای امنیتی تشخیص داده نمیشود.

جالب است بدانید که دریافت پیوستهای SVG در ایمیلهای قانونی، امری متداول نیست و باید مشکوک تلقی شوند. مگر اینکه شما یک توسعه دهنده باشید و انتظار داشته باشید که این نوع پیوستها را دریافت کنید وگرنه، حذف هرگونه ایمیل حاوی این قبیل ضمایم، توصیه میشود.