با افزایش تاکتیکهای اخاذی بیرحمانه و روندهای جدید مانند اخاذی مضاعف، بازیابی داده های قربانیان دشوارتر شده و حملات باج افزاری و تاکتیک مهاجمان برای پیاده سازی عملیات پیچیدهتر شده است. از سوی دیگر، FBI چندین وبسایت متعلق به باج افزار Alphv/BlackCat را توقیف کرده و ابزارهای رمزگشایی را برای کمک به قربانیان توسعه داده است. BlackCat بهعنوان یکی از فعالترین گروههای تهدید در سال ۲۰۲۳، پشت حملات متعددی قرار داشت که در این فهرست به چشم میخورد. این مقاله به بررسی معروفترین حملات باج افزاری سال 2023 پرداخته است.

ژانویه 2023: حمله LockBit به Royal Mail انگلستان

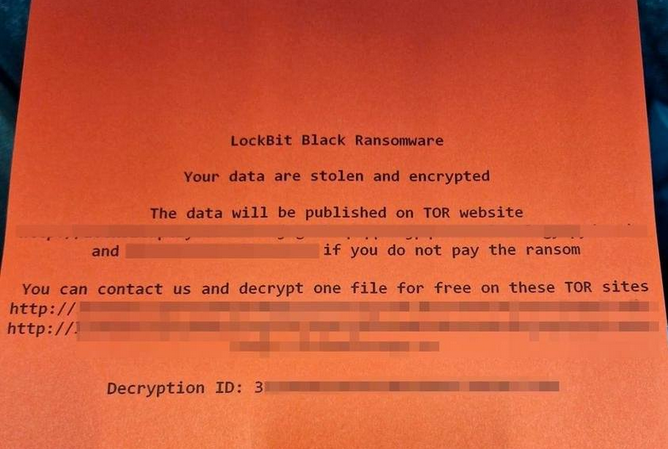

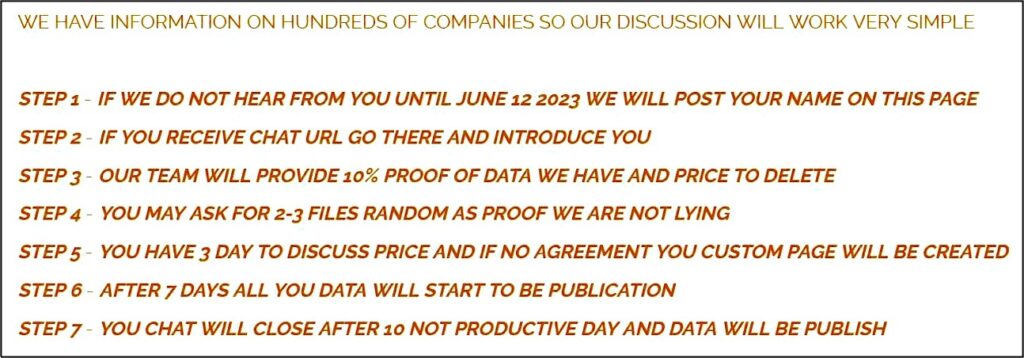

سال2023 با گروه LockBit آغاز شد. این گروه به سرویس پست ملی انگستان (Royal Mail) حمله کرد. این حمله باعث شد تحویل پست ملی فلج گردد و میلیونها نامه و بسته در سیستم شرکت ارسال نشده باقی بمانند. از همه بدتر اینکه وبسایت ردیابی مرسولات، سیستم پرداخت آنلاین و سایر سرویسها هم از کار افتادند. پرینترها در مرکز توزیع پست Royal در ایرلند شمالی، نسخههایی از یادداشتهای باج که به رنگ نارنجی بودند، منتشر و توزیع کردند.

همانطور که معمولاً در مورد حملات باج افزاری مدرن اتفاق میافتد، LockBit تهدید کرد که دادههای ربوده شده را به صورت آنلاین منتشر میکند مگر اینکه باج درخواستی پرداخت شود.Royal Mail از این پرداخت خودداری کرد و در نهایت دادهها منتشر شدند.

فوریه 2023: حمله ESXiArgs به سرورهای VMware ESXi در سراسر جهان

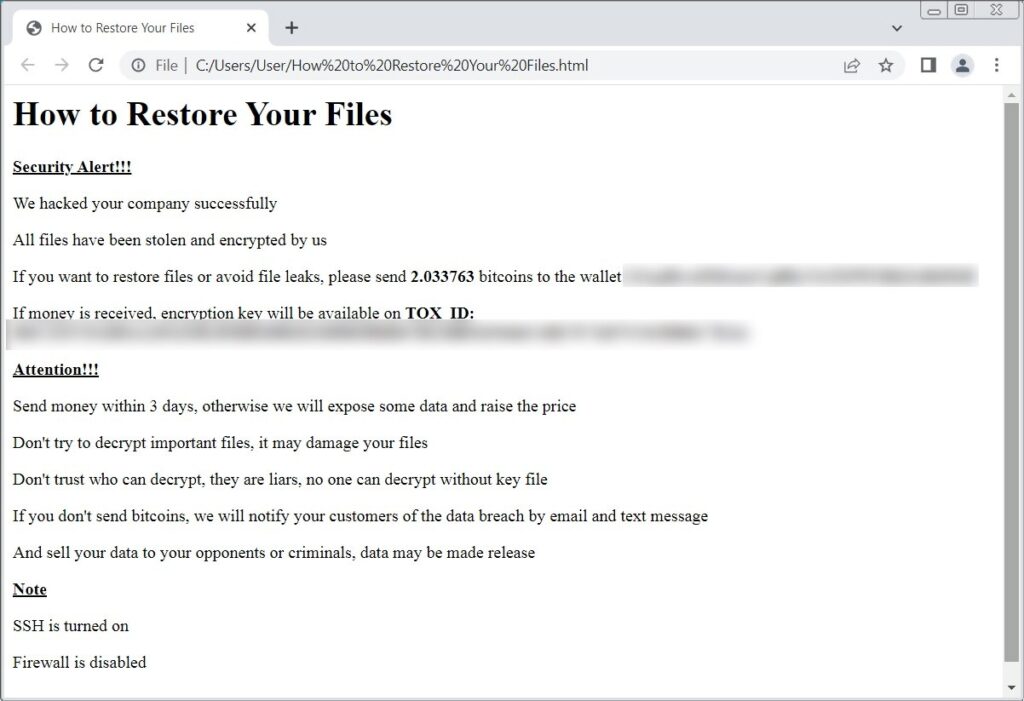

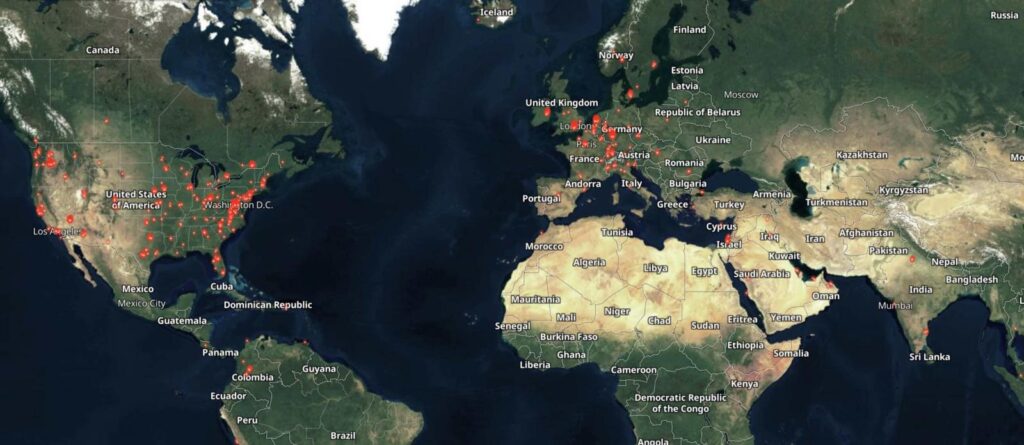

ماه فوریه شاهد حمله باج افزار خودکار ESXiArgs به سازمانها از طریق آسیبپذیری اجرای کد از راه دور (RCE) با شناسه CVE-2021-21974 به سرورهای VMware ESXi بود. اگرچه VMware در اوایل سال 2021 یک پچ برای این آسیب پذیری منتشر کرد، اما این حمله باعث شد بیش از 3000 سرور VMware ESXi رمزگذاری شوند. عاملین حمله بیش از 2 بیتکوین (حدود 45000 دلار در زمان حمله) طلب کردند. آنها برای هر قربانی بصورت جداگانه، یک کیف پول بیت کوین جدید تولید کردند و آدرس آن را در یادداشت باج قرار دادند.

مجرمان سایبری تنها چند روز پس از آغاز حمله، نوع جدیدی از بدافزار رمزنگاری را راهاندازی کردند که بازیابی ماشینهای مجازی رمزگذاری شده را بسیار سختتر میکرد. آنها به منظور دشوار ساختن ردیابی فعالیتهای خود، از دادن آدرس کیف پول باج خودداری کردند و همین باعث شد قربانیان مجبور شوند از طریق پیامرسان Tox (P2P) با آنها تماس حاصل کنند.

مارس 2023: گروه Clop یک آسیب پذیری روز صفر را به طور گسترده در GoAnywhere MFT اکسپلویت کرد

گروه Clop در مارس 2023، شروع به بهره برداری گسترده از یک آسیبپذیری روز صفر در ابزار GoAnywhere MFT (انتقال فایل مدیریت شده) Fortra کرد. Clop به دلیل تمایل خود به اکسپلویت آسیب پذیریها در چنین سرویسهایی مشهور است. این گروه در سال های 2020-2021، از طریق باگی در Accelon FTA به سازمانها حمله کرد و در اواخر سال 2021 به سوء استفاده از یک آسیبپذیری در SolarWinds Serv-U تغییر مسیر داد.

در مجموع، بیش از یکصد سازمان از حمله به سرورهای آسیبپذیر GoAnywhere MFT، از جمله Procter & Gamble، شهر تورنتو، و Community Health Systems یکی از بزرگترین ارائهدهندگان مراقبتهای بهداشتی در ایالات متحده، گرفتار شدند.

آوریل 2023: غیرفعال سازی پایانههای POS نرم افزارهای NCR Aloha توسط حمله BlackCat

گروه ALPHV (معروف بهBlackCat ) در ماه آوریل، به NCR، سازنده و سریس دهنده دستگاههای خودپرداز (ATM)، بارکدخوانها، پایانههای پرداخت و سایر تجهیزات خردهفروشی و بانکی در ایالات متحده حمله کرد. این حمله باج افزاری، مراکز دادهای را که پلتفرم Aloha POS را مدیریت میکنند و در رستورانها، عمدتاً در فست فودها استفاده میشوند را برای چند روز تعطیل کرد.

این پلتفرم فروشگاه یک مرحلهای (one-stop shop) اساساً، برای مدیریت عملیات کترینگ (تهیه و عرضه غذا) است که از پردازش پرداختها، دریافت سفارشات آنلاین و اجرای برنامه گرفته تا مدیریت آمادهسازی ظروف در آشپزخانه و حسابداری حقوق و دستمزد را مدیریت میکند. از این رو حمله باج افزاری به NCR، منجر شد تا بسیاری از موسسات کترینگ به قلم و کاغذ روی آورند.

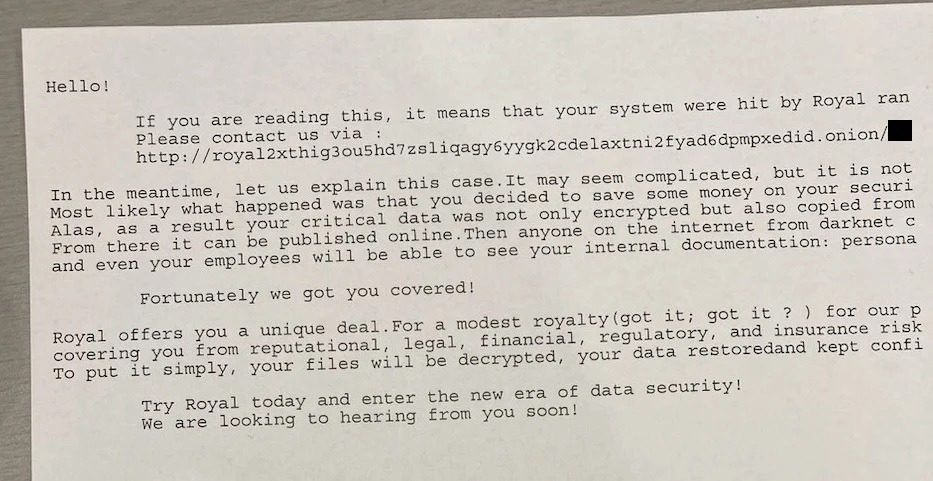

می 2023: حمله باجافزار Royal به شهر دالاس

اوایل ماه می شاهد یک حمله باج افزاری به خدمات شهری در دالاس، تگزاس بودیم ( نهمین شهر پرجمعیت ایالات متحده) که سیستمهای فناوری اطلاعات و ارتباطات اداره پلیس دالاس بیش از همه تحت تأثیر قرار گرفت و چاپگرهای شبکه این شهر شروع به باجگیری و اخاذی کردند.

در اواخر همان ماه، حمله باج افزاری دیگری به شهرداری صورت گرفت. هدف، این بار شهر آگوستا در ایالت جورجیا ایالات متحده بود و عاملین آن گروه BlackByte بودند.

ژوئن 2023: راه اندازی حملات وسیع با سوء استفاده از آسیبپذیری MOVEit Transfer توسط گروه Clop

گروه Clop که مسئول حملات فوریه به Fortra GoAnywhere MFT بود در ماه ژوئن، شروع به سوء استفاده از یک آسیبپذیری در یکی دیگر از ابزارهای انتقال فایل مدیریت شده MOVEit Transfer در Progress Software کرد. این آسیبپذیری که با شناسه CVE-2023-34362 دنبال میشود، در آخرین روز ماه می توسط Progress فاش و برطرف گردید، اما طبق معمول، همه مشتریان موفق به اعمال سریع پچها نشدند.

این حمله باج افزاری، یکی از بزرگترین رخدادهای سال ۲۰۲۳ بود و سازمانهای متعددی از جمله یک شرکت نفتی به نام Shell، اداره آموزش شهر نیویورک، شرکت رسانهای BBC، داروخانههای زنجیرهای Boots بریتانیا، شرکت هواپیمایی ایرلندی Aer Lingus، دانشگاه جورجیا و تولیدکننده تجهیزات چاپ آلمانی به نام Heidelberger Druckmaschinen را تحت الشعاع قرار داد.

جولای 2023: دانشگاه هاوایی ناچار به پرداخت باج به گروه NoEscape شد

دانشگاه هاوایی در ماه جولای، پذیرفت که به عوامل تهدید، باج پرداخت کند. خود این رخداد یک ماه پیش از آن که همه نگاهها به حملات MOVEit دوخته شود، اتفاق افتاد. در آن زمان، یک گروه نسبتاً جدید به نام NoEscape یکی از بخشهای دانشگاه، کالج جامعه هاوایی را توسط باج افزار آلوده کرد.

مهاجمان با سرقت 65 گیگابایت داده، دانشگاه را به انتشار اطلاعات تهدید کردند. اطلاعات شخصی ۲۸,۰۰۰ نفر ظاهراً در معرض خطر انتشار قرار داشت. از این رو، دانشگاه متقاعد شد که باج درخواستی را بپردازد.

نکته قابل توجه این است که کارکنان دانشگاه ملزم شدند به طور موقت سیستمهای IT را خاموش کنند تا از گسترش باج افزار جلوگیری به عمل آورند. اگرچه گروه NoEscape پس از پرداخت باج، کلید رمزگشایی را ارائه کرد، اما انتظار میرفت که بازسازی زیرساخت فناوری اطلاعات دو ماه به طول بینجامد.

آگوست 2023: Rhysida بخش مراقبتهای بهداشتی را مورد هدف قرار داد

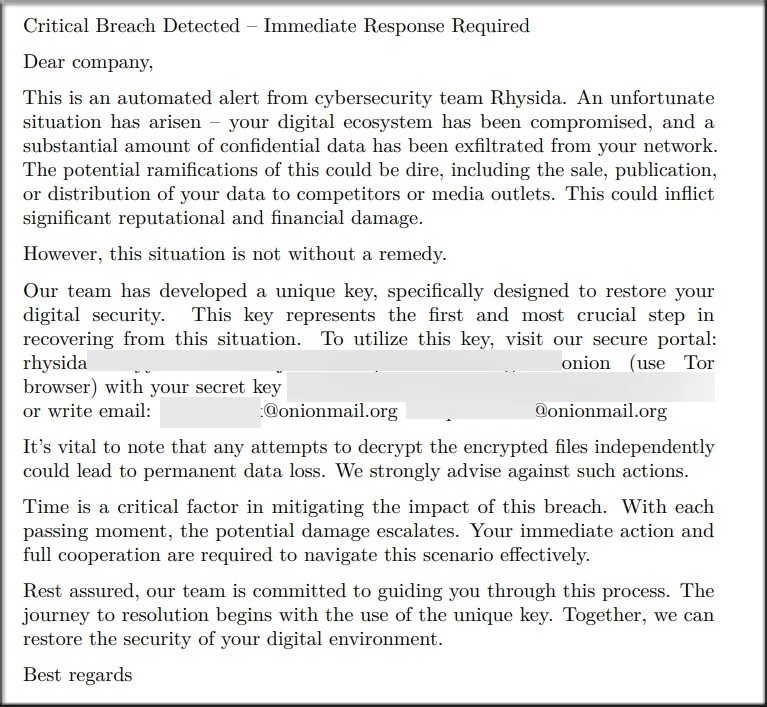

ماه آگوست با یک سری حملات توسط گروه باج افزار Rhysida به بخش مراقبتهای بهداشتی مشخص شد. بیشترین آسیب متوجه هلدینگ پزشکی Prospect که 16 بیمارستان و ۱۶۵ کلینیک را در چندین ایالت آمریکا اداره میکند، گردید.

هکرها ادعا کردند که یک ترابایت اسناد شرکت و یک پایگاه داده 1.3 ترابایتی SQL حاوی ۵۰۰,۰۰۰ شماره تامین اجتماعی، گذرنامه، گواهینامه رانندگی، سوابق پزشکی بیماران و همچنین اسناد مالی و حقوقی را به سرقت بردهاند. مجرمان سایبری تقاضای باج 50 بیت کوینی (در آن زمان حدود 1.3 میلیون دلار) را داشتند.

سپتامبر 2023: حمله BlackCat به دو کازینوی Caesars و MGM

در اوایل سپتامبر، اخباری مبنی بر حمله باج افزاری به دو عدد از بزرگترین هتلها و کازینوهای زنجیرهای ایالات متحده Caesars و MGM منتشر شد. گروه ALPHV/BlackCat در پشت این حملات قرار داشت. این رخداد کل زیرساخت شرکتها را از کار انداخت ( از سیستمهای چک این هتل گرفته تا ماشینهای بازی). جالب اینجاست که قربانیان به روش های بسیار متفاوتی پاسخ دادند.Caesars تصمیم گرفت 15 میلیون دلار به هکرها بپردازد، یعنی نیمی از تقاضای اولیه 30 میلیون دلاری اماMGM در نظر داشت تا مبلغی پرداخت نکند، بلکه به تنهایی زیرساخت را بازیابی کند. روند بازیابی 9 روز به طول انجامید. شرکت در این مدت، 100 میلیون دلار (به براورد خود) از دست داد که 10 میلیون دلار آن هزینه های مستقیم مربوط به بازیابی سیستمهای فناوری اطلاعات از کار افتاده بود.

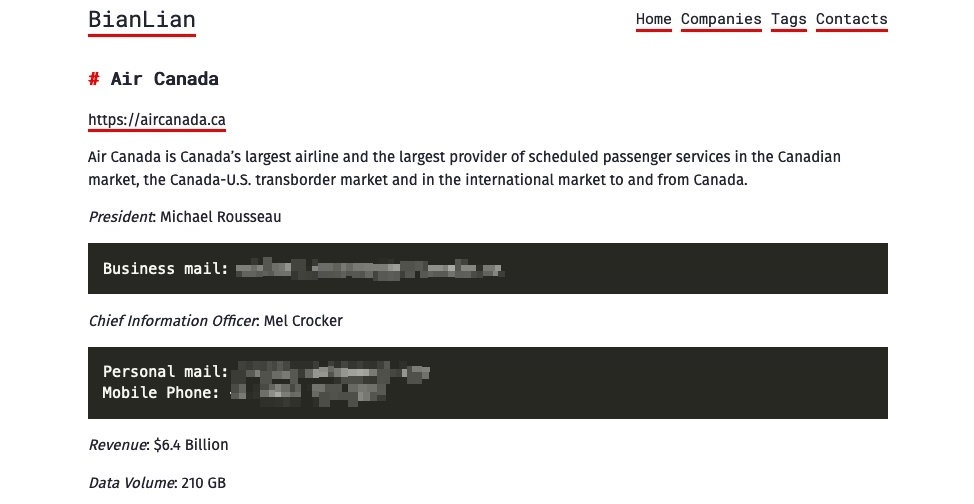

اکتبر 2023: اخاذی گروه BianLian از Air Canada

گروه BianLian ، ایر کانادا را در ماه اکتبر مورد هدف قرار داد. مهاجمان مدعی بودند که بیش از 210 گیگابایت اطلاعات مختلف از جمله داده های کارمندان/تامین کنندگان و اسناد محرمانه را به سرقت بردهاند. مهاجمان به ویژه، موفق به سرقت اطلاعات در مورد تخلفات فنی و مسائل امنیتی شرکت هواپیمایی شدند.

نوامبر 2023: گروه LockBit آسیبپذیری Citrix Bleed را اکسپلویت کرد

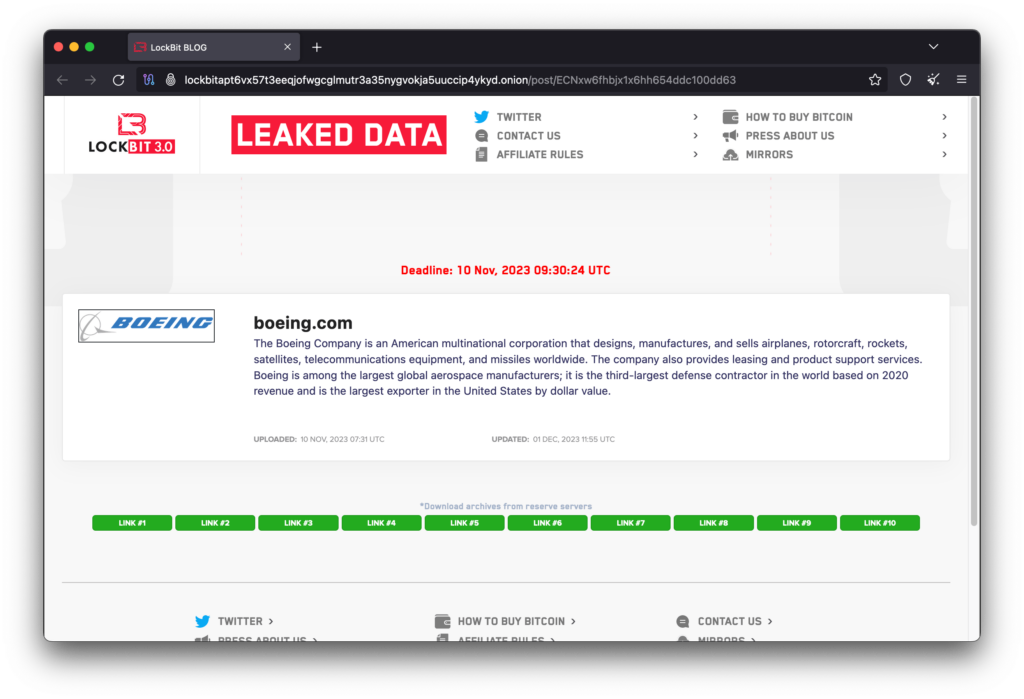

نوامبر 2023 تداعی کننده اکسپلویت آسیبپذیری Citrix Bleed بود که توسط گروه LockBit انجام شد. اگرچه پچهای مربوط به این آسیبپذیری یک ماه قبل منتشر شده بود، اما در زمان حمله در مقیاس بزرگ، بیش از ۱۰,۰۰۰ سرور آسیبپذیر در دسترس عموم وجود داشت. این همان فرصتی بود که باج افزار LockBit از آن برای نفوذ به سیستم چندین شرکت بزرگ، سرقت داده و رمزگذاری فایلها استفاده کرد.

در میان قربانیان، نام بوئینگ هم بود که مهاجمان اطلاعات ربوده شده این شرکت را بدون انتظار برای پرداخت باج منتشر کردند. این باج افزار همچنین به بانک صنعت و تجارت چین (ICBC)، بزرگترین بانک تجاری جهان، ضربه زد.

این رخداد به شدت به بازوی استرالیایی DP World، شرکت لجستیکی بزرگ مستقر در امارات که دهها بندر و پایانه کانتینری را در سراسر جهان اداره میکند، آسیب رساند. حمله به سیستمهای فناوری اطلاعات DP World استرالیا به طور گسترده در عملیات لجستیکی آن اختلال ایجاد نموده و حدود ۳۰,۰۰۰ کانتینر را در بنادر استرالیا سرگردان کرد.

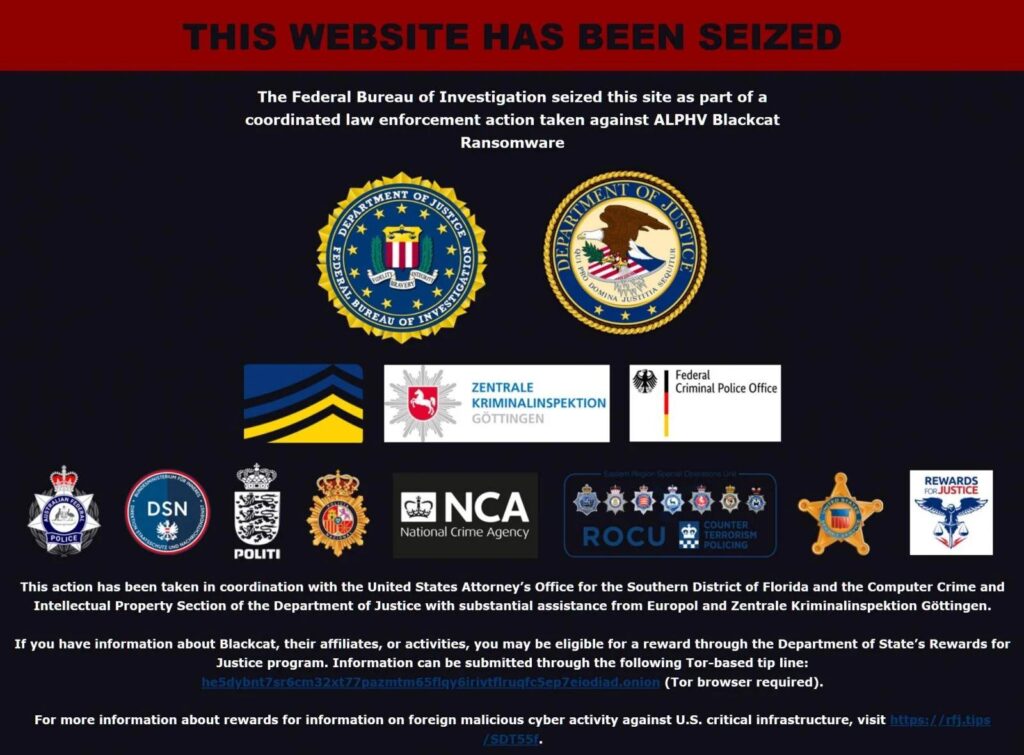

دسامبر 2023: زیرساخت ALPHV/BlackCat توسط نیروهای مجری قانون به زیر کشیده شد

عملیات مشترک FBI، وزارت دادگستری ایالات متحده، یوروپل و سازمانهای مجری قانون چندین کشور اروپایی در پایان سال، گروه باج افزار ALPHV/BlackCat را از کنترل زیرساختهای خود محروم کرد. FBI توانست به مدت چندین ماه بی سر و صدا اقدامات سایبری را مشاهده، کلیدهای رمزگشایی داده را جمع آوری و به قربانیان BlackCat کمک کند.

به این ترتیب، آژانسها بیش از 500 سازمان را در سراسر جهان از تهدید باج خلاص کرده و از پرداخت حدود 68 میلیون دلار باج جلوگیری نمودند. در ادامه این فرآیند، تصاحب نهایی سرورها و سپس خاتمه عملیات BlackCat مشاهده شد.

آمارهای مختلفی در مورد عملیات این گروه باج افزار نیز منتشر شد. به گفته FBI، در طول دو سال فعالیت خود، ALPHV/BlackCat به بیش از هزار سازمان نفوذ کرده و در مجموع بیش از 500 میلیون دلار از قربانیان مطالبه و حدود 300 میلیون دلار باج دریافت کرده است.

چطور از گزند حملات باج افزاری در امان بمانیم؟

حملات باج افزاری هر سال که میگذرد متنوعتر و پیچیدهتر میشوند. اقدامات دفاعی میبایست جامع باشند؛ در نتیجه توصیه میگردد که:

- کارکنان در زمینه امنیت سایبری آموزش داده شوند.

- ذخیره سازی دادهها و تعیین سطح دسترسی کارکنان پیادهسازی و اصلاح شود.

- از داده های مهم به طور منظم نسخه پشتیبان تهیه شده و در یک فضای ذخیره سازی جداگانه نگهداری شود.

- نظارت بر فعالیت مشکوک در شبکه شرکتی با استفاده از EDR صورت پذیرد.

- اگر امنیت اطلاعات داخلی فاقد این قابلیت است، جستجو و پاسخ تهدید به یک شرکت متخصص برون سپاری شود.