سیسکو تالوس در حال ارائه به روز رسانی در مورد دو گزارش اخیر خود در خصوص یک دسته حملات جدید و در حال انجام است که در آن Turla (تورلا)، یک گروه جاسوسی روسی، ایمپلنت TinyTurla-NG (TTNG) خود را مستقر کرده است. ما اکنون اطلاعات جدیدی در مورد کل زنجیره نفوذ مورد استفاده این بکدور از جمله تاکتیکها، تکنیکها و رویهها (TTP) در دست داریم که برای سرقت اطلاعات ارزشمند از قربانیان و انتشار آنها مورد استفاده واقع میشوند.

- Turlaچندین سیستم متعلق به یک سازمان غیردولتی اروپایی (NGO) ناشناس را آلوده کرده است تا بکدوری به نام TinyTurla-NG (TTNG) را مستقر کند.

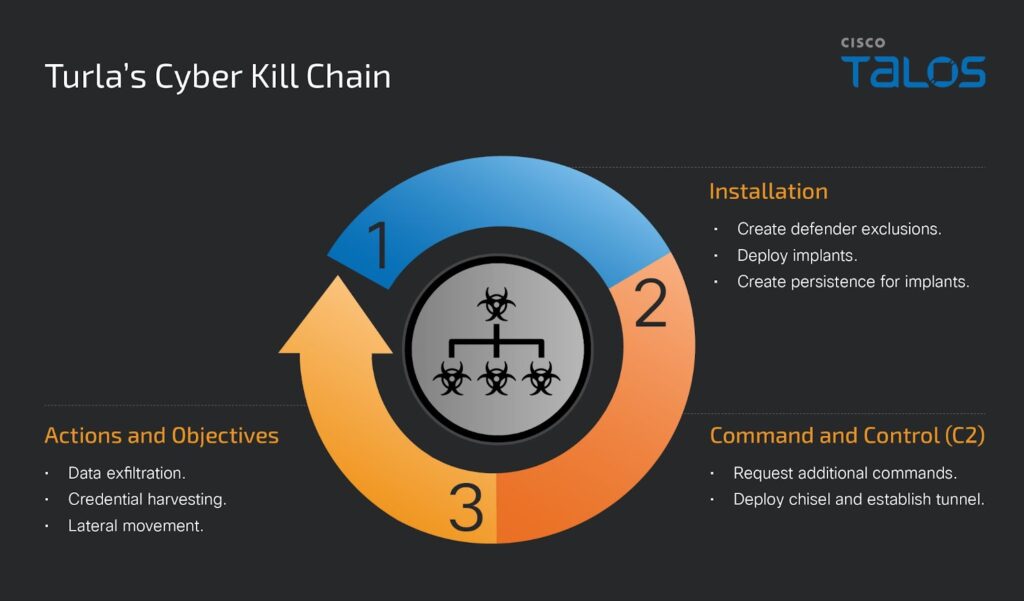

- مهاجمان با نفوذ به اولین سیستم، تداوم دسترسی را تضمین کردند و به عنوان بخشی از اقدامات اولیه پس از نفوذ به محصولات آنتی ویروسی که بر روی این endpointها اجرا میشوند، استثناهایی را افزودند.

- Turlaسپس کانالهای ارتباطی اضافی را از طریق Chisel برای استخراج دادهها و نفوذ به سیستمهای در دسترس اضافی در شبکه باز کرد.

ردیابی مراحل Turla از نفوذ تا استخراج داده

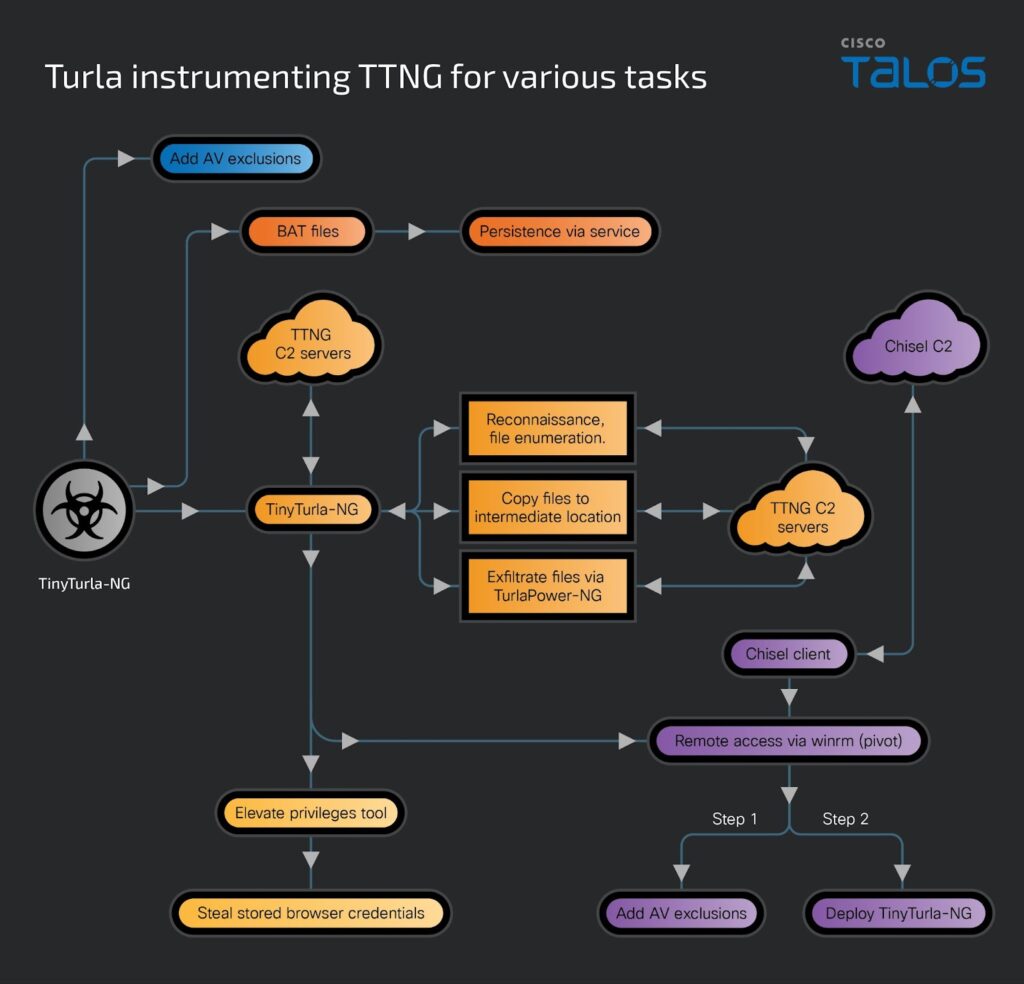

محققان سیسکو تالوس دریافتند که فعالیتهای که توسط Turla در این نفوذ صورت میپذیرد، تنها به استقرار بکدور محدود نمیشود. Turla پیش از استقرار TinyTurla-NG، تلاش خواهد کرد تا نرم افزارهای آنتی ویروس را به منظور ممانعت از شناسایی بکدور پیکربندی کند. TTNG پس از تنظیم موارد استثنا، بر روی دیسک نوشته میشود و با ایجاد یک سرویس مخرب، تداوم دسترسی ایجاد میشود.

Turla پس از ایجاد دسترسی اولیه، ابتدا مواردی را در نرم افزار آنتی ویروس مانند Microsoft Defender به مکان هایی که برای میزبانی ایمپلنت در سیستم های تحت نفوذ استفاده میشود، اضافه میکند.

ACTION | INTENT |

HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths | “C:\Windows\System32\” = 0x0 | [T1562.001] Impair Defenses: Disable or Modify Tools |

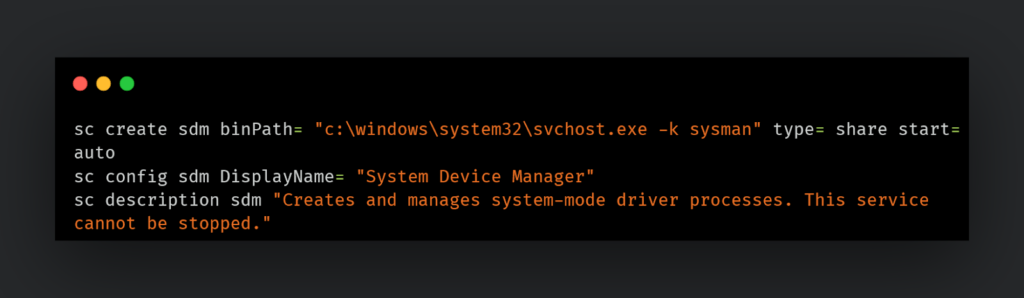

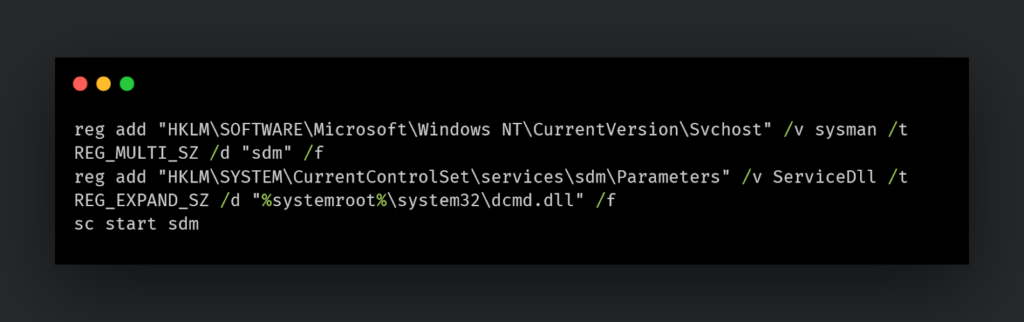

Turla سپس تداوم دسترسی ایمپلنت های TinyTurla-NG را با استفاده از یک یا چند فایل batch (BAT) تنظیم میکند. فایلهای batch یک سرویس در سیستم ایجاد میکنند تا DLL ایمپلنت TTNG بر روی سیستم باقی بماند.

ACTION | INTENT |

reg add “HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost” /v sysman /t REG_MULTI_SZ /d “sdm” /f

reg add “HKLM\SYSTEM\CurrentControlSet\services\sdm\Parameters” /v ServiceDll /t REG_EXPAND_SZ /d “%systemroot%\system32\dcmd.dll” /f | [T1543.003] Create or Modify System Process: Windows Service |

sc create sdm binPath= “c:\windows\system32\svchost.exe -k sysman” type= share start= auto sc config sdm DisplayName= “System Device Manager” sc description sdm “Creates and manages system-mode driver processes. This service cannot be stopped.” | [T1543.003] Create or Modify System Process: Windows Service |

این تکنیک مشابه روشی است که Turla در سال 2021 به منظور حفظ تداوم دسترسی ایمپلنتهای TinyTurla خود استفاده کرد. با این حال، ما هنوز مطمئن نیستیم که چرا مهاجم از دو فایل batch مختلف استفاده میکند، اما به نظر میرسد که این یک رویکرد پیچیده غیرضروری برای دور زدن مکانیزم شناسایی است.

این سرویس در مورد TTNG، با نام “sdm” به عنوان یک سرویس ” System Device Manager” ایجاد میشود.

محتویات فایل batch

اجرای ایمپلنت TinyTurla-NG از طریق svchost[.]exe آغاز میشود. TinyTurla-NG برای انجام شناسایی بیشتر دایرکتوریهای مورد علاقه و سپس کپی کردن فایلها در یک دایرکتوری موقت در سیستم آلوده و سپس ارسال خروجی به C2، ابزار بیشتری دارد. TinyTurla-NG همچنین برای استقرار یک Beacon سفارشی ساخته شده Chisel از فریمورک تهاجمی منبع باز استفاده میکند.

استفاده از Chisel سفارشی

Chisel به هنگام استقرار، یک تونل پروکسی معکوس که توسط مهاجم کنترل میشود را راه اندازی میکند [T1573.002 – کانال رمزگذاری شده: رمزنگاری نامتقارن]. ما مشاهده کردیم که مهاجمان از اتصال Chisel به سیستم هک شده اولیه استفاده کردهاند تا به سیستمهای دیگر در شبکه بپیوندند.

وجود اتصالات مبتنی بر مدیریت از راه دور ویندوز (WinRM) در سیستمهای هدف نشان میدهد که Chisel احتمالاً همراه با سایر ابزارها مانند زنجیرههای پروکسی و evil-winrm به منظور ایجاد نشستهای از راه دور استفاده میشود. WinRM، اجرای پروتکل WS-Management توسط مایکروسافت است و به سیستمهای مبتنی بر ویندوز اجازه میدهد تا اطلاعات را تبادل کرده و با استفاده از اسکریپتها یا ابزارهای داخلی مدیریت شوند.

زنجیره نفوذ در تصویر زیر مشاهده میشود.

تاکتیکها، ابزارها و رویههای Turla جریان دارند.

هنگامی که مهاجمان به موقعیت جدیدی دست یابند، فعالیتهای خود را برای ایجاد استثناهای Microsoft Defender، استقرار کامپوننتهای بدافزار و تداوم دسترسی تکرار میکنند.

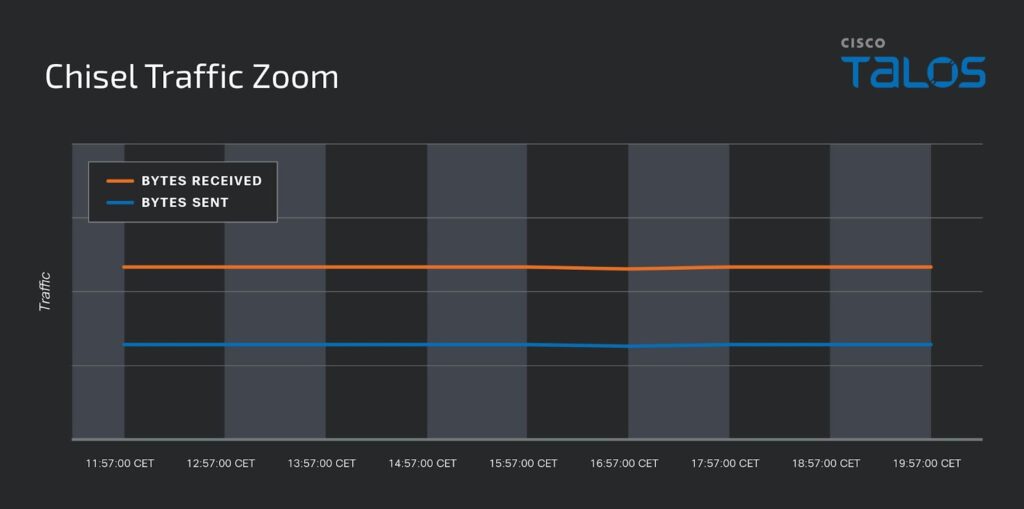

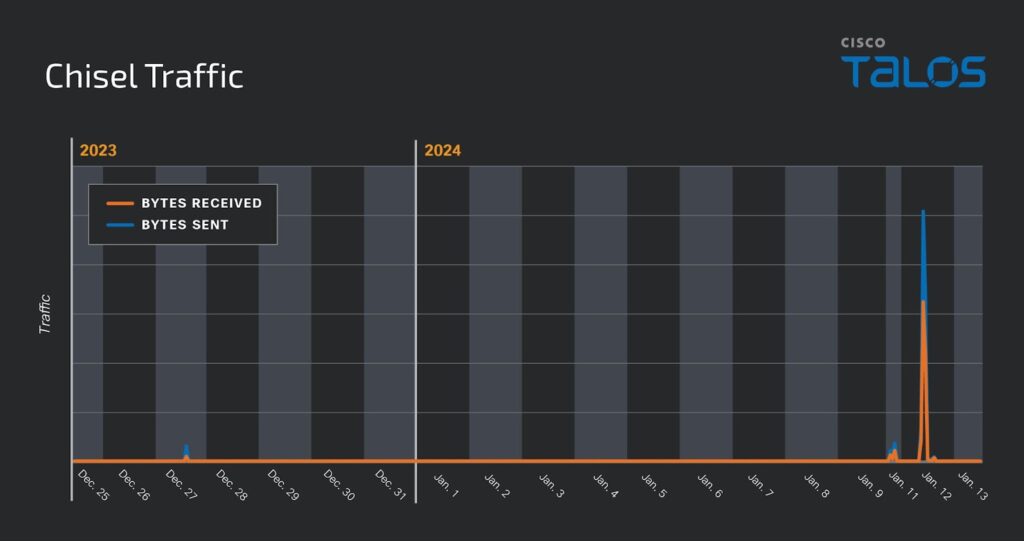

تجزیه و تحلیل ترافیک Chisel حاکی از آن است که این ابزار هر ساعت با سرور C2 خود ارتباط برقرار میکند.

در حالی که سیستمهای آلوده در اکتبر 2023 در معرض خطر قرار گرفتند و Chisel در اواخر دسامبر 2023 مستقر گردید، اما اپراتورهای Turla اکثر اطلاعات خود را با استفاده از Chisel، بسیار قبل تر از 12 ژانویه 2024 استخراج کردند [T1041 – Exfiltration Over C2 Channel].

IoCها

هشها

267071df79927abd1e57f57106924dd8a68e1c4ed74e7b69403cdcdf6e6a453b

d6ac21a409f35a80ba9ccfe58ae1ae32883e44ecc724e4ae8289e7465ab2cf40

ad4d196b3d85d982343f32d52bffc6ebfeec7bf30553fa441fd7c3ae495075fc

13c017cb706ef869c061078048e550dba1613c0f2e8f2e409d97a1c0d9949346

b376a3a6bae73840e70b2fa3df99d881def9250b42b6b8b0458d0445ddfbc044

دامنهها

hanagram[.]jpthefinetreats[.]com

caduff-sa[.]chjeepcarlease[.]com

buy-new-car[.]com

carleasingguru[.]com

منبع

https://blog.talosintelligence.com/tinyturla-full-kill-chain