بلک بری[1]، یک گروه سایبری مرتبط با پاکستان به نام Transparent Tribe را شناسایی کرده است که بخشهای دولتی، دفاعی و هوافضای هند را مورد هدف قرار داده است. فعالیت این گروه از اواخر سال 2023 تا آوریل 2024 مشاهده شد و پیش بینی میگردد که باز هم ادامه داشته باشد.

Transparent Tribe که با نامهای APT36، ProjectM، Mythic Leopard و Earth Karkaddan نیز شناخته میشود، دارای فعالیتهای چندان پیچیدهای نیست، اما به طور پیوسته و فعال، بردار حمله و toolkit خود را به منظور فرار از تشخیص و شناسایی تغییر میدهد.

گروه سایبری Transparent Tribe در ماههای اخیر به زبانهای برنامه نویسی چند پلتفرمی مانند Python، Golang و Rust و همچنین سوء استفاده از سرویسهای وب محبوب مانند Telegram، Discord، Slack و Google Drive متکی بوده است.

CapraRAT، CrimsonRAT، ElizaRAT، GLOBSHELL، LimePad، ObliqueRAT، Poseidon، PYSHELLFOX، Stealth Mango و Tangelo برخی از خانوادههای بدافزار قابل توجهی هستند که توسط Transparent Tribe استفاده میشوند.

نفوذها با استقرار سه نسخه مختلف از GLOBSHELL، یک ابزار جمعآوری اطلاعات مبتنی بر پایتون، صورت میپذیرند. PYSHELLFOX نیز به منظور استخراج داده ها از موزیلا فایرفاکس در سیستم قربانی مستقر میگردد.

بلک بری در طول تحقیقات خود، شواهد متعددی را کشف کرد که انتساب این حملات به پاکستان را تائید میکنند. به عنوان مثال، فایلی که متعلق به زیرساخت این گروه است، با منطقه زمانی پاکستان (Asia/Karachi) منطبق میباشد.

محققان همچنین یک آدرس IP مرتبط با یک اپراتور شبکه داده تلفن همراه مستقر در پاکستان را کشف کردند که در یک ایمیل فیشینگ قرار داشت. نفوذ به بخشهای حیاتی هند، نشان دهنده همسویی بالقوه این گروه با منافع استراتژیک پاکستان ( به علت درگیری با هند بر سر منطقه کشمیر) است.

بلک بری یک ابزار جاسوسی جدید نوشته شده به زبان Golang به نام ” all-in-one ” را نیز کشف کرده است که توسط این گروه مورد استفاده قرار میگیرد. این جاسوس افزار دارای قابلیت جستجو و استخراج فایل با پسوندهای محبوب، گرفتن اسکرین شات، آپلود و دانلود فایلها و اجرای دستورات است.

گروه سایبری Transparent Tribe در این مجموعه نفوذ از ایمیلهای فیشینگ هدفمند، آرشیوهای ZIP و یا لینکهای مخرب به عنوان روش ارجح به منظور تحویل پیلود استفاده کرده است.

هند تلاشهای قابل توجهی را در جهت توسعه سیستم عاملهای بومی مبتنی بر لینوکس مانند MayaOS به انجام رسانده است. MayaOS که توسط سازمان تحقیق و توسعه دفاعی هند (DRDO[2])، مرکز توسعه محاسبات پیشرفته (C-DAC[3]) و مرکز ملی انفورماتیک (NIC[4]) هند توسعه یافته است، به عنوان جایگزینی برای ویندوز عمل میکند.

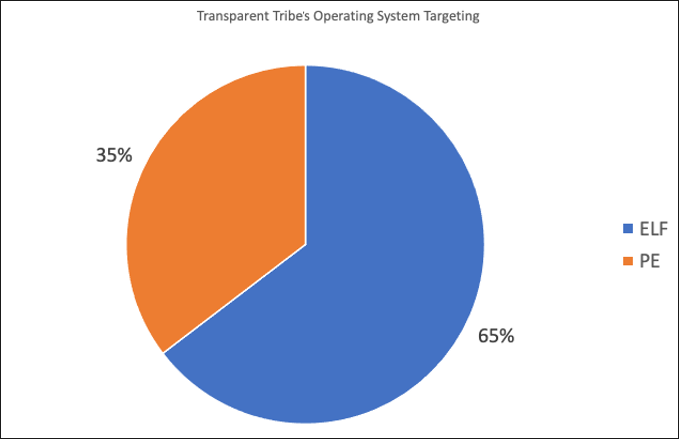

این، یک توزیع امن لینوکس میباشد که برای وزارت دفاع هند (MoD[5]) و متعاقباً ارتش، نیروی دریایی و هوایی این کشور در نظر گرفته شده است. Transparent Tribe تصمیم گرفته است تا در این دوره به شدت بر روی توزیع باینریهایELF[6] متمرکز باشد.

گروه سایبری Transparent Tribe در گذشته، از فایلهای ورودی دسکتاپ برای تحویل پیلودهای Poseidon در قالب ELF استفاده میکرد. Poseidon یک Agent مبتنی بر Golang است که در فایلهای اجرایی لینوکس و نسخه ۶۴ بیتی macOS کامپایل میشود.

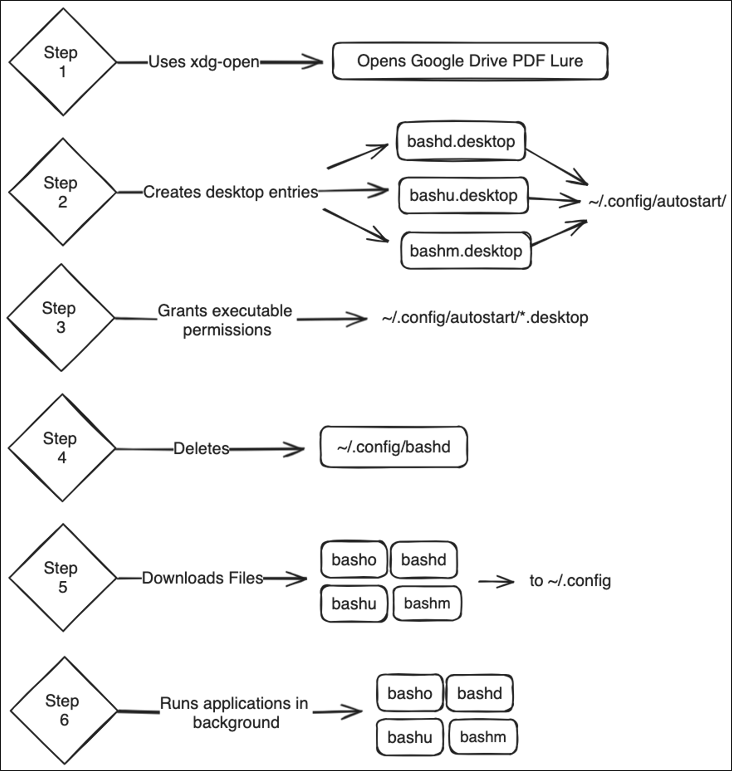

بلک بری در بررسیهای خود، یک اسکریپت دانلودر پایتون را مشاهده کرده است که در باینریهای ELF کامپایل میشود. این باینریهای ELF به دلیل ماهیت سبک وزن و وابستگی به پایتون، کمترین تشخیص را در VirusTotal دارند. اولین دسته از فایلهای مشاهده شده، دارای نام aldndr.py میباشند و نسخههای بعدی با نام basha.py توزیع شدند. اسکریپت پس از دیکامپایل، اقدامات نشان داده شده در تصویر زیر را انجام میدهد:

Bashd، basho و bashu همگی نوعی از GLOBSHELL میباشند. bashu برای نظارت بر دایرکتوری ” /media ” طراحی شده است و اغلب فایلهایی با پسوندهای رایج مانند pdf.، .docx، xlsx.، .xls، jpg.، png.، pptx. و odt. را مورد هدف قرار میدهد.

Bashd وbasho دامنه وسیعتری دارند و فایلهایی با پسوندهای pdf.، .ppt، .pptx، .doc، .docx، .xls، .xlsx، ods.، jpeg. و jpg. را بررسی میکنند. دایرکتوری های مورد بررسی نیز عبارتند از:

- /home/{user}/Downloads

- /home/{user}/Documents

- /home/{user}/Desktop

- /home/{user}/Pictures

- /home/{user}/.local/share/Trash

- /media

در نهایت، شایان ذکر است که bashm شباهت زیادی با PYSHELLFOX دارد، ابزاری که برای استخراج جزئیات نشست مرورگر فایرفاکس استفاده میشود. bashm ، برگههای باز با آدرسهای اینترنتی ” email.gov.in/# “، ” inbox, ” و ” web.whatsapp.com ” را جستجو میکند.

هش ها (md5, sha-256) | 519243e7b3bb16127cf25bf3f729f3aa, d0a6f7ab5a3607b5ff5cc633c3b10c68db46157fcaf048971cc3e4d7bf1261c0 |

نام فایل ITW | Revised_NIC_Application |

نوع فایل | ELF |

اندازه فایل | 6810176 بایت |

نام کامپایلر | gcc ((Ubuntu 9.4.0-1ubuntu1~20.04.2) 9.4.0) [EXEC AMD64-64] |

نام فایل پایتون | Basha.py |

بلک بری در اثنای بررسی های خود، نمونههای مشابه، نسخههای اسکریپت bash و باینریهای ویندوز مبتنی بر پایتون را نیز کشف کرد که مرتبط با زیرساخت Transparent Tribe بودند.

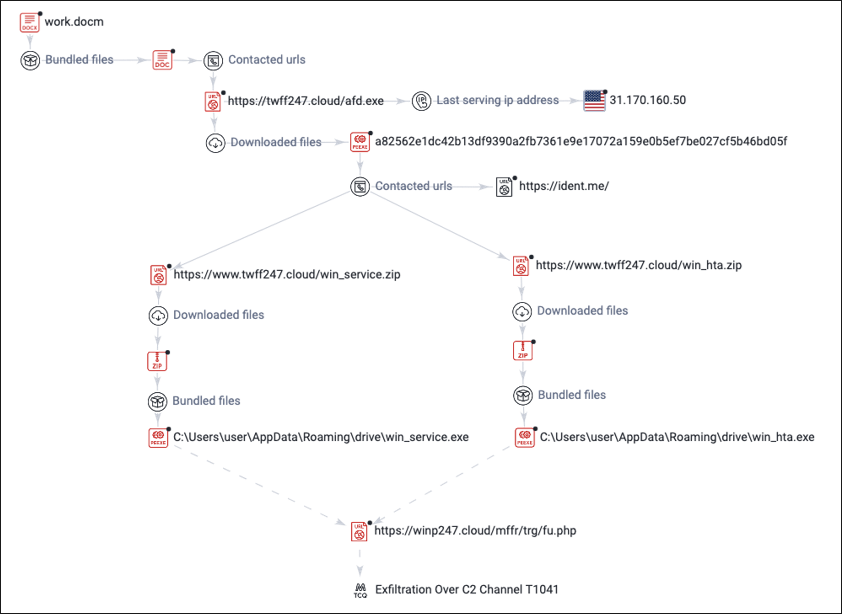

دانلودر ویندوزی ” afd.exe” نیز مبتنی بر پایتون است که معادل aldndr.py یا basha.py میباشد اما در یک فایل اجرایی ویندوز کامپایل میشود. این دانلودر، اقدامات مشابه همتای لینوکسی خود انجام میدهد. وظیفه اصلی آن، دانلود دو فایل اجرایی و تنظیم آنها برای اجرا در هنگام راه اندازی سیستم با افزودن یک کلید رجیستری به CurrentVersion\Run است.

” Win_service.exe” و ” win_hta.exe”، نسخههای ویندوزی GLOBSHELL هستند. کد این دو فایل اجرایی از نظر منطق تقریباً به ترتیب مشابه bashd و basho میباشند و برای کار بر روی مسیرهای سیستم فایل ویندوز تطبیق داده شدهاند.

Transparent Tribe همچنان از مجموعه اصلی تاکتیکها، تکنیکها و رویهها (TTP[۷]) استفاده میکند که در طول زمان، آنها را تطبیق داده است. تکامل این گروه در ماههای اخیر عمدتاً حول محور استفاده از زبانهای برنامهنویسی چند پلتفرمی، ابزارهای تهاجمی منبع باز، بردارهای حمله و سرویسهای وب بوده است.

این اقدامات با تشدید تنشهای ژئوپلیتیکی بین هند و پاکستان همراه میباشد که حاکی از یک انگیزه استراتژیک در پشت فعالیتهای Transparent Tribe است. از این رو، انتظار میرود این حملات ادامه داشته باشند.

بلک بری مجموعه کاملی از شاخصهای نفوذ (IoCها) و قوانین Yara را در وب سایت خود منتشر کرده است که برای دریافت آنها میتوانید به مقاله مربوطه مراجعه کنید.

[1] blackberry

[2] Defense Research and Development Organisation

[3] Centre for Development of Advanced Computing

[4] National Informatics Centre

[5] Ministry of Defense

[6] Executable and Linkable Format

[7] Tactics, Techniques, and Procedures

منابع