این مقاله بر اساس تحقیقات Marcelo Rivero، متخصص باجافزار شرکت Malwarebytes تهیه شده است که اطلاعات منتشر شده باجافزارها را در سایتهای دارک وب رصد میکند. «حملات شناخته شده» در این گزارش، به مواردی اطلاق میگردد که قربانی هیچگونه باجی را پرداخته نکرده است. مستند پیش رو، به بررسی وضعیت باج افزار در دسامبر ۲۰۲۳ خواهد پرداخت.

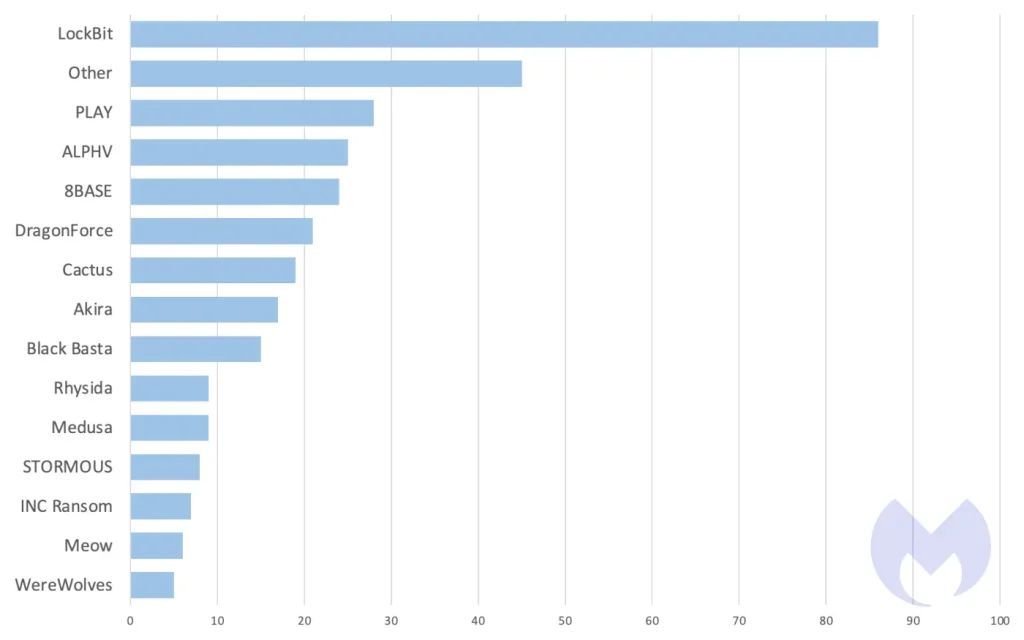

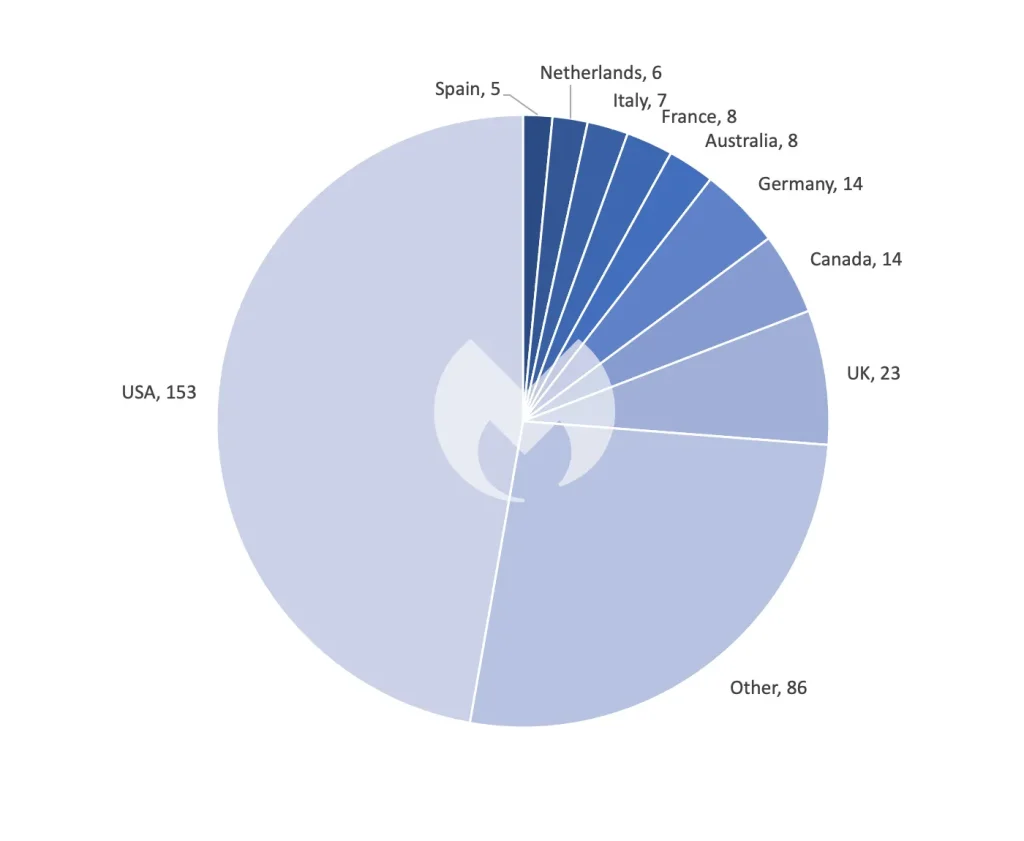

صحنه باج افزار در دسامبر ۲۰۲۳، شاهد ۳۳۴ حمله بود و حماسه توقف و خاموشی ALPHV همچنان در کانون توجه قرار داشت. در بررسی وضعیت باج افزار در ماه نوامبر، زمانی که درباره آفلاین شدن زیرساختهای ALPHV صحبت شد، گمانه زنیهای گستردهای در مورد دخالت مجریان قانون وجود داشت اما هیچ مدرک مشخصی برای تأیید این موضوع بدست نیامد اما اکنون، این قضیه شافافتر شده است.

به روز رسانیهای اخیر نشان میدهد که FBI نقش اساسی در ایجاد اختلال در عملیات ALPHV داشته است. این مداخله منجر به توقیف آدرسهای اینترنتی آنها و بازیابی کلیدهای رمزگشایی برای بسیاری از قربانیان شده است. عملیات اخیر FBI علیه ALPHV، بازی را تغییر داده است و نه تنها فعالیتهای این گروه را مختل کرده بلکه شهرت آنها را نیز در جامعه مجرمان سایبری تخریب کرده است.

در میان پیامهایی که در تالارهای گفتگوی دارک وب وجود دارند، صحبت از یک “کارتل” در حال ظهور بین LockBit و ALPHV میباشد. این اتحاد بالقوه میتواند دوران جدیدی را در عملیات باجافزار نشان دهد، جایی که رقبا در پاسخ به فشار فزاینده اجرای قانون به دنبال جمعآوری منابع و تخصص هستند.

حمله LockBit به Capital Health در ماه گذشته کاملاً یادآور رویدادهای یک سال قبل بود. LockBit در دسامبر ۲۰۲۲، جسورانهSickKids (بیمارستان کودکان) را مورد هدف قرار داد که بر سیستمهای داخلی و شرکتی، خطوط تلفن و وبسایت بیمارستان تأثیر گذاشت. در آن زمان، عذرخواهی غیرمنتظره LockBit برای حمله به بیمارستان که همراه با ارائه یک رمزگشای رایگان بود، لحظه نادری از پشیمانی در دنیای بیرحمانه جرایم سایبری را ترسیم کرد.

LockBit علیرغم وعدههای قبلی و سیاستهای عملیاتی خود علیه نفوذ به موسسات مراقبتهای بهداشتی، مدعی حمله اخیر به Capital Health شده است و اگرچه این گروه ادعا میکند که پروندههای بیمارستان را رمزگذاری نکرده است اما این اقدام آنها بدون آسیب هم نبود چرا که بیمارستانها و دفاتر پزشکان با قطعیهای فناوری اطلاعات مواجه شدند که آنها را مجبور ساخت به پروتکلهای اضطراری طراحی شده برای قطع سیستم متوسل شوند. چندین عمل جراحی به تاریخهای بعدی منتقل شد و نوبتهای رادیولوژی نیز لغو گردید.

این تقابل عذرخواهی LockBit در سال ۲۰۲۲ با اقدامات تهاجمی مداوم آنها در سال ۲۰۲۳، دوگانگی ذاتی در چشم انداز باج افزار را برجسته کرد. فعالیتهای LockBit، یک یادآوری هشیارکننده بود که علیرغم ژستهای گاه و بیگاهی که به نظر میرسد نشان دهنده خویشتنداری یا پشیمانی است اما حاکی از آن است که ماهیت بنیادین عملیات باج افزار ناشی از اختلال، سرقت داده و کسب منافع مالی بدون تغییر باقی خواهند ماند.

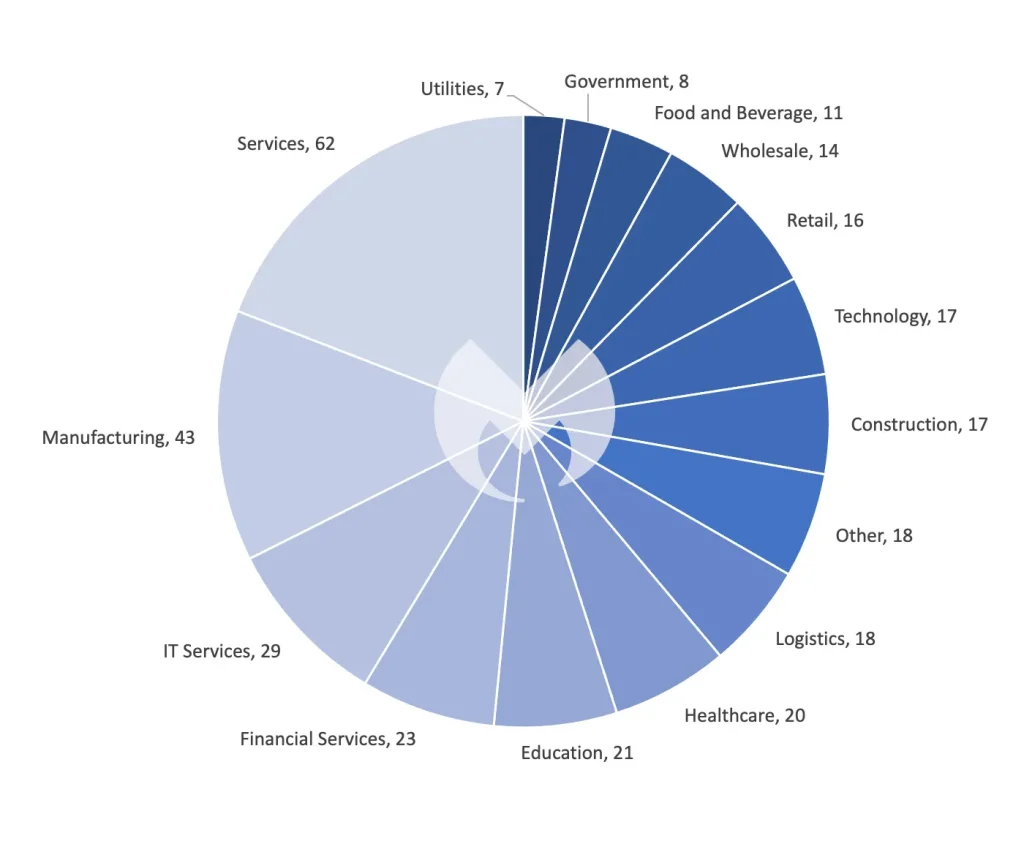

ماه دسامبر به طور گستردهتر، شاهد ادامه روند نگران کننده حمله به بخش مراقبتهای بهداشتی بود که در بررسی ماه گذشته با حملات مخرب به بیمارستان آنا ژاکز مستقر در ماساچوست و بیمارستان لیبرتی در میسوری به آن اشاره گردید. در حوزهای که زمانبندی و اطلاعات میتواند یک موضوع مرگ و زندگی باشد، چنین اختلالاتی به طور بالقوه تهدید کننده حیات هستند.

گروههای باج افزاری جدید

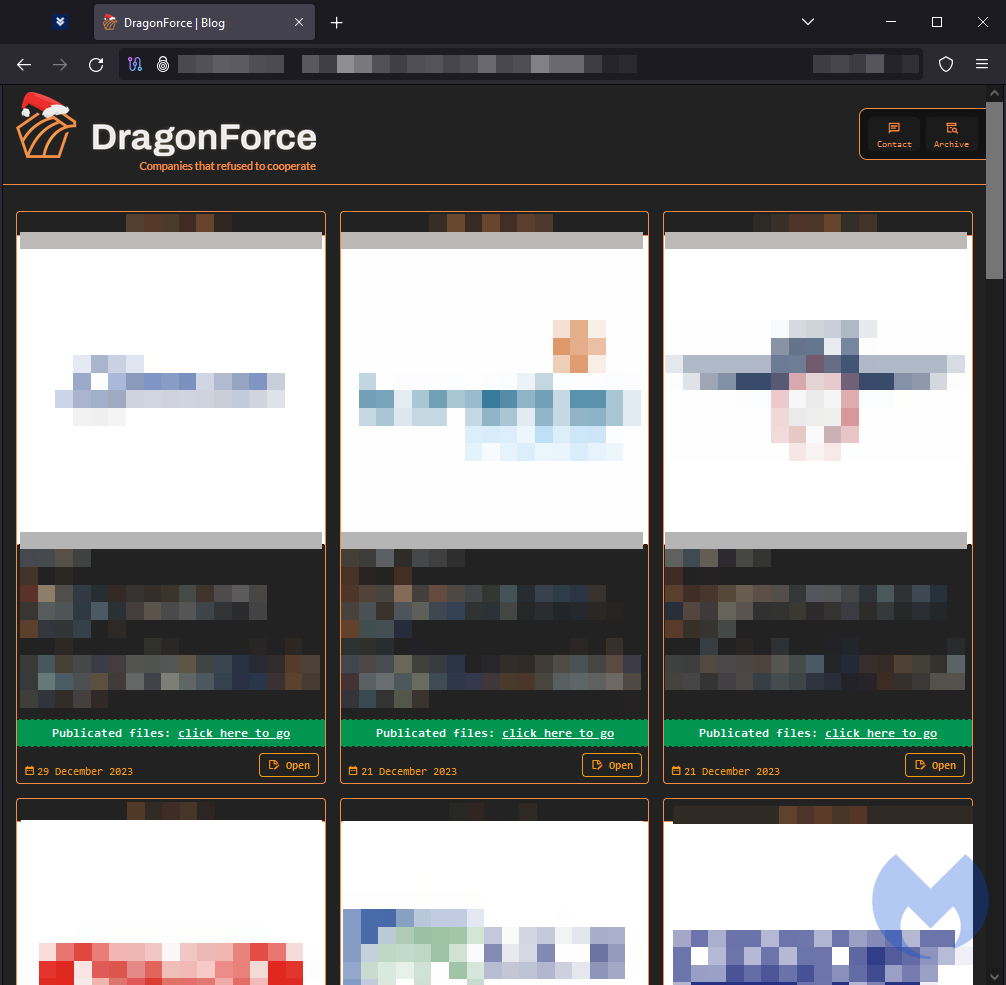

۱. DragonForce

DragonForce یا به اصطلاح “نیروی اژدها”، یک باج افزار جدید است که اسامی ۲۱ قربانی را در ماه دسامبر در وب سایت خود منتشر کرد، از جمله حمله قابل توجه به لاتاری اوهایو در شب کریسمس. این گروه مدعی است که در آن حمله، دستگاهها را رمزگذاری کرده و دادههای حساس (بیش از ۶۰۰ گیگابایت) از جمله اطلاعات شخصی مشتریان و کارمندان لاتاری اوهایو را رُبوده است.

در حالی که اطلاعات فعلی در مورد DragonForce محدود میباشد، حمله این گروه به لاتاری اوهایو و روشهای پیچیده مذاکره آنها نشان میدهد که ممکن است DragonForce، نسخه تغییر نام تجاری یک گروه قبلی باشد.

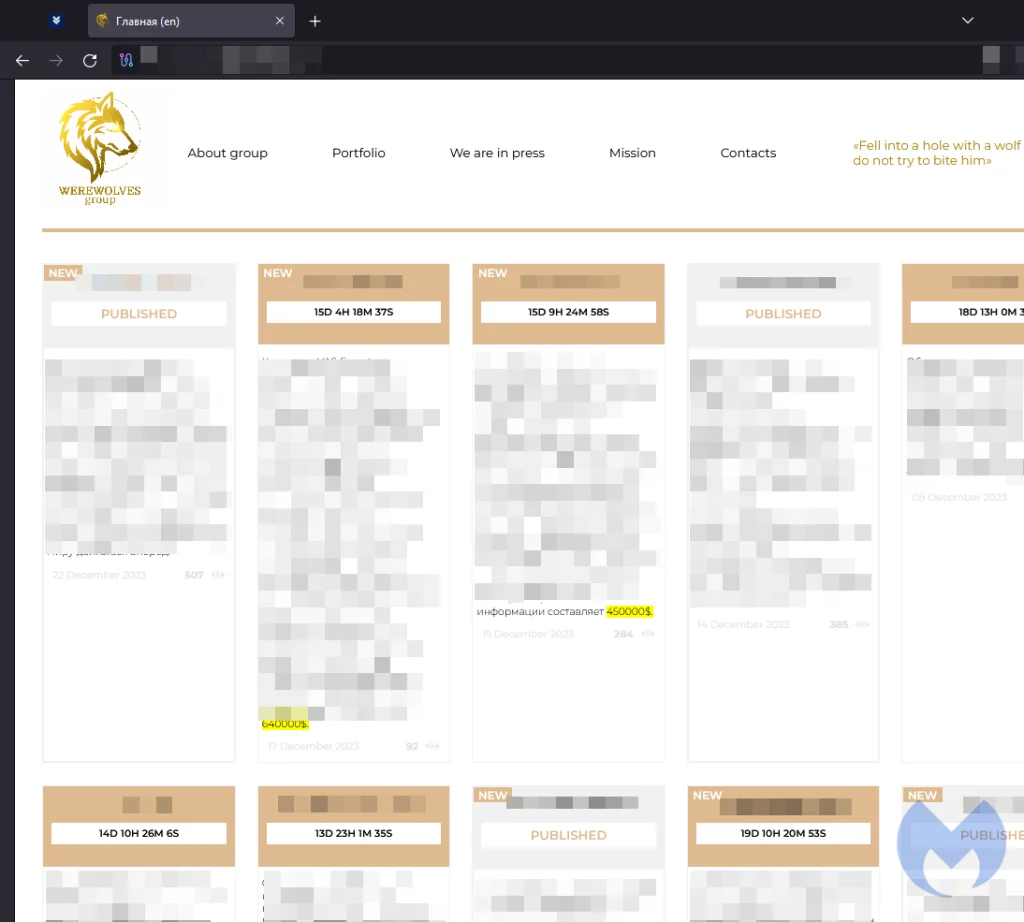

۲. WereWolves

WereWolves یک گروه باج افزاری جدید است که در ماه دسامبر ۱۵ قربانی را در کشورهای مختلف از جمله روسیه، ایالات متحده آمریکا و بخشهایی از اروپا به خود اختصاص داده است. WereWolves برای نفوذ به نهادهای روسی طراحی شده است و از گونهای از باجافزار LockBit3 در حملات خود استفاده میکند و طیف وسیعی از بخشها را با تمرکز ویژه بر مشاغل در مقیاس بزرگ هدف قرار میدهد.

مقابله با باج افزار

مبارزه با باجافزارها، نیازمند یک استراتژی امنیتی لایهای است. فناوری که به طور پیشگیرانه گروهها را از سیستم شما دور نگه میدارد عالی است اما کافی نیست. مهاجمان باجافزار سادهترین نقاط ورود را هدف قرار میدهند. به عنوان مثال، مهاجمان ممکن است ابتدا ایمیلهای فیشینگ را امتحان کنند، سپس پورتهای RDP را باز کرده و اگر ایمن باشند، از دیگر آسیبپذیریهای اصلاح نشده سوء استفاده نمایند. امنیت چند لایه به منظور سختتر کردن نفوذ و شناسایی مهاجمان، الزامی است.

فناوریهایی مانند حافظت از Endpoint و مدیریت آسیبپذیری و وصلههای امنیتی اولین مکانیزمهای دفاعی هستند که احتمال نفوذ را کاهش میدهند. شناسایی Endpoint و پاسخ به تهدیدات (EDR) به منظور شناسایی و حذف تهدیدات پیش از وقوع آسیب بسیار حیاتی است.

بطور خلاصه بهترین راهکارها به شرح زیر میباشند:

- مسدود نمودن شکلهای رایج ورود. ایجاد طرحی برای وصله سریع و به موقع آسیبپذیریها در سیستمهای متصل به اینترنت؛ غیرفعال یا سخت کردن دسترسی از راه دور مانند RDP و VPN بسیار ضروری و حائز اهمیت میباشد.

- بهره گیری از نرم افزار امنیت endpoint میتواند در شناسایی بدافزارها کمک شایانی داشته باشد.

- تشخیص نفوذ با بخشبندی شبکهها و تخصیص حقوق دسترسی محتاطانه، کار مهاجمان وبدافزارها را در داخل سازمان دشوار میسازد. از این رو بهتر است از EDR یا MDR به منظور تشخیص فعالیتهای غیرعادی پیش از وقوع حمله استفاده کرد.

- متوقف ساختن رمزگذاریهای مخرب، یکی دیگر از راهکارهای پیشنهادی است. نرمافزارهای MDR و EDR از چندین تکنیک تشخیص مختلف برای شناسایی باجافزار و بازگشت باجافزار به منظور بازیابی فایلهای سیستم آسیب دیده استفاده میکنند.

- پشتیبان گیری آفلاین و خارج از سایت بصورت دورهای و منظم از جمله توصیههای امنیتی است. پشتیبانگیریها بایستی خارج از سایت و بصورت آفلاین، دور از دسترس مهاجمان نگهداری شوند.

پس از شناسایی اولین نشانههای حمله میبایست نسبت به متوقف ساختن آن اقدام کرد و هر اثری از مهاجمان، بدافزارها، ابزارها و روشهای ورود آنها را حذف نمود تا حمله مجدد صورت نگیرد.