این مقاله بر اساس تحقیقات Marcelo Rivero، متخصص باج افزار شرکت Malwarebytes تهیه شده است که اطلاعات منتشر شده در دارک وب گروههای باج افزار را رصد میکند. مقاله پیش رو، به بررسی وضعیت باج افزار در ژوئن ۲۰۲۴ پرداخته است. «حملات شناخته شده» در این گزارش به مواردی اطلاق میگردد که قربانی در آن هیچگونه باجی پرداخت نکرده است.

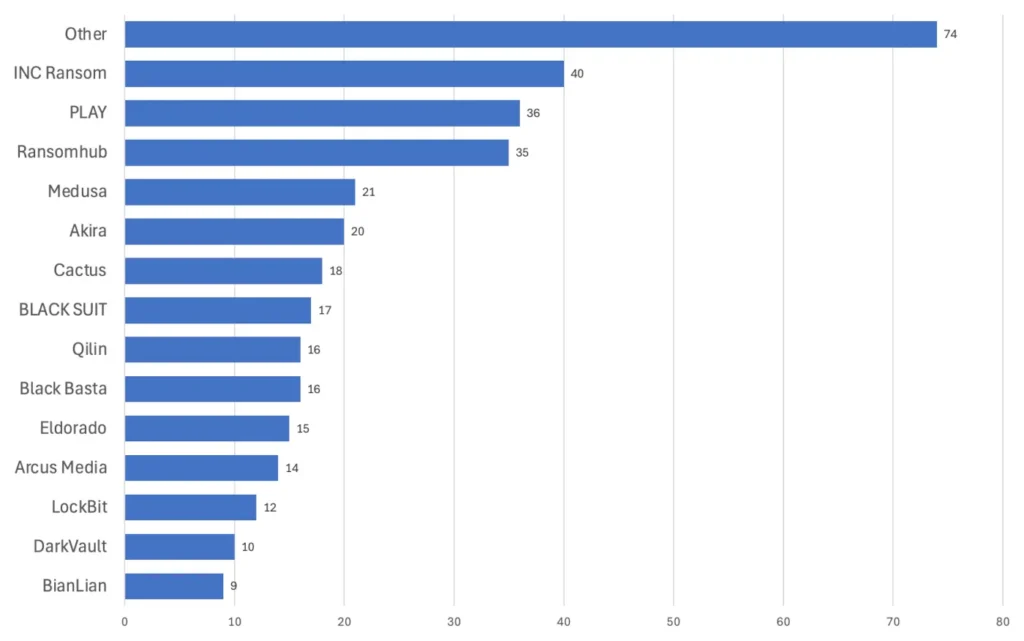

Malwarebytes در ماه ژوئن، مجموعا 358 قربانی حملات باج افزاری را به ثبت رساند. مهمترین حملات باج افزاری این ماه شامل حمله LockBit به فدرال رزرو، ظهور گروه باج افزاری «هشت نفرت انگیز یا The Hateful Eight» و مجموعهای از آسیب پذیریهایی است که به تازگی مورد سوء استفاده قرار گرفتهاند.

LockBit در ماه مِی، رکورد بیسابقه خود را در تعداد حملات باج افزاری به ثبت رساند اما در این ماه (ژوئن) تعداد قربانیانی که در سایت خود منتشر کرده است از همیشه کمتر میباشد که یکی از آنها ظاهراً فدرال رزرو ایالات متحده است.

گروه هشت نفرت انگیز – The Hateful Eight

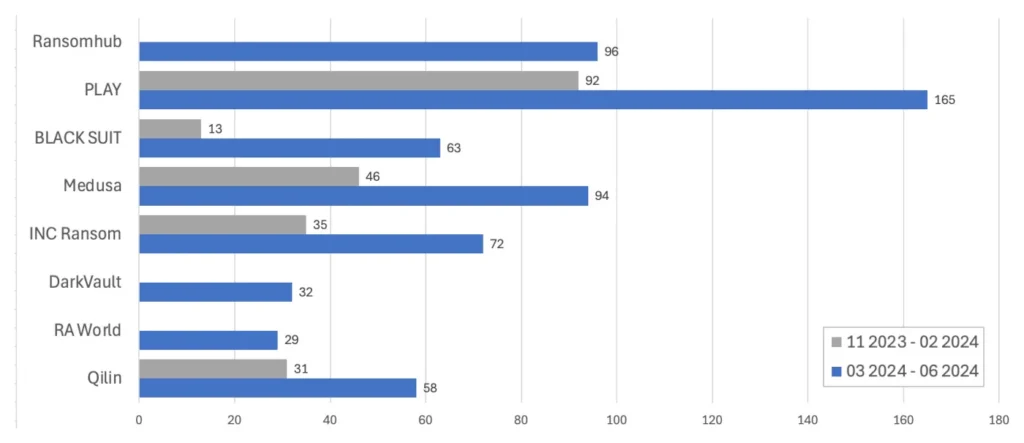

در حالی که تقریباً هر گروه باج افزاری برخی از شعبههای LockBit را در ماههای پس از عملیات Cronos به سرقت برده است، هشت گروه در ماههای پس از این واقعه رونق گرفتهاند. علت آن را شاید بتوان به دلیل انتخاب وابستگان از هر دو گروه LockBit و گروه منحل شده ALPHV دانست.

حمله توسط آسیب پذیریهای روز صفر

گروههای باج افزاری در سال 2023 بیش از هر زمان دیگری از آسیب پذیریهای روز صفر بهره برداری کردند و تا کنون در سال 2024 این میزان کاهش نیافته است.

به عنوان مثال، عملیات باج افزار Black Basta در ماه گذشته مظنون به سوء استفاده از یک آسیب پذیری افزایش سطح دسترسی در ویندوز (CVE-2024-26169) بود. این آسیب پذیری اندکی بعد پچ گردید. هکرها حتی بدون آسیب پذیری روز صفر، باز هم به اندازه کافی دارای سرعت و ابتکار عمل خوبی هستند.

به عنوان مثال، TellYouThePass کمتر از 48 ساعت پس از انتشار به روزرسانیهای امنیتی توسط توسعه دهندگان PHP، شروع به بهره برداری از آسیب پذیری اخیراً اصلاح شده CVE-2024-4577 کرد.

با توجه به اینکه گروههای باج افزاری نه تنها استفاده خود از آسیب پذیریهای روز صفر را افزایش میدهند، بلکه آسیب پذیریهای شناخته شده در فواصل زمانی مختلف را نیز مورد توجه قرار میدهند. از این رو، سازمانها میبایست مکانیزم دفاعی خود را برای نظارت گسترده به منظور شناسایی و واکنش سریع نسبت به این نفوذها تقویت کنند.

حمله باج افزارهای Akira و LockBit

اخیراً یکی از کلاینتهای ThreatDown MDR مورد حمله باج افزار Akira قرار گرفته است. این رخداد شامل تاکتیکهای پیچیده نفوذ است که منجر به رمزگذاری دادهها و اختلال در عملیات این کلاینت شده است. جزئیات بیشتر این حمله را میتوانید از اینجا بخوانید.

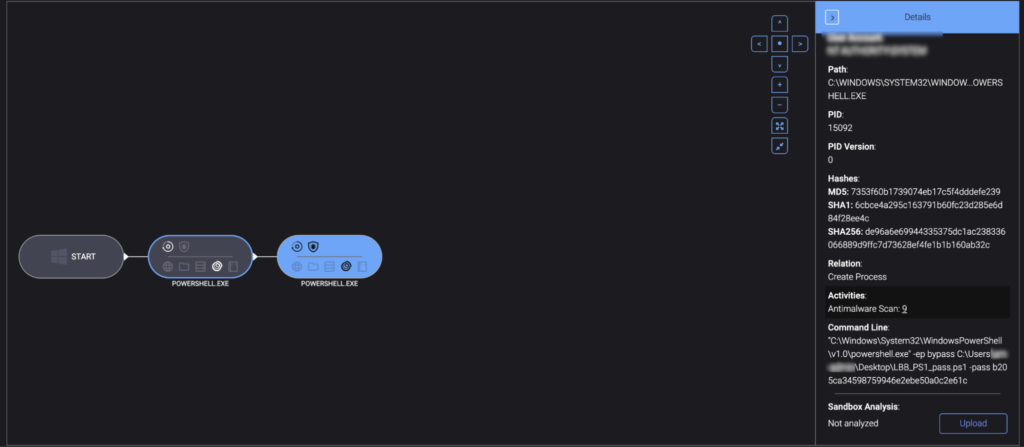

تیم ThreatDown MDR همچنین در ماه ژوئن، یک حمله باج افزاری از سوی LockBit را در مراحل اولیه آن متوقف ساخت. LockBit در این حمله به طور گسترده از تکنیکهای LOTL برای دور زدن مکانیزم امنیتی، حرکت جانبی در شبکه و تلاش برای تحویل پیلود به کلاینت ThreatDown MDR استفاده کرده بود.

باج افزارهای جدید

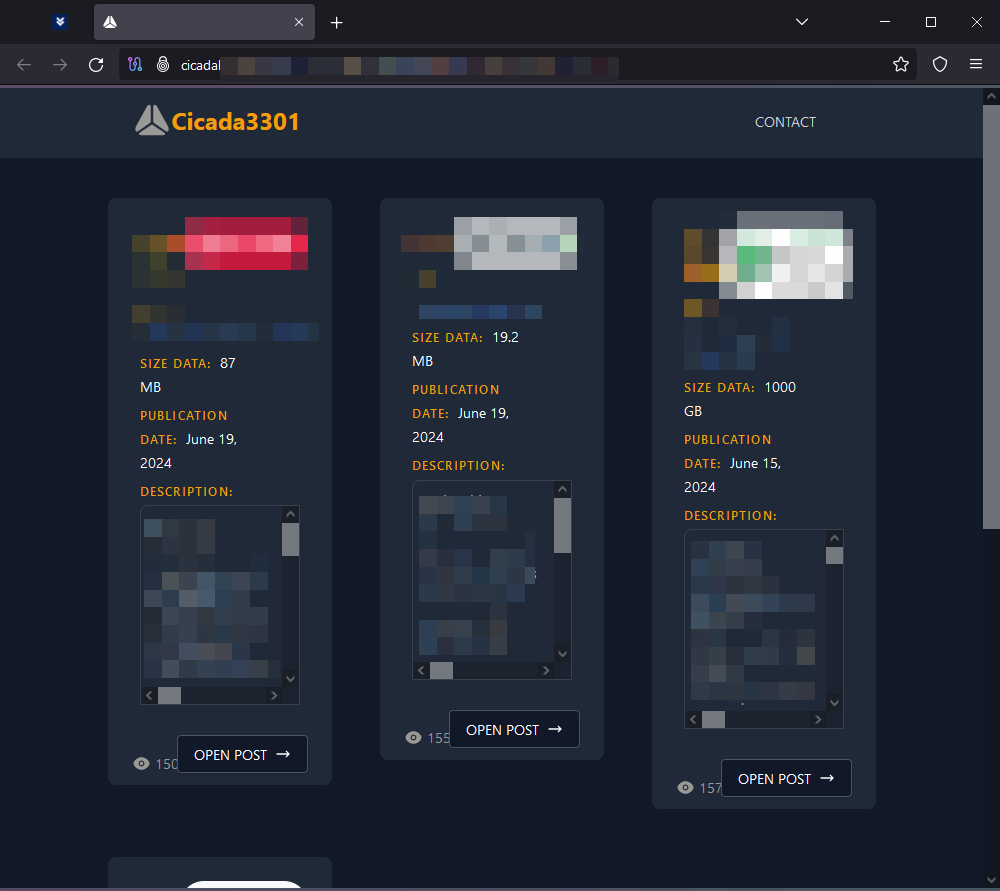

Cicada3301

Cicada3301 یک باج افزار جدید است که در ماه ژوئن، اطلاعات 4 قربانی را در سایت خود منتشر کرده است.

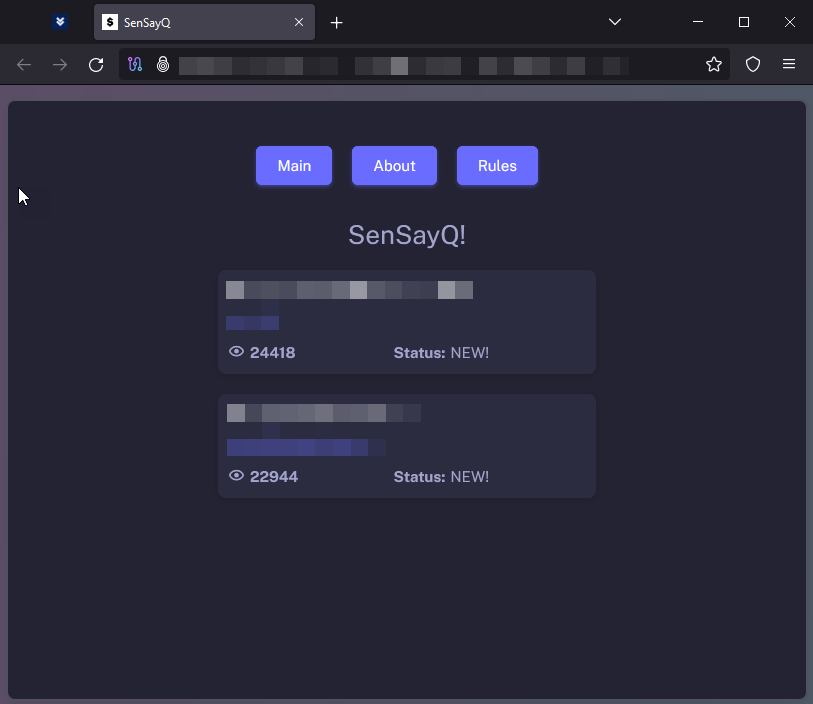

SenSayQ

SenSayQ یک باج افزار جدید است که در ماه ژوئن، اطلاعات 2 قربانی را در سایت خود منتشر کرد.

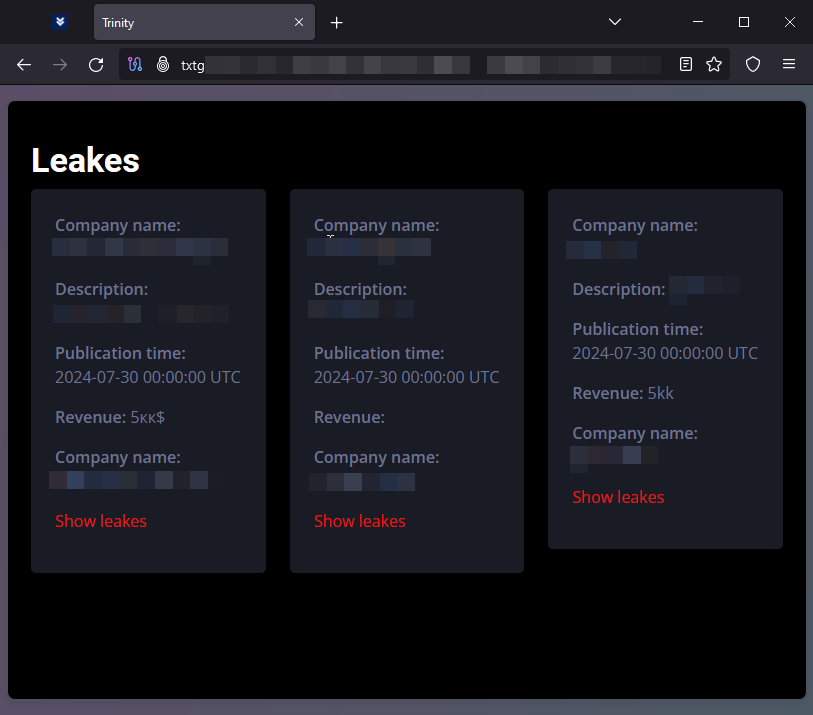

Trinity

Trinity یک باج افزار جدید است که در ماه ژوئن، اطلاعات 3 قربانی را در سایت خود منتشر کرد.

ElDorado

ElDorado یک باج افزار جدید است که اطلاعات 15 قربانی را در ماه ژوئن در سایت خود منتشر کرد. این یک باج افزار مبتنی بر Go است که میتواند هر دو سیستم عامل ویندوز و لینوکس، از جمله VMهایVMware ESXi را رمزگذاری کند.

چگونه از حملات باج افزاری جلوگیری کنیم

بهترین راهکارها بطور خلاصه به شرح زیر میباشند:

- مسدود نمودن شکلهای رایج ورود، ایجاد طرحی برای وصله سریع و به موقع آسیب پذیریها در سیستمهای متصل به اینترنت و همچنین غیرفعال یا سخت کردن ایجاد دسترسی از راه دور توسط پروتکلهایی مانند RDP و VPN بسیار ضروری و حائز اهمیت میباشند.

- بهره گیری از نرم افزار امنیت endpoint میتواند در شناسایی بدافزارها کمک شایانی داشته باشد.

- تشخیص نفوذ با بخشبندی شبکهها و تخصیص حقوق دسترسی محتاطانه، کار مهاجمان وبدافزارها را در داخل سازمان دشوار خواهد کرد. از این رو بهتر است از EDR یا MDR به منظور تشخیص فعالیتهای غیرعادی پیش از وقوع حمله استفاده نمود.

- متوقف ساختن رمزگذاریهای مخرب، یکی دیگر از راهکارهای پیشنهادی است. نرمافزارهای MDR و EDR از چندین تکنیک تشخیص مختلف برای شناسایی باج افزار و بازگشت باج افزار به منظور بازیابی فایلهای سیستم آسیب دیده استفاده میکنند.

- پشتیبان گیری (BackUp) دورهای و منظم از جمله توصیههای امنیتی است. فایلهای پشتیبانگیری شده بایستی خارج از سایت و بصورت آفلاین، دور از دسترس مهاجمان نگهداری شوند.

- پس از شناسایی اولین نشانههای حمله میبایست نسبت به متوقف ساختن آن اقدام کرد و هر اثری از مهاجمان، بدافزارها، ابزارها و روشهای ورود آنها را حذف نمود تا حمله مجدد صورت نگیرد.