محققان Resecurity یک فعالیت جدید از گروه سایبری Smishing Triad را شناسایی کردهاند که این بار پاکستان را مورد نفوذ قرار میدهد. تاکتیک اخیر این گروه شامل ارسال پیامهای جعلی و مخرب از جانب اداره پست پاکستان به مشتریان اپراتورهای تلفن همراه این کشور از طریق iMessage و SMS است.

Smishing Triad، یک گروه سایبری چینی زبان است که به دلیل هدف قرار دادن سرویسهای پستی و مشتریان آنها در سطح جهان از طریق حملات smishing (فیشینگ مبتنی بر sms)، شناخته شده و معروف میباشد. هدف از این عملیات، سرقت اطلاعات شخصی و مالی قربانیان است.

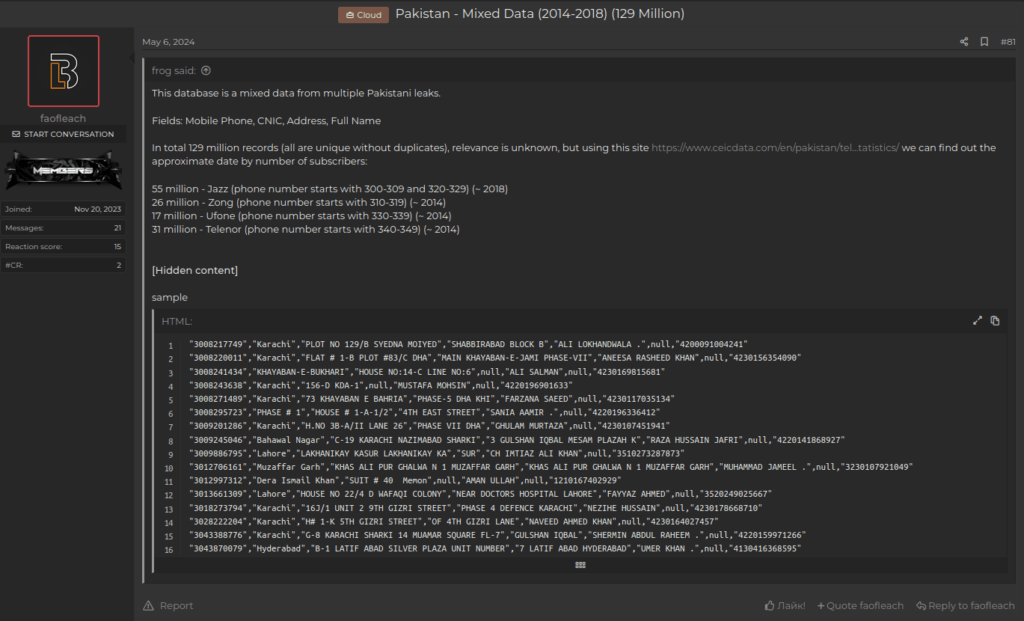

کد و الگوهای استفاده شده توسط مهاجمان در این کیت smishing با موارد مشاهده شده در نمونههای قبلی Smishing Triad مطابقت دارد. به نظر میرسد که این گروه، روزانه بین ۵۰,۰۰۰ تا ۱۰۰,۰۰۰ پیام ارسال میکند. Smishing Triad از پایگاههای داده واطلاعات فاش شده در دارک وب استفاده میکند که حاوی اطلاعات شخصی حساس شهروندان از جمله شماره تلفن آنها است.

پاکستان با جمعیتی بیش از 235.8 میلیون نفر، در نیمه اول سال 2024 چندین نقض اطلاعات را تجربه کرده که اطلاعات هویتی شخصی (PII) شهروندان را به خطر انداخته است.

این قبیل حملات، اهمیت بهبود قابلیت کشف پیامهای جعلی و مسدود کردن آنها توسط اپراتورهای مخابراتی را افزایش میدهند. Resecurity نمونههای متعددی از متنهای smishing را از یک سری حملات گزارش شده دریافت کرده است که توسط مشتریان اپراتورهای تلفن همراه محبوب در پاکستان از جمله Jazz/Warid، Zong، Telenor Pakistan و Ufone به اشتراک گذاشته شده است.

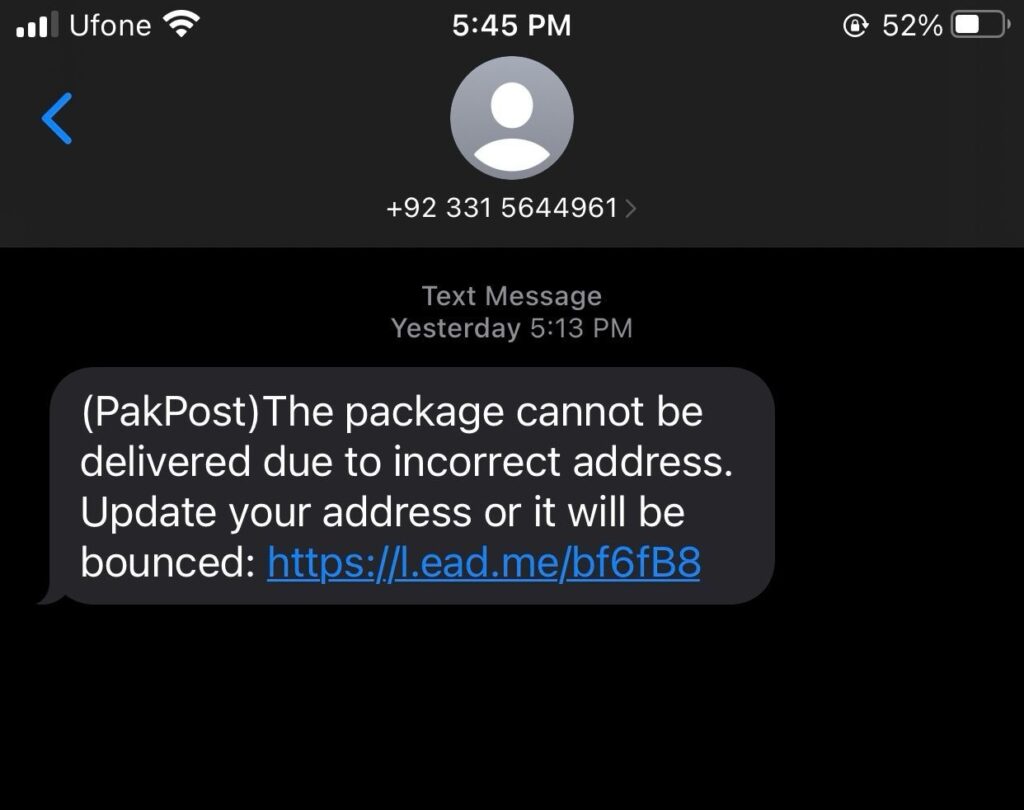

هکرها از شماره تلفنهای محلی سوء استفاده کرده و پیامی را به عنوان اداره پست پاکستان با مضمون “تحویل ناموفق بسته پستی” برای گیرندگان ارسال میکنند.

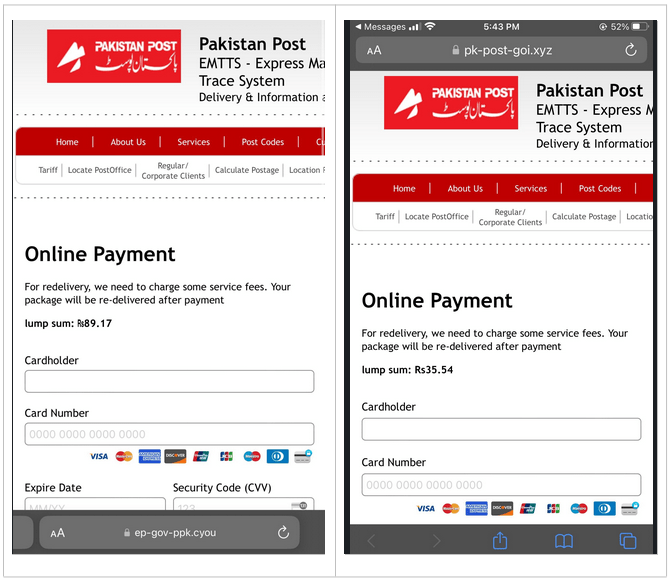

هنگامی که قربانی بر روی لینک فیشینگ کلیک میکند، یک فرم پرداخت همراه با نوتیفیکیشن جعلی اداره پست پاکستان برای او ارسال میگردد و از قربانی درخواست میشود تا فرآیند پرداخت را جهت پوشش هزینههای اضافی که ظاهراً برای دریافت بسته لازم است، تکمیل کند.

شاخصهای اولیه این نفوذ در نیمه دوم ماه مِی (اردیبهشت) و اوج فعالیت آن در اوایل ژوئن (خرداد) مشاهده شد.

پرکاربردترین کیتهای smishing در میزبانهای “pk-post-goi.xyz” و “ep-gov-ppk.cyou” کشف شدند. اکثر دامنههای مورد استفاده برای smishing از طریق NameSilo، LLC با اطلاعات جعلی ثبت شدهاند. نامهای دامنه شناسایی شده توسط Resecurity با موفقیت حذف شدند.

هکرها از تکنیکهایی همچون استفاده از سرویسهای کوتاهکننده URL مانند خدماتی که قابلیت تولید کد QR را ارائه میدهند، برای فرار از شناسایی و تشخیص استفاده میکنند:

https://support.qr-code-generator.com/hc/en-us

https://is.gd

https://2h.ae

https://www.linkr.it

حملات Smishing میتوانند فریبنده باشند و هدف آنها، فریب دادن افراد به منظور افشای اطلاعات شخصی یا کلیک بر روی لینکهای مخرب از طریق پیامهای sms است. در اینجا چند نکته برای دفاع در برابر حملات Smishing ارائه شده است:

- شکاک باشید: با پیامهای متنی (sms) ناخواسته و غیرمنتظره با احتیاط رفتار کنید، به خصوص اگر این پیامها اطلاعات شخصی را درخواست میکنند و یا حاوی لینکهای مشکوک هستند. به یاد داشته باشید که سازمانهای قانونی معمولاً اطلاعات حساس را از طریق پیام کوتاه دریافت نمیکنند.

- پاسخ ندهید: ساده ترین دفاع در برابر حملات Smishing، نادیده گرفتن و پاسخ ندادن به آنهاست. این کار، خطر قربانی شدن در کلاهبرداری را به حداقل میرساند.

- تأیید منبع: اگر پیام متنی دریافت کردید که ادعا میکند از جانب یک سازمان یا فرد مورد اعتماد ارسال شده است، به طور مستقل صحت آن را مورد بررسی قرار دهید. به منظور تأیید صحت پیام، مستقیماً با استفاده از اطلاعات تماس رسمی با سازمان تماس حاصل کنید.

- بر روی لینکها کلیک نکنید: از کلیک کردن بر روی لینکها در پیامک خودداری کنید، به خصوص اگر این پیامها غیرمنتظره یا از منابع ناشناخته میباشند. این لینکها ممکن است به وبسایتهای مخرب و یا دانلود بدافزار منتهی شوند.

- از نرم افزار امنیتی استفاده کنید: یک نرم افزار امنیتی بر روی دستگاه تلفن همراه خود نصب و آن را مرتب به روزرسانی کنید. این نرم افزارها میتوانند به شناسایی و جلوگیری از حملات smishing شناخته شده کمک کنند.

- پیامهای مشکوک را گزارش دهید: در صورت دریافت پیام smishing، آن را به ارائه دهنده خدمات تلفن همراه خود گزارش دهید تا منبع پیام را مسدود کند.

- آگاهی خود را افزایش دهید: سعی کنید همیشه از آخرین تکنیکها و کلاهبرداریهای smishing مطلع باشید. شما با آگاهی از تاکتیکهای متداول مورد استفاده توسط smisherها، میتوانید تهدیدات احتمالی را تشخیص داده و بهتر از خود محافظت کنید.