تحقیقات انجام شده توسط دانشگاه فلوریدا و دانشگاه ایالتی کارولینای شمالی نشان میدهد که ۱۱۹ آسیب پذیری در زیرساختهای هستهای LTE و 5G وجود دارد. هر یک از این آسیب پذیریها میتوانند منجر به اختلال مداوم در سرویس سلولی (تماسهای تلفنی، پیامها و دادهها) یک منطقه شهری شوند و برخی از آنها امکان دسترسی و نفوذ از راه دور به شبکه core سلولی را فراهم میآورند.

این مطالعه شامل بررسی ۱۱۹ آسیب پذیری، ۹۷ شناسه CVE منحصر به فرد، هفت پیادهسازی LTE (Open5GS، Magma، OpenAirInterface، Athonet، SD-Core، NextEPC، srsRAN) و سه پیادهسازی 5G (Open5GS، Magma، OpenAirInterface) میباشد که در تمامی آنها، آسیبپذیریهایی شناسایی شده است.

آسیب پذیریها به سیستم عاملهای منبع باز محدود نمیشوند. سیستمهای اختصاصی مستقر در شبکههای تجاری نیز به همان اندازه تحت تأثیر قرار میگیرند. همانطور که گفته شد، هر یک از این آسیب پذیریها میتوانند بهطور مداوم تمامی ارتباطات سلولی را در سطح یک شهر مختل کنند.

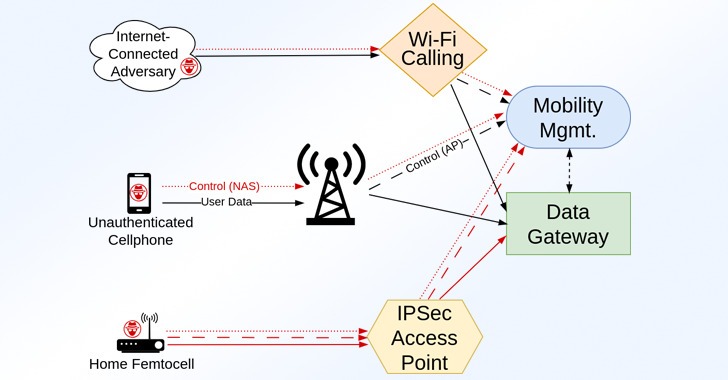

یک مهاجم میتواند با ارسال یک بسته داده کوچک بهعنوان یک کاربر غیرمجاز (بدون نیاز به سیمکارت)، اجزای کلیدی شبکه مانند [1]MME یا [2]AMF را در شبکههای LTE و 5G بهطور مداوم از کار بیندازد. این کشف، نتیجه یک تمرین فازی است که RANsacked نامیده شده است و توسط محققان علیه اینترفیسهای Core شبکه دسترسی رادیویی(RAN) انجام شده است که قادر به دریافت ورودی مستقیم از گوشیهای تلفن همراه و ایستگاههای پایه میباشند.

سوء استفاده از این آسیب پذیریها میتواند موجب نفوذ به اجزای مهم شبکه مانند HSS یا UDM شود که به طور بالقوه اختلالات را در سراسر کشور گسترش خواهد داد.

چندین مورد از این آسیب پذیریها منجر به سرریز بافر یا memory corruption میشوند که میتواند به مهاجم اجازه دهد به هسته شبکه دسترسی پیدا کند. مهاجم از این طریق، میتواند اطلاعات مکانی و ارتباطی تمامی مشترکان را در سطح یک شهر نظارت کند، حملات هدفمندی را علیه مشترکان خاص به انجام برساند و یا به اجزای دیگر شبکه حمله کند.

از 119 آسیب پذیری کشف شده، 79 مورد در پیادهسازی MMEو 36 مورد در پیادهسازی AMFو چهار مورد در پیادهسازی SGW شناسایی شدهاند. بیست و پنج آسیب پذیری منجر به حملات پیش از تأیید هویت Non-Access Stratum (NAS) میشوند که میتواند توسط یک تلفن همراه دلخواه صورت پذیرد.

محققان با ایجاد یک کد اکسپلویت PoC از راه دور (RCE) ، این ریسک را نشان دادند که از یکی از آسیب پذیریها در SD-CORE سوء استفاده میکند.

معرفی femtocellهای خانگی، که پس از آن ایستگاههای پایه gNodeB بهراحتی در استقرارهای 5G در دسترس قرار گرفتند، تغییر بیشتری در پویایی امنیت را نمایان میسازد؛ جایی که تجهیزات RAN قبلاً بهطور فیزیکی محافظت شده بودند، اما اکنون بهطور آشکار در معرض تهدیدات فیزیکی از سوی هکرها قرار دارند.

محققان به پروتکلهای افشای مسئولانه پایبند بودند و با اطلاعرسانی به فروشندگان محصولات آسیب پذیر، یک بازه زمانی ۹۰ روزه برای ارائه پچها پیش از انتشار عمومی یافتههای خود اختصاص دادند. در مواردی که فروشندگان پاسخ ندادند (مانند NextEPC و SD-Core)، تیم تحقیقاتی پچها را مستقیماً از طریق گیتهاب بصورت عمومی منتشر کردند.

با تسریع پذیرش 5G و ادغام آن با زیرساختهای قدیمی LTE ، این آسیب پذیریها تشدید خواهند شد و این امر پیاده سازی اقدامات امنیتی قوی را ضروری میسازد. بدون اقدام فوری، نسل بعدی این فناوری نیز میتواند تحت تأثیر آسیب پذیریها قرار گیرد.

این تحقیق بر لزوم اقدامات امنیتی فعال در صنعت ارتباطات از راه دور تأکید میکند. ارزیابی منظم آسیب پذیریها، اتخاذ معماریهای zero-trust و پروتکلهای امنیتی سختگیرانه برای محافظت از زیرساختهای مهم از تهدیدات سایبری بسیار ضروری است.

[1] Mobility Management Entity

[2] Mobility Management Function