پنج حمله فعال بدافزار در سهماهه اول سال ۲۰۲۵

سهماهه اول سال ۲۰۲۵ میدان نبردی برای امنیت سایبری بوده است. مجرمان سایبری همچنان به اجرای کمپینهای تهاجمی جدید و بهبود روشهای حمله خود ادامه دادهاند.

در ادامه، مروری بر پنج خانواده مهم بدافزار همراه با تحلیلهایی که در محیطهای کنترلشده انجام شده است، خواهیم داشت.

اکسپلویت تکنیک ClickFix برای توزیع NetSupport RAT

در اوایل سال ۲۰۲۵، عاملان تهدید شروع به اکسپلویت تکنیکی به نام ClickFix کردند تا تروجان دسترسی از راه دورNetSupport (RAT) را توزیع کنند.

این روش شامل تزریق صفحات جعلی CAPTCHA به وبسایتهای آلوده شده است که کاربران را فریب میدهند تا دستورات مخرب PowerShell را اجرا کنند. این دستورات در نهایت NetSupport RAT را دانلود و اجرا میکنند.

پس از نصب، این بد افزار به مهاجمان کنترل کامل بر سیستم قربانی را میدهد و امکان انجام فعالیتهایی مانند نظارت بر صفحه نمایش بلادرنگ، دستکاری فایلها و اجرای دستورات دلخواه را فراهم میکند.

ویژگیهای فنی اصلی NetSupport RAT

- امکان مشاهده و کنترل صفحه نمایش قربانی به صورت بلادرنگ یا real-time

- توانایی آپلود، دانلود، تغییر و حذف فایلهای سیستم آلوده

- اجرای دستورات سیستمی و اسکریپتهای PowerShell از راه دور

- ثبت اطلاعات کپیشده از جمله رمزهای عبور و دادههای حساس

- ضبط کلیدهای فشردهشده به روی کیبورد(Keylogging) برای سرقت اطلاعات کاربری قربانی

- مدیریت پروسه ها و سرویس های سیستم

- نصب خود در پوشه های استارتآپ، کلیدهای رجیستری یا تسک های زمانبندیشده که باعث ماندگاری بدافزار در سیستم می شود.

- استفاده از تزریق پروسه (Process Injection) و مبهمسازی کد برای دور زدن مکانیزمهای امنیتی

- برقراری ارتباط مخفیانه با مهاجمان از طریق ترافیک رمزگذاریشده

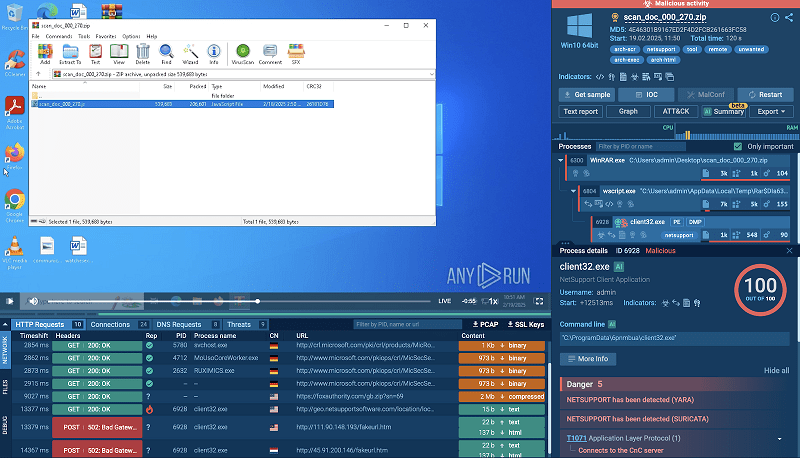

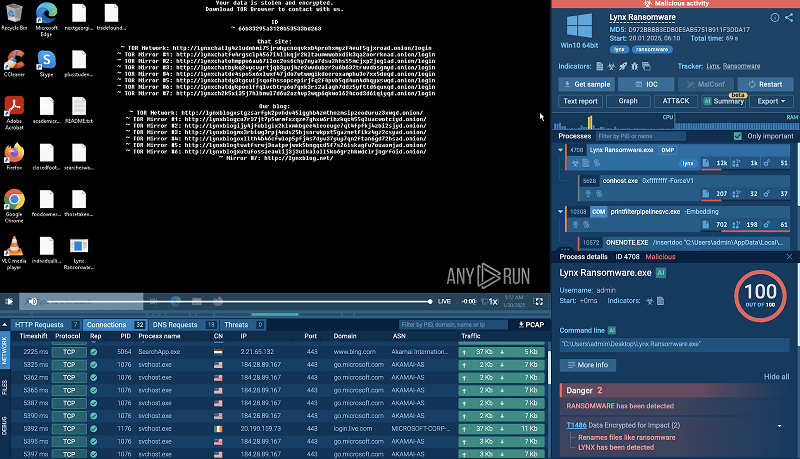

رقتار بدافزار NetSupport در محیط آزمایشی

پس از اجرای پیلود NetSupport RAT در محیط آزمایشیANY.RUN، میتوان چندین فعالیت را مشاهده کرد.

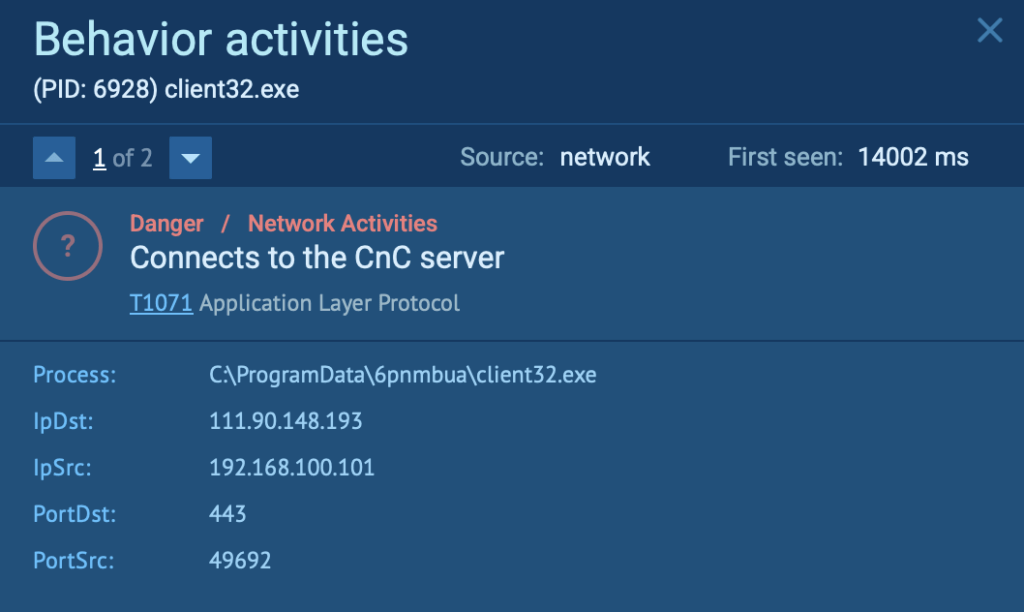

تحلیلها نشان میدهد که NetSupport RAT پس از آلودهسازی سیستم، بلافاصله ارتباطی با سرور فرماندهی و کنترل (C2) برقرار میکند که به مهاجمان امکان کنترل از راه دور دستگاه قربانی را میدهد.

با استفاده از این اتصال، مهاجمان میتوانند دستورات سیستمی را اجرا کنند، بدافزار های دیگر را مستقر کرده و تنظیمات سیستم را تغییر دهند.

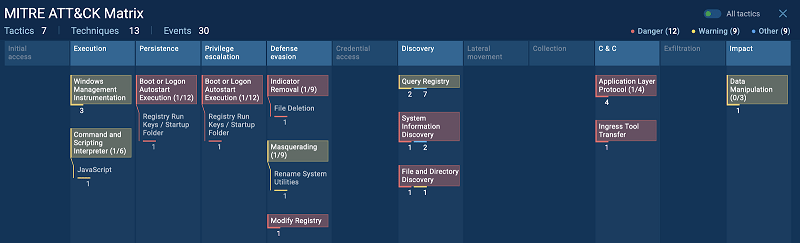

تاکتیکها، تکنیکها و روشهای NetSupport RAT

Net Support RAT از چندین TTP (تاکتیکها، تکنیکها و روشها) برای حفظ ماندگاری، فرار از شناسایی و جمعآوری اطلاعات سیستم استفاده میکند. برخی از TTPهای کلیدی شامل موارد زیر هستند:

- ماندگاری و اجرا: تغییر کلیدهای رجیستری استارتآپ، اجرای اسکریپتها از طریق exe

- کشف: خواندن نام رایانه، بررسی زبان سیستم، دسترسی به متغیرهای محیطی

- اجتناب از شناسایی و ارتباط C2: بدافزار از برنامههای قانونی ویندوز برای پنهان ماندن از آنتیویروسها استفاده میکند و برای کنترل از راه دور، یک اتصال مخفی به سرور C2 ایجاد میکند و از آن برای ارسال و دریافت داده استفاده میکند.

این تکنیکها نشان میدهند که چگونه NetSupport RAT کنترل سیستم را در دست میگیرد و در عین حال از شناسایی شدن جلوگیری میکند. تمامی این رفتارها در مپ ATT&CK در محیط ANY.RUN قابل مشاهده هستند.

باج افزار Lynx

گروه باج افزار به عنوان سرویس(RaaS) به نام Lynx بهخاطر ساختار سازمانیافته و روشهای رمزگذاری قوی، یک نهاد بسیار منظم شناخته میشود. این گروه با بهبود قابلیتهای نسخه قبلی خود(باج افزار INC) و گسترش دامنه حملات خود، صنایع مختلف در کشورهای متعدد را هدف قرار داده است.

پنل همکاری Lynx به همکاران امکان میدهد پروفایلهای قربانیان را پیکربندی کرده، نمونههای سفارشی باجافزار ایجاد کنند و زمانبندی نشت دادهها را با استفاده از یک رابط کاربری مناسب مدیریت کنند. این ساختار، حتی برای افرادی با تخصص فنی محدود، دسترسی به باجافزار را تسهیل میکند.

برای تشویق به همکاری، Lynx 80 درصد از مبالغ باج پرداختشده را به همکاران اختصاص میدهد.

این گروه یک وب سایت مخصوص نشت داده های سرقت شده دارد. در صورت پرداخت نکردن باج توسط قربانی، اطلاعات او در این سایت منتشر می شوند.

حملات مهم Lynx در سهماهه اول ۲۰۲۵

در سهماهه اول سال ۲۰۲۵، گروه Lynx حملات خود را گسترش داده و صنایع مختلفی را با روشهای پیچیده هدف قرار داده است.

بهطور خاص، در فوریه ۲۰۲۵، این گروه مسئولیت حمله به شرکت Brown and Hurley، یکی از بزرگترین نمایندگیهای فروش کامیون در استرالیا را بر عهده گرفت. مهاجمان ادعا کردند که حدود ۱۷۰ گیگابایت از اطلاعات حساس شامل اسناد منابع انسانی، قراردادهای تجاری، اطلاعات مشتریان و سوابق مالی را به سرقت بردهاند.

در ژانویه ۲۰۲۵ نیز،Lynx موفق به نفوذ به Hunter Taubman Fischer & Li LLC، یک شرکت حقوقی آمریکایی متخصص در حقوق شرکتها و اوراق بهادار شد.

ویژگیهای فنی بدافزارLynx

- رمزگذاری همه فایلها بهصورت پیشفرض، شامل درایوهای محلی، اشتراکهای شبکه و حافظههای قابلحمل

- قابلیت پیکربندی از طریق مدل RaaS برای هدف قرار دادن نوع خاصی از فایلها، پوشهها یا پسوندها

- سرقت اطلاعات حساس قبل از رمزگذاری شامل مدارک، اطلاعات ورود به سیستم و دادههای مالی

- انتقال دادههای سرقتشده از طریق کانالهای رمزگذاریشده مانند HTTPS یا پروتکلهای سفارشی ارتباطی

- حذف Volume Shadow copyها و غیرفعالسازی قابلیتهای ریکاوری ویندوز برای جلوگیری از بازگردانی اطلاعات

- بستن برنامههایی که ممکن است فرآیند رمزگذاری را مختل کنند با استفاده از RestartManager

- بهکارگیری تکنیکهای استخراج اطلاعات ورود به سیستم (Credential Dumping) برای سرقت گذرواژههای ذخیرهشده در مرورگرها، Credential Manager در ویندوز و دستگاههای شبکهای

- برقراری ارتباط با سرور فرماندهی و کنترل (C2) از طریق دامنههای مبتنی بر DGA و ترافیک ناشناس در Tor

- شناسایی ماشینهای مجازی و محیطهای تحلیل امنیتی و تغییر رفتار برای جلوگیری از شناسایی

- اجرای بدافزار در حافظه بدون نوشتن فایل روی درایو برای جلوگیری از شناسایی توسط آنتیویروسها

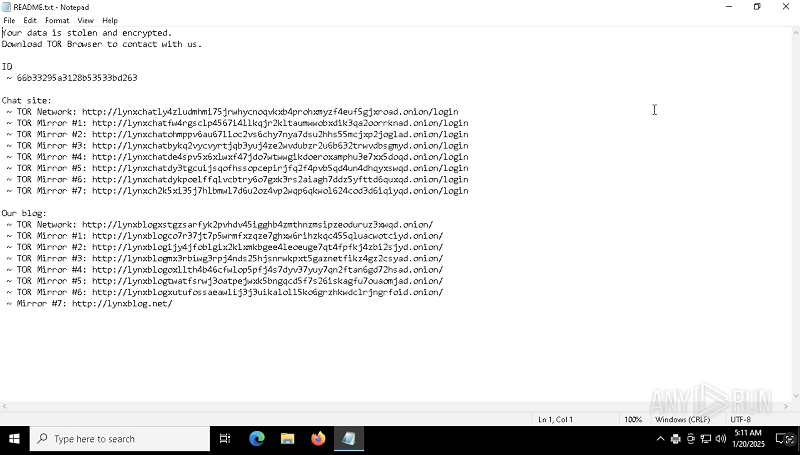

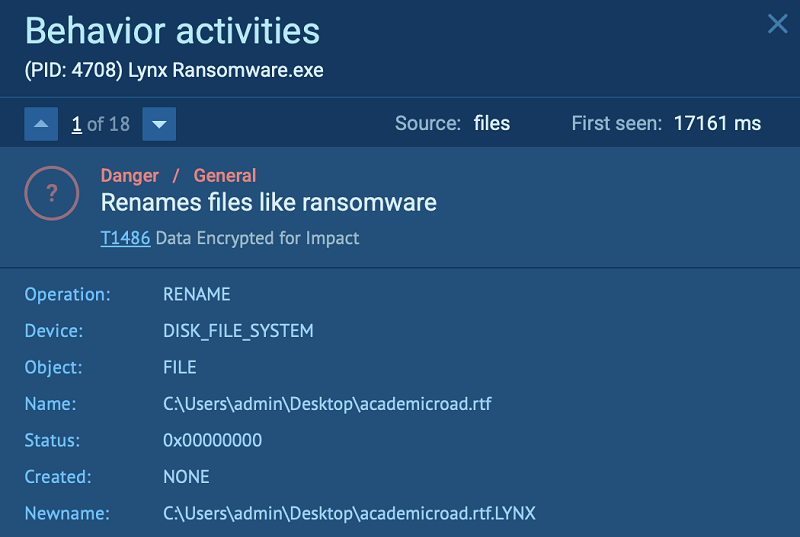

رفتار بد افزارLynx در محیط آزمایشی

تحلیلها در محیط آزمایشگاهی ANY.RUN نشان داده است که پس از اجرای Lynx، تغییرات قابلتوجهی در سیستم قربانی رخ میدهد.

تصویر پسزمینه دسکتاپ با یک پیام اخاذی جایگزین شده و مهاجمان یادداشتی را باقی میگذارند که در آن هشدار میدهند تمام دادهها سرقت و رمزگذاری شدهاند. قربانیان ملزم به دانلود Tor برای برقراری ارتباط با مهاجمان هستند.

همچنین مشخص شد Lynx فایلها را بهطور سیستماتیک تغییر نام میدهد و پسوند خود را به آنها اضافه میکند. برای مثال، فایلی با نام:

C:\Users\admin\Desktop\academicroad.rtf

بهصورت زیر تغییر نام مییابد:

C:\Users\admin\Desktop\academicroad.rtf.LYNX

چندین فایل دیگر در سراسر سیستم به همین شکل تغییر نام داده میشوند که تأییدکننده فرآیند رمزگذاری گستردهی Lynx است.

اینها تنها بخشی از اقدامات مخرب Lynx پس از نفوذ به سیستم قربانی هستند.

بدافزار AsyncRAT

در اوایل سال ۲۰۲۵، محققان امنیت سایبری یک کمپین بدافزاری پیچیده را شناسایی کردند که بدافزار AsyncRAT را توزیع میکرد. این تروجان دسترسی از راه دور (RAT) به دلیل ارتباطات غیرهمزمان و کارآمد خود شناخته میشود.

آنچه این حمله را متمایز میکند، استفاده از پیلودهای مبتنی بر پایتون و سوءاستفاده از تونلهای TryCloudflare برای پنهانکاری و ماندگاری طولانیمدت در سیستم قربانی است.

زنجیره حمله

حمله از طریق ایمیل فیشینگ آغاز میشود که حاوی یک لینک Dropbox است. پس از کلیک روی لینک، قربانی یک فایل زیپ را دانلود میکند که شامل یک شورتکات اینترنتی (URL) است.

این فایل اینترنتی، یک شورتکات ویندوز (LNK) را از طریق یک لینک TryCloudflare دریافت میکند. اجرای فایل LNK، مجموعهای از اسکریپتهای PowerShell ، JavaScriptو Batch را فعال میکند که در نهایت یک پیلود پایتونی را دانلود و اجرا میکنند.

این پیلود، چندین خانوادهی بدافزاری ازجمله AsyncRAT، Venom RAT و XWorm را مستقر میکند.

ویژگیهای فنی AsyncRAT

- به مهاجمان اجازه میدهد در سیستم آلوده دستورهای سیستمی را اجرا کنند، فعالیت کاربران را نظارت کنند و فایلهای سیستم را مدیریت کنند.

- قابلیت سرقت اطلاعات حساس، از جمله اطلاعات ورود به سیستم و دادههای شخصی را دارد.

- از روشهای مختلف برای حفظ دسترسی طولانیمدت خود مانند تغییر رجیستری سیستم و بهره گیری از پوشههای استارتآپ، استفاده میکند.

- از مبهمسازی و رمزگذاری برای دور زدن راهکارهای امنیتی بهره میبرد.

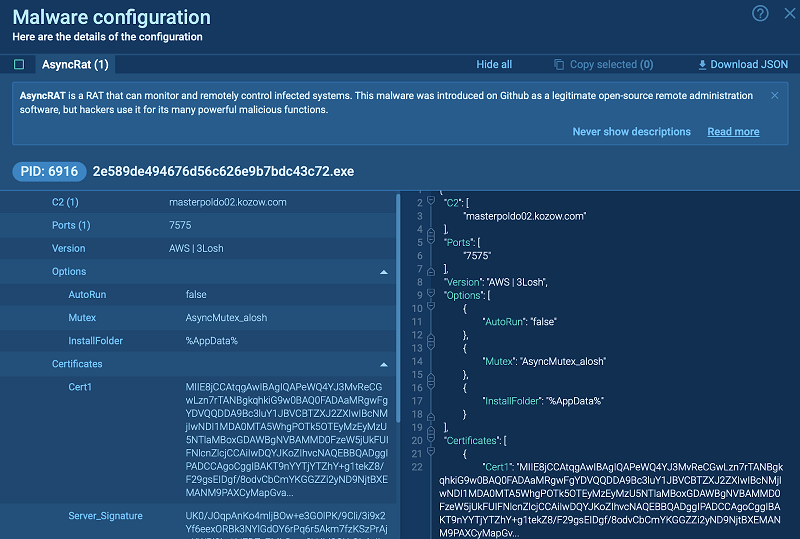

تحلیل رفتار AsyncRAT در محیط ANY.RUN

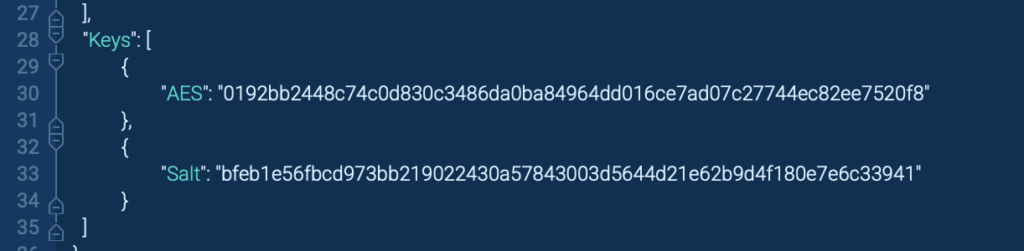

در تحلیلهای ANY.RUN، با بررسی بخشMalConf میتوان کانفیگ های مخرب AsyncRAT را مشاهده کرد.

AsyncRAT به دامنه masterpoldo02[.]kozow[.]com از طریق پورت ۷۵۷۵ متصل میشود و به مهاجمان امکان کنترل از راه دور سیستمهای آلوده را میدهد. مسدودسازی این دامنه و نظارت بر ترافیک این پورت میتواند از آلودگی جلوگیری کند.

بدافزار خود را در پوشه %AppData% نصب میکند تا مانند یک برنامهی قانونی بهنظر برسد. از یک Mutex با نام AsyncMutex_alosh برای جلوگیری از اجرای چندین نمونهی همزمان استفاده میکند. Mutex الگوریتمی است که در برنامهنویسی برای جلوگیری از استفادهٔ همزمان از منابع مشترک استفاده می شود. این بدافزار، از رمزگذاری AES با کلید و مقدار Salt ثابت استفاده میکند که تجزیه وتحلیل ارتباطات آن را برای ابزارهای امنیتی دشوار میکند.

بدافزار Lumma Stealer

در اوایل سال ۲۰۲۵، کارشناسان امنیت سایبری یک حمله پیچیده را شناسایی کردند که شامل بدافزار Lumma Stealer، (یک بدافزار سرقت اطلاعات) بود.

مهاجمان از زیرساخت انتشار GitHub برای توزیع این بدافزار استفاده کردند و با سوءاستفاده از اعتبار GitHub، تدابیر امنیتی را دور زدند.

پس از اجرا، Lumma Stealer فعالیتهای مخرب دیگری را آغاز میکند، ازجمله دانلود و اجرای تهدیداتی مانند SectopRAT، Vidar، Cobeaconو سایر گونههای Lumma Stealer.

ویژگیهای فنی Lumma Stealer

- از طریق GitHub توزیع میشود و با استفاده از زیرساختهای معتبر، از شناسایی امنیتی فرار میکند.

- اطلاعات ورود به سیستم مرورگرها، کوکیها، کیف پولهای ارز دیجیتال و اطلاعات سیستمی را سرقت میکند.

- دادههای سرقتشده را در لحظه به سرورهای راه دور ارسال میکند.

- قابلیت دانلود و اجرای بدافزارهای دیگر ازجمله SectopRAT، Vidar و Cobeacon را دارد.

- با تغییر رجیستری و استفاده از پوشه های استارتآپ، دسترسی خود را حفظ میکند.

- از طریق ابزارهای نظارت شبکه قابل شناسایی است، زیرا الگوهای ارتباطی مخرب را ایجاد میکند.

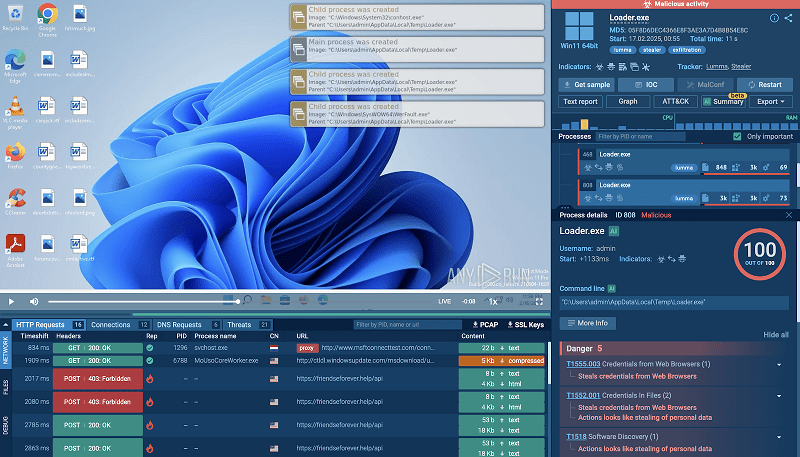

تحلیل رفتار Lumma Stealer در محیط ANY.RUN

بررسیهای انجامشده در ANY.RUN sandboxرفتار این بدافزار را نشان دادهاند:

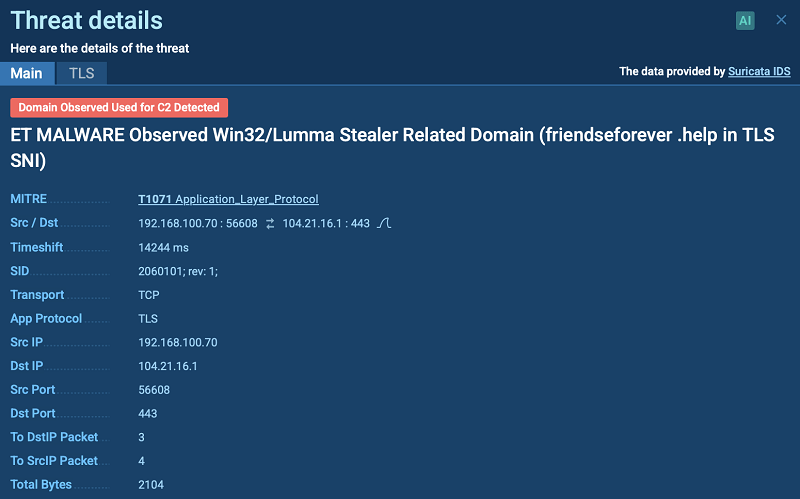

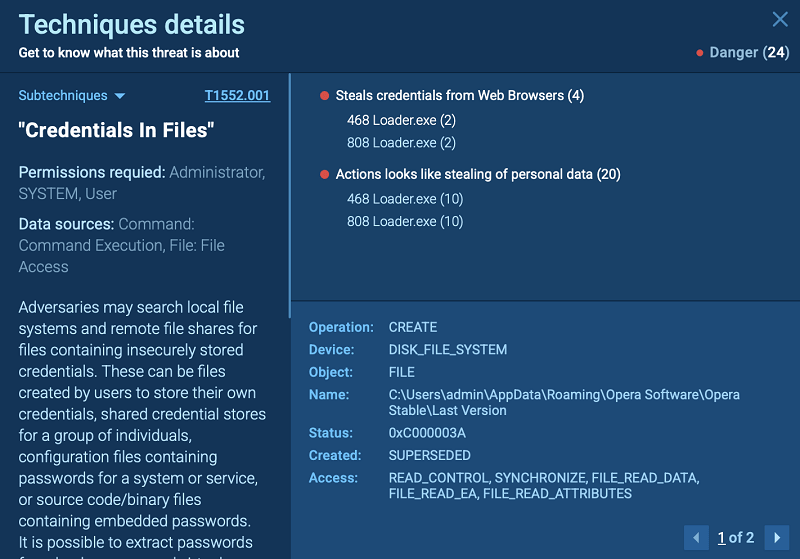

پس از اجرا، بدافزار به سرور فرماندهی و کنترل (C2) خود متصل میشود و دادههای حساس را استخراج میکند. تحلیلها نشان دادند که برخی از قوانین Suricata فعال شدند، که نشانهای از فعالیت مخرب شبکهای این بدافزار است. Suricata یک سیستم مقابله با نفوذ شبکه است که با استفاده از مجموعه ای از قوانین خاص، قادر است انواع تهدید های شبکه را روی تمام سیستم عامل ها شناسایی کند.

Lumma اطلاعات ورود کاربران را از مرورگرهای وب سرقت کرده و دادههای شخصی را استخراج میکند.

بدافزار InvisibleFerret

در موجی از حملات مهندسی اجتماعی، مهاجمان از بدافزار InvisibleFerret، که بر پایهی پایتون طراحی شده و مخفیانه عمل میکند، برای آلودهسازی قربانیان ناآگاه استفاده کردهاند.

این بدافزار در قالب نرمافزارهای قانونی در فرآیندهای استخدام جعلی پنهان میشود و در کمپینهای مربوط به مصاحبههای جعلی، مهاجمان وانمود میکنند که کارفرما هستند تا متخصصان را فریب داده و وادار به دانلود ابزارهای مخرب کنند.

ویژگیهای فنی InvisibleFerret

- کدهای پایتون مبهم و نامنظم دارد، که تحلیل و شناسایی آن را دشوار میکند.

- بهطور فعال اطلاعات حساس، ازجمله کدهای منبع، کیف پولهای ارز دیجیتال و فایلهای شخصی را جستجو کرده و استخراج میکند.

- اغلب بهعنوان یک پیلود ثانویه توسط بدافزار دیگری به نام BeaverTail منتقل میشود. BeaverTail یک بدافزار مبتنی بر جاوا اسکریپت است که بهعنوان رباینده اطلاعات و لودر فایل های سیستمی عمل میکند.

- مکانیزم ماندگاری روی سیستم قربانی ایجاد میکند تا دسترسی خود را حفظ کند.

مکانیزم حملهی InvisibleFerret

یکی از اجزای کلیدی این حمله، بدافزار BeaverTail است. BeaverTail یک ماژول مخرب NPM است که یک محیط پایتون پرتابل (p.zip) را روی سیستم اجرا کرده و InvisibleFerret را مستقر میکند. BeaverTail بهعنوان مرحلهی اول زنجیرهی حمله عمل میکند و بدافزار InvisibleFerret را راهاندازی میکند، که دارای مکانیزمهای پیشرفتهی پنهانسازی و ماندگاری و شناسایی آن دشوار است.

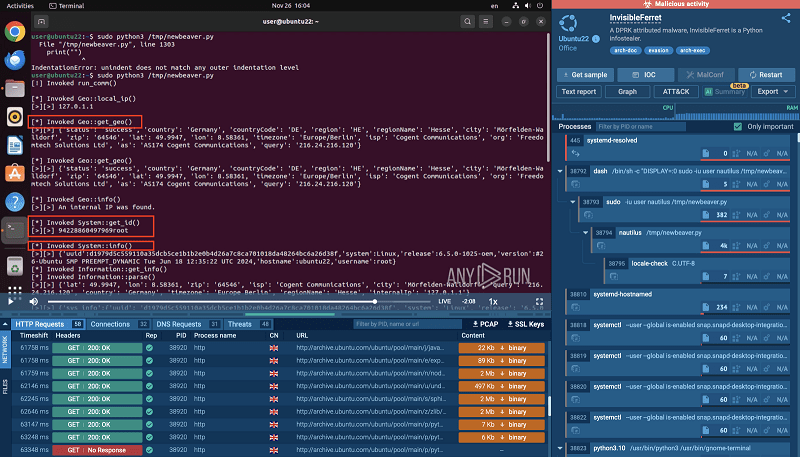

تحلیل رفتار InvisibleFerret در محیط ANY.RUN

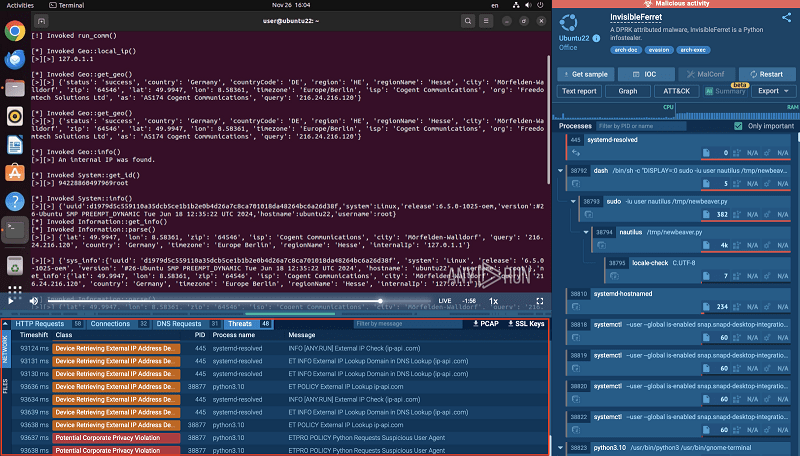

بدافزار در ابتدا اطلاعات سیستمی را جمعآوری میکند، ازجمله نسخهی سیستمعامل، نام میزبان، نام کاربری و موقعیت جغرافیایی. برای این کار، از خدماتی مانند ip-api.com استفاده میکند، که این روش معمولاً توسط بدافزارهای سرقت ارز دیجیتال نیز استفاده میشود.

درخواستهای مخرب با ترافیک معمولی ترکیب میشوند، که باعث میشود شناسایی آنها دشوار باشد. در محیط ANY.RUN، این فعالیتها با رنگهای نارنجی و قرمز مشخص شدهاند.

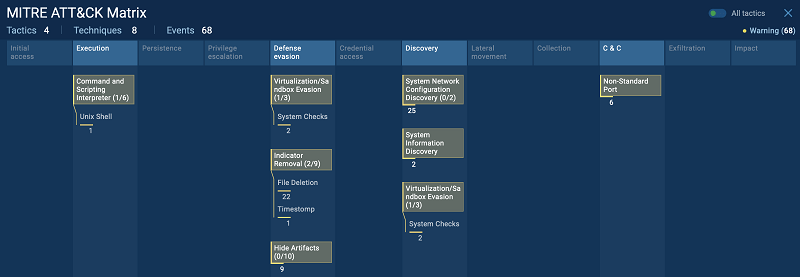

با کلیک بر روی دکمهی ATT&CK در محیط ANY.RUN، TTPهای حملهی InvisibleFerret نمایش داده میشود. یکی از تشخیصهای کلیدی، T1016 (شناسایی پیکربندی شبکهی سیستم) است که نشان میدهد بدافزار اطلاعات جغرافیایی و سیستمی را جمعآوری میکند.

تهدیدات را نادیده نگیرید – با ANY.RUN آنها را شناسایی کنید!

سهماههی اول سال ۲۰۲۵ پر از تهدیدات سایبری مخفی و تهاجمی بوده است؛ از عملیاتهای باجافزاری گرفته تا بدافزارهای سرقت اطلاعات که در سکوت عمل می کنند. اما مهاجمان نباید برنده شوند.

سندباکس تعاملی ANY.RUN به کسبوکارها این امکان را میدهد که بدافزارها را به صورت بلادرنگ تحلیل کنند، رفتارهای مخفی را کشف کرده و قبل از تشدید حمله، دفاعهای خود را تقویت کنند.

با استفاده از ANY.RUN، تیمهای امنیتی میتوانند:

- IoCها(شاخص های رخداد حمله) را فوراً جمعآوری کرده و شکار تهدیدات و واکنش به حوادث را تسریع کنند.

- گزارشهای ساختاریافته و دقیق دریافت کنند تا دید بهتری نسبت به رفتار بدافزار داشته باشند.

- تهدیدات را بر اساس چارچوب ATT&CK تحلیل کنند تا تاکتیکها و تکنیکهای مهاجمان را درک کنند.

- بهصورت یکپارچه همکاری کرده و تحلیلهای بلادرنگ را با تیمهای خود به اشتراک بگذارند.